ZTNA:ゼロトラストネットワークアクセス

ZTNA(ゼロトラストネットワークアクセス)とは?

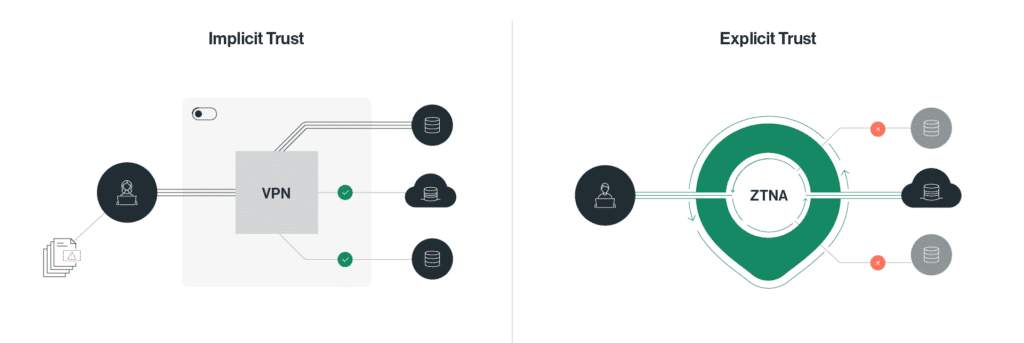

ゼロトラストネットワークアクセスは、SDP(ソフトウェア定義の境界)とも呼ばれる、オフィスまたは外出先からのアプリケーションやサービスへのアクセスを保護する最新のアプローチです。ZTNAの仕組みはシンプルです。明示的に許可されていない限り、リソースへのアクセスをすべて拒否します。このアプローチにより、より強固なネットワークセキュリティとマイクロセグメンテーションが可能となり、万が一セキュリティ侵害が発生した場合でも横方向への移動を制限できます。

VPNに基づく従来のネットワークソリューションでは、許可されたユーザーが、同じサブネット上のすべてに暗黙的にアクセスできます。許可されていないユーザーのリソースへのアクセス防止を、パスワードのみに頼っています。ZTNAは、これを革新します。ユーザーは、企業のセキュリティポリシーで明示的に許可された特定のアプリケーションやリソースのみに「アクセス」できます。

ZTNAのユースケース

ZTNAには多くのユースケースがあります。ここでは、最も一般的なケースをいくつか紹介します。:

- VPNの代替手段 – レガシーVPNよりも安全なモバイルおよびリモートユーザー接続。ZTNAは、より拡張性が高く、あらゆる場所で単一のセキュリティポリシーを提供し、ハイブリッドIT全体にわたって機能し、より細密なアクセスを提供します。ガートナー社は、60%の企業が2023年までにVPNからZTNAへ切り替ると予測しています。

- サードパーティによるリスクの軽減 – 契約業者、ベンダー、その他のサードパーティに、特定の社内アプリケーションへのアクセスのみを許可。機密性の高いアプリケーションを非表示 – 許可されていないユーザーやデバイスには、アプリケーションが「表示されません」。ZTNAは、社内の脅威によるリスクを大幅に軽減できます。

- 安全なM&A統合 – ZTNAは、M&Aを成功させるために必要な時間を短縮および管理を簡略化して、即座にビジネス価値を提供します。

ZTNAの仕組み?

ZTNAは、従来のネットワークソリューションよりも安全で、また今日のビジネスに照準を合わせています。従来のネットワークは、信頼できるユーザーは社内、信頼できないユーザーは社外にいると想定した、安全面のネットワーク境界を想定しています。今日、この境界線はなくなっています。ユーザーはオフィスだけでなく、あらゆる場所で働き、アプリケーションやデータのクラウドへの移行が進んでいます。アクセスソリューションは、このような変化に対応する必要があります。

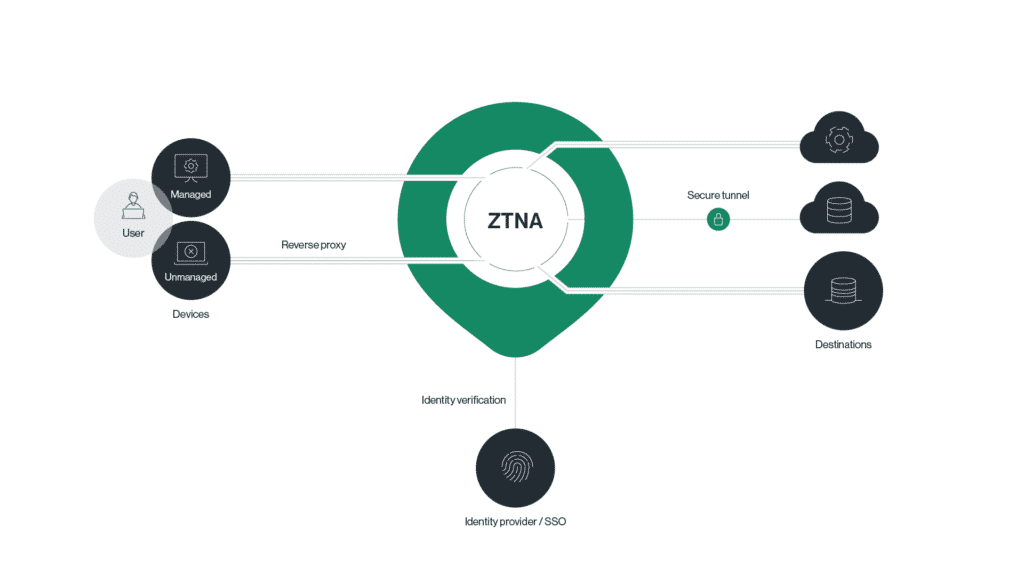

ZTNAにより、ユーザーのID、場所、デバイスの状態などに基づいて、アプリケーションアクセスを動的に調整できます。ZTNAは、管理対象および管理されていないデバイスの両方からの接続を許可してIDを検証し、オンプレミスのデータセンターやクラウドのIT資産へのアクセスを承認する、クラウドベースのサービスです。

ZTNAの4つの機能

ZTNAは、4つの重要な機能:

- ID – ユーザーがリモートからアクセスする必要がある、すべてのシステム、アプリケーションおよびリソースをマッピングします。

- 適用 – 特定のユーザーが特定のリソースへアクセスできる、あるいはできないアクセス条件ポリシーを定義します。

- 監視 – リモートユーザーのリソースへのすべてのアクセス試行を記録および分析して、ビジネス要件に従ってポリシーを適用します。

- 調整 – 設定ミスを修正。アクセス特権を増やす、または減らして、リスクと漏洩を最小限に抑え、生産性を最大限に高めます。

ZTNAのユーザーフロー

ZTNAのユーザーワークフロー:

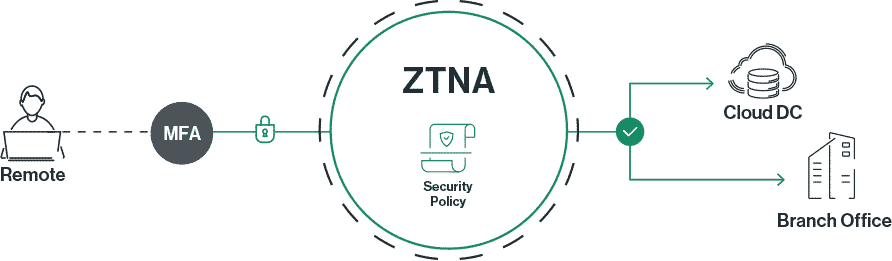

- 安全なチャネルを介して、ユーザーはゼロトラストコントローラー(またはコントローラー機能)に接続し、それに対して認証します。 セキュリティを強化するためにMFA(多要素認証)が使用されます。

- コントローラーが必要なセキュリティポリシーを適用します。これにより、デバイスの証明書や最新のアンチウイルスの有無など、デバイスのさまざまな属性およびユーザーの位置情報などのリアルタイム属性がチェックされます。

- ユーザーとデバイスが指定された要件を満たせば、ユーザーIDに基づいて、特定のアプリケーションやネットワークリソースへのアクセスが許可されます。

ZTNAの導入方法?

ZTNAの導入には、主に2つの方法があります。エージェントベースとサービスベースです。

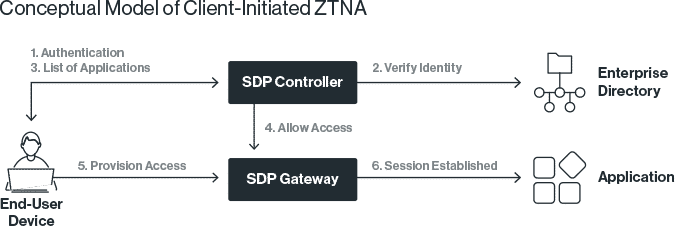

エージェントベースのZTNA

エージェントベースのZTNAでは、認可されたデバイスにインストールされたエージェントが、そのデバイスのセキュリティコンテキストに関する情報をコントローラーに送ります。このコンテキストには通常、位置情報、日付、時刻などの要素の他に、より詳細な情報(デバイスがマルウェアに感染しているか否かなど)が含まれます。コントローラーがデバイスのユーザーに認証情報の入力を指示します。

ユーザーとデバイスの両方が認証されると、コントローラーがゲートウェイを介してデバイスを接続します。ゲートウェイは、インターネットから直接アクセスされるアプリケーションおよび許可されていないユーザーやデバイスがアクセスするアプリケーションを保護します。ユーザーは、明示的に許可されたアプリケーションにのみアクセスできます。

エージェントベースのZTNA概念モデルを下の図に示しています。

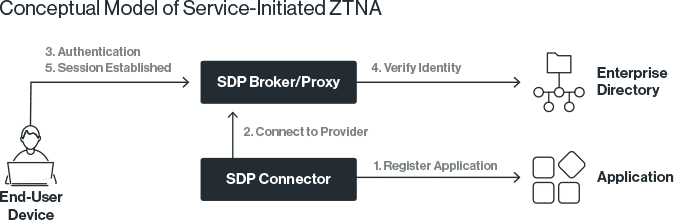

サービスベースのZTNA

サービスベースのZTNAでは、アプリケーションと同じネットワークにインストールされたコネクタが、プロバイダーのクラウドへのアウトバウンド接続を確立および維持します。アプリケーションへのアクセスを要求するユーザーは、クラウド内のサービスによる認証後、シングルサインオンツールなどのID管理製品によって検証されます。アプリケーションのトラフィックは、プロバイダーのクラウドを経由するため、直接アクセスやプロキシ経由の攻撃から隔離されます。

管理されていないデバイスからのアプリケーションへの接続およびアクセスを提供するのに適したオプションです。ユーザーのデバイスにエージェントは必要ありません。

サービスベースのZTNAの概念モデルを下の図に示しています。

ZTNAとSASE

SASE(セキュアアクセスサービスエッジ)は、ZTNAのコントローラー機能がSASE PoPの一部に含まれているため、SDPコネクタは不要です。デバイスをSASE PoPに接続して認証後、ユーザーにはSASEの次世代ファイアウォール(NGFW)のセキュリティポリシーで許可されたアプリケーション(および拠点)へのアクセスのみが許可されます。

これだけではありません。ZTNAはSASE(セキュアアクセスサービスエッジ)のごく一部に過ぎません。ユーザーを認証してネットワークへ接続後、ネットワークベースの脅威を保護する必要があります。また、ユーザー環境を保護するために、適切なインフラと最適化機能が必要です。デプロイ全体を管理する必要もあります。

SASEは、ZTNAにNGFW、SWG、マルウェア対策、MDRなどのセキュリティサービス一式と、SD-WAN、WANの最適化、プライベートバックボーンなどのネットワークサービスをバンドルして、これらの課題に対応しています。

SASEを採用することで、ゼロトラストネットワークアクセスのメリットの他に、ネットワークおよびセキュリティソリューションを完備したスイート(一揃い)を、シンプルに管理できる、最適化された、拡張性の高いパッケージに統合できます。