Le MPLS est une technique de routage fiable qui garantit l’efficacité et la performance. Cependant, les changements mondiaux tels que le travail à distance, la... Lire ›

Avantages et inconvénients du MPLS : est-ce la bonne solution pour votre réseau ? Le MPLS est une technique de routage fiable qui garantit l'efficacité et la performance. Cependant, les changements mondiaux tels que le travail à distance, la connectivité mobile et l'infrastructure basée sur le cloud obligent les entreprises à reconsidérer leur stratégie de réseau MPLS. Cet article de blog explique ce qu'est le MPLS, comment il fonctionne, ses avantages et ses inconvénients et ce qu'il faut envisager ensuite.

Qu’est-ce que le MPLS ?

Le MPLS (Multiprotocol Label Switching ou commutation multiprotocole par étiquette en français) est une technique de routage en réseau qui repose sur des chemins prédéterminés, au lieu que les routeurs déterminent le prochain saut en temps réel. Cela permet un routage plus rapide et plus efficace, car le routeur n'a besoin que de voir l'étiquette d'un paquet, au lieu de chercher l'adresse de destination dans des tables de routage complexes. En outre, l'utilisation du MPLS nécessite la mise en place d'une connexion dédiée. Il s'agit de facto d'un réseau privé.

Comment fonctionne le MPLS ?

Dans le système MPLS, lorsqu'un paquet de données entre dans le réseau, le premier routeur du chemin lui attribue une étiquette de données. L'étiquette prédétermine le chemin que le paquet doit suivre. Il comprend une valeur, ainsi que des champs supplémentaires pour déterminer la qualité de service requise, la position de l'étiquette dans la pile et le temps de vie. En fonction de cette étiquette, le paquet est acheminé vers le routeur suivant.

Le deuxième routeur qui reçoit le paquet lit alors cette étiquette et l'utilise pour déterminer le saut suivant dans le réseau. Il supprime également l'étiquette existante du paquet et en ajoute une nouvelle. Ce processus est répété jusqu'à ce que le paquet de données atteigne sa destination. Le dernier routeur du chemin retire l'étiquette du paquet de données.

Le chemin étant prédéterminé, les routeurs n'ont qu'à lire l'étiquette et n'ont pas besoin de vérifier l'adresse IP du paquet. Cela permet un acheminement plus rapide et plus efficace.

Termes relatifs au routage MPLS :

Label Edge Router (LER) - premier ou dernier routeur qui attribue la première étiquette de données et détermine le chemin ou retire l'étiquette du paquet. Le premier routeur est également connu sous le nom de Ingress Label Switching Router (Ingress LSR) et le dernier sous le nom de Egress LSR.

Label Switching Router (LSR) - routeurs situés le long du chemin qui lisent les étiquettes, les commutent et déterminent le prochain saut pour les paquets.

Label Switching Path (LSP) - chemin par lequel les paquets sont acheminés dans le réseau.

Examinons maintenant les avantages et les inconvénients du routage MPLS.

[boxlink link="https://www.catonetworks.com/resources/what-telcos-wont-tell-you-about-mpls?utm_source=blog&utm_medium=top_cta&utm_campaign=wont_tell_you_about_mpls"] What Others Won’t Tell You About MPLS | Find Out [/boxlink]

Avantages et bénéfices du MPLS

Le MPLS offre de nombreux avantages aux administrateurs de réseaux et aux entreprises. Voici les principaux :

Fiabilité

Le routage basé sur les étiquettes sur un réseau privé garantit que les paquets seront livrés de manière fiable à leur destination. En outre, le MPLS permet de donner la priorité au trafic pour différents types de paquets, par exemple en acheminant des paquets vidéo en temps réel par un chemin à faible latence. Cette fiabilité est garantie par des accords de niveau de service (SLA), qui assurent également que le fournisseur MPLS résoudra les pannes ou paiera une pénalité.

Hautes performances

L'infrastructure dédiée du MPLS garantit des performances de haute qualité, à faible latence et à faible gigue. Cela garantit l'efficacité et une bonne expérience pour l'utilisateur. Il est également essentiel pour la communication en temps réel, comme la voix, la vidéo et les informations critiques.

Inconvénients du MPLS

Cependant, le MPLS présente également quelques inconvénients.

Coût

Les services MPLS sont coûteux, en raison de leur engagement à garantir une large bande passante, des performances élevées et des accords de niveau de service (SLA) compétitifs. Les déploiements et les mises à niveau de la connexion privée requise peuvent également devenir un processus gourmand en ressources.

Rigidité

Le MPLS est conçu pour la connectivité point à point, et non pour l'informatique dématérialisée. Par conséquent, le réseau étendu ne dispose pas d'un centre d'opérations centralisé pour reconfigurer les sites ou en déployer de nouveaux et ne permet pas d'évoluer rapidement.

Pas compatible avec tous les supports

Le MPLS ne peut pas être étendu au nuage car il nécessite sa propre infrastructure dédiée. Il n'est donc pas adapté aux utilisateurs distants ou à la connexion aux applications SaaS.

Conclusion

MPLS est une solution fiable pour les applications patrimoniales dans les entreprises. Cependant, la transition vers l'informatique dématérialisée et le travail à distance oblige les entreprises à reconsidérer leur stratégie de réseau et à mettre en œuvre des solutions plus rentables et plus efficaces. Des alternatives comme le SASE (Secure Access Service Edge) combinent tous les avantages des MPLS, SD-WAN, etc.

Pour en savoir plus sur le SASE et voir comment il améliore votre connectivité MPLS, contactez-nous.

Introduction Depuis que Gartner a introduit la catégorie Secure Access Service Edge (SASE) en 2019, l’intérêt des entreprises pour ce service s’est accru considérablement. Le... Lire ›

Feuille de route stratégique du SASE Introduction

Depuis que Gartner a introduit la catégorie Secure Access Service Edge (SASE) en 2019, l’intérêt des entreprises pour ce service s’est accru considérablement. Le SASE transforme l’informatique des entreprises en regroupant le réseau de l’entreprise et son dispositif de sécurité au sein d’un service unique cloud-natif. Il vise à optimiser le dispositif de sécurité, à mettre en place un accès Zero Trust (zéro confiance) depuis n’importe où, et à réduire les coûts et la complexité. Compte tenu de son impact potentiel, le SASE est devenu un projet stratégique essentiel pour de nombreuses organisations.

Toutefois, la grande variété de l’offre en matière de SASE des différents vendeurs et fournisseurs de services infogérés est source de confusion. Il n’est pas facile pour les organisations de comparer les groupes de fonctionnalités et services SASE des divers vendeurs et de combiner leur offre, ce qui donne lieu à des architectures complexes qui représentent des offres de service incomplètes qui ne satisfont ni les besoins ni les attentes.

Adopter le SASE est une stratégie informatique visant à accompagner et engendrer une croissance rapide et une transformation numérique. Il ne s’agit pas de la sélection tactique d’un produit isolé. Ainsi, choisir la bonne solution est plus important que jamais.

Lors du webinaire « Feuille de route stratégique du SASE de 2022 », Neil MacDonald, vice-président de Gartner Research, et Yishay Yovel, directeur marketing de Cato Networks, ont discuté de divers aspects du SASE mais ont surtout rappelé les principes fondamentaux et les avantages attendus du SASE, qui sont à l’origine de son introduction en 2019.

[boxlink link="https://www.catonetworks.com/resources/inside-look-life-before-and-after-deploying-sase/?utm_medium=blog_top_cta&utm_campaign=before_and_after_sase"] An Inside Look: Life Before and After Deploying a SASE Service | Whitepaper [/boxlink]

Plusieurs questions ont été soulevées durant le webinaire. Les réponses aux questions les plus intéressantes et les plus pertinentes sont rapportées ci-dessous. Les questions portent sur les domaines suivants :

Quels avantages économiques et techniques le SASE comporte-t-il ?

Quand et comment devez-vous entamer votre adoption du SASE ?

Comment faire pour déployer le SASE graduellement au sein de votre infrastructure existante ?

Comment les différentes architectures du SASE influencent les résultats économiques futurs de l’entreprise ?

Nous espérons que ces questions/réponses pourront dissiper un peu la confusion qui entoure le SASE et le SSE et aider les organisations à prendre les bonnes décisions au moment de choisir leur fournisseur de SASE.

Questions

Aperçu du marché du SASE

1. Est-ce que le SSE remplacera le SASE à court terme ?

Non. Le SSE est juste une étape du parcours de transition vers le SASE. De nos jours, certaines organisations ne sont pas prêtes à effectuer une transition totale vers le SASE pour diverses raisons, mais elles sont prêtes à adopter le SSE parce qu’elles reconnaissent l’avantage que comporte le fait d’adopter des services de sécurité fournis par le cloud (tels que SWG, CASB et ZTNA) pour protéger leurs bureaux et leurs utilisateurs distants lorsque ces derniers se connectent à l’Internet public. L’étape finale du parcours de transition consiste à combiner les compétences du SSE avec la connectivité et les services de contrôle fournis par le cloud – tels que le SD-WAN et le pare-feu distant (proposé en tant que service sur le cloud) – afin de renforcer encore plus la sécurité d’Internet et de garantir aux employés des performances et une protection optimales lorsqu’ils accèdent aux ressources de l’entreprise.

2. Pourquoi le secteur de la sécurité est-il généralement si fragmenté, et va-t-il se rassembler ou, au contraire, continuer à se diviser encore plus au cours des 5 prochaines années ?

La tendance est clairement à la consolidation des différents vendeurs. Les organisations de toutes les tailles cherchent à simplifier leur infrastructure et leurs opérations afin de devenir plus flexibles. Elles favorisent ainsi les vendeurs qui sont capables de combiner plusieurs fonctionnalités en matière de sécurité et de réseau au sein d’une plate-forme unique, boudant de ce fait les vendeurs proposant des solutions complètes exclusives. Ceci est confirmé par une récente étude de Gartner, qui révèle que 75 % des organisations sont favorables à la consolidation des vendeurs de services de sécurité, et ce chiffre s’élève même à 90 % à la fin de l’année 2022. Il s’agit d’une hausse spectaculaire par rapport au chiffre de 29 % de 2020.

3. Quels sont les changements à venir du SASE, que les experts prévoient ?

Le SASE nécessite la consolidation des vendeurs. Gartner, dans son dernier rapport intitulé « Guide du marché pour un SASE régi par un seul vendeur » a de nouveau rappelé explicitement le besoin d’unifier l’ensemble des fonctionnalités du SASE au sein d’un seul vendeur (dans l’idéal) voire de deux vendeurs (tout au plus) qui doivent être pleinement intégrés. Nous nous attendons à ce qu’un nombre limité de vendeurs se disputent le leadership du marché du SASE et nous nous attendons à ce que les sociétés accélèrent leur adoption de services de réseau et de sécurité basés sur le cloud en vue de réduire la complexité de leur infrastructure, d’optimiser leurs CAPEX et leurs OPEX et de mieux contrôler la sécurité de l’ensemble de leurs données, de leurs utilisateurs et de leurs applications.

4. Quelles techniques sont les plus efficaces pour informer correctement les responsables de l’entreprise, et leur permettre de comprendre, d’approuver et d’adopter la technologie SASE ?

Lorsque vous vantez les qualités du SASE auprès des responsables de l’entreprise, mettez l’accent sur les bienfaits que l’approche SASE apporte aux entreprises dans leur parcours de transformation numérique :

La simplicité, en réduisant la complexité de l’infrastructure

La productivité, en assurant une expérience utilisateur améliorée et stable

L’efficacité, en réduisant le budget général de l’infrastructure

La souplesse, en gérant les compétences en matière de réseau et de sécurité à partir de politiques soutenant l’environnement de travail numérique, et non plus à partir de cases de gestion.

Migration et adoption du SASE

5. Quels sont les pré-requis et étapes nécessaires pour effectuer une bonne transition vers un SASE durable ?

Décomposez les silos organisationnels : les équipes dédiées au réseau et celles qui sont spécialisées dans la sécurité doivent travailler de concert pour plus de rapidité et de souplesse et pour moins de complexité.

Choisissez un vendeur de SASE qui satisfait aux exigences architecturales du SASE (cloud-natif, convergent, global et capable de soutenir toutes les périphéries de votre réseau).

Schématisez l’actualisation technologique future de votre équipement et de vos logiciels en relation avec les compétences du vendeur de SASE.

Planifiez le projet de transition afin de commencer par des zones à faible risque en vue de minimiser la friction.

6. Quelles composantes du SASE sont importantes pour le marché actuel des PME et pour celui des 5 années à venir ? ZTNA ? CASB ? SD-WAN ? PME ?

Mis à part les fonctionnalités spécifiques du SASE (lesquelles sont, bien sûr, importantes et dépendent du contexte particulier de chaque entreprise), les PME – et ce probablement plus que n’importe quel autre type d’organisations – veillent à adopter les solutions SASE qui apportent les caractéristiques et bénéfices suivants :

Simplicité opérationnelle

Automatisation élevée

Flexibilité

Fiabilité

Ces caractéristiques sont généralement fournies par les vendeurs de SASE cloud-natifs, qui offrent une approche « de gestion du service à distance depuis le cloud » du réseau et de la sécurité.

7. Avez-vous un plan ou une architecture de référence pour un environnement 80 % distant (sur le cloud) et 20 % local possédant plusieurs applications SaaS ?

La répartition 80/20 est seulement donnée à titre indicatif. Chaque entreprise est différente, et chaque vendeur aussi. Chez Cato, nous estimons que nous devons fournir le plus de services possible depuis le cloud et le moins de services possible depuis l’ordinateur du client. Nos plus de 1 500 clients nous donnent raison.

Le SASE de Cato comparé aux autres solutions SASE

8. Quels sont les principaux avantages du SASE de Cato par rapport à un SASE géré proposé par Telco ?

Un service SASE géré par Telco est généralement un conglomérat de solutions isolées, enveloppées dans une couverture de protection gérée par Telco. Certains clients peuvent être attirés par cette approche de type « boîte noire », mais méfiez-vous des aspects suivants :

Ces solutions ne sont pas assez rapides pour répondre aux besoins des entreprises actuelles du secteur du numérique. Tout est géré via des tickets et implique plusieurs techniciens en raison de la complexité de l’architecture de solutions sous-jacente.

Ces services n’offrent pas de solution pérenne. Ils dépendent de la feuille de route de leurs vendeurs et, généralement, sont les derniers à appliquer les mises à jour et les améliorations disponibles en raison de la complexité et des risques posés par les périodes d’indisponibilité.

En résumé, bien que ce prestataire gère une réelle architecture SASE sous-jacente, il n’est tout simplement pas adapté aux besoins des entreprises actuelles du secteur du numérique.

9. En quoi le SASE de Cato est meilleur que le SASE de Netskope ?

De nos jours, les entreprises cherchent à fusionner les différents services le plus possible, car elles comprennent que cela permet d’améliorer la simplicité, la souplesse, l’efficacité et la productivité. Netskope offre un produit isolé (SWG+CASB) spécialisé dans la sécurité sur Internet et sur le cloud, un autre produit isolé (NPA) spécialisé dans le ZTNA, et elle a récemment fait l’acquisition d’une toute petite société de SD-WAN (Infiot) pour sa technologie SD-WAN.

Bien que Cato et Netskope partagent la même vision d’une solution SASE fournie à distance depuis le cloud, leur principale différence réside dans leurs architectures respectives. Alors que l’architecture de Cato a été construite à partir de zéro selon une approche convergente permettant de fournir des services de réseau et de sécurité depuis un seul ensemble de logiciels maison, Netskope a démarré en tant que solution CASB/DLP puis a élargi son portefeuille de services plus tard en intégrant diverses solutions isolées suite à plusieurs acquisitions, la dernière portant sur un prestataire de SDWAN appelé Infiot, qu’elle a acquis en août 2022. Le fait de rassembler des solutions isolées les unes des autres, même lorsque cela est réalisé dans le cloud, interroge sur la capacité de ces services à s’adapter de manière fluide mais aussi sur le temps que cela prendra pour, par exemple, intégrer totalement la technologie SD-WAN au sein de la suite de produits de Netskope, ou encore pour améliorer le niveau du moteur de leur pare-feu FWaaS afin que celui-ci soit suffisamment efficace pour protéger le trafic est-ouest.

En bref, bien que la proposition de Netskope en matière de SSE soit forte, son offre SASE complète n’est toujours pas bien ficelée.

Si vous êtes en quête de simplicité, de souplesse, d’efficacité et de productivitédès aujourd’huiet non dans 2-3 ans, alors Cato est la meilleure solution pour vous.

10. Quels avantages une entreprise retirerait du fait de passer de Fortinet au SASE via Cato ?

Meilleure productivité : Cato peut vous aider à optimiser les performances des applications ainsi que l’expérience utilisateur. Le cloud SASE de Cato possède une dorsale mondiale privée qui minimise l’exposition du trafic du réseau aux aléas et aux risques d’Internet.

Plus grande efficacité : le fait de passer de dispositifs locaux à une solution cloud-native permet de réduire drastiquement les frais d’approvisionnement, de gestion et de maintenance. Les employés peuvent ainsi se concentrer uniquement sur les besoins et les résultats de l’entreprise, et non plus sur la maintenance et l’assistance.

Plus grande souplesse : que vous ayez besoin, demain, de capacités supplémentaires en matière de sécurité, de développer votre entreprise, de migrer sur le cloud ou bien encore d’instaurer une nouvelle répartition entre le travail au bureau et le travail à distance, le fait de bénéficier des services de réseau et de sécurité d’une infrastructure cloud-native vous permet de répondre aux nouvelles exigences de votre entreprise bien plus rapidement qu’avec une infrastructure locale qui ordonne des tâches complexes de planification, de dimensionnement, d’approvisionnement, de déploiement, d’intégration et de maintenance.

Avantages du SASE de Cato pour votre entreprise

11. Quel impact le SASE va-t-il avoir sur votre infrastructure existante ?

Le SASE possède de nombreuses capacités qui peuvent accroître votre infrastructure existante aujourd’hui et la remplacer demain, pour la rendre plus souple, plus sécurisée et plus efficace. Par exemple, vous pouvez utiliser une dorsale privée mondiale pour élargir votre SD-WAN tout en disposant d’un transport mondial fiable. Vous pouvez débarrasser les pare-feux (aux ressources limitées) de vos ordinateurs des problèmes de sécurité, et confier la gestion desdits problèmes au cloud, dont les ressources sont illimitées. Vous pouvez aussi permettre à davantage d’utilisateurs de travailler à distance sans avoir à ajouter des serveurs de VPN supplémentaires et sans compromettre la sécurité ou la productivité.

12. Puis-je en savoir plus sur les efforts que Cato a consentis pour rassurer les clients potentiels issus du secteur des services financiers sur le fait que sa solution respecte les exigences règlementaires ?

Les clients de Cato, y compris ceux issus du secteur des services financiers, nous font tous confiance pour assurer le bon fonctionnement et la sécurité de leur réseau, lequel est au cœur de leur activité. Pour gagner leur confiance, nous travaillons continuellement afin de nous assurer que le réseau de notre entreprise et notre service de cloud soient conformes aux normes de sécurité les plus élevées telles que la norme ISO, la norme SOC, le RGPD et autres. Veuillez consultercette page pour en savoir plus.

13. Existe-t-il des statistiques ou des études de cas qui montrent les économies que les entreprises réalisent en moyenne en passant de leur réseau et de leur système de sécurité dépassés à la solution SASE de Cato ?

Cato a chargé Forrester de réaliser une enquête auprès des clients de Cato Networks afin de quantifier les bénéfices que ces mêmes clients ont tirés en adoptant la solution SASE de Cato. Le rapport sur l’impact économique total (IET) révèle un RSI phénoménal de plus de 240 % relativement aux bénéfices suivants :

Réduction des frais d’exploitation et de maintenance

Réduction du temps de configuration

Systèmes obsolètes abandonnés (pare-feu et SD-WAN locaux)

Le rapport sur l’IET peut être téléchargé ici.

Capacités du SASE de Cato

14. Est-il possible de mettre en œuvre l’architecture du SASE dans des pays tels que l’Espagne, l’Italie, la Colombie, le Chili, le Mexique et le Venezuela ?

Lorsque l’architecture du SASE est cloud-native, elle peut être mise en œuvre absolument n’importe où. La mise en œuvre et la disponibilité du SASE relèvent de la responsabilité du vendeur. En tant que client, vous devez veiller à vous assurer qu’il y a un point d’accès au SASE disponible à moins de 25 minutes de trajet aller-retour de chacun de vos utilisateurs, filiales et centres de données. La dorsale du SASE de Cato est composée de plus de 75 points d’accès situés dans le monde entier, avec une présence sur les cinq continents, y compris en Chine. De nouveaux points d’accès sont ajoutés chaque trimestre afin de garantir à nos clients une latence minimale. Vous trouverez plus d’informations ici.

15. Est-ce que Cato peut se connecter à d’autres pare-feux de dernière génération via un tunnel IPsec / VPN ?

Cato permet aux appareils équipés de logiciels de tiers de se connecter au cloud du SASE de Cato par l’intermédiaire d’un tunnel IPsec. Cas d’utilisation potentiel : si vous voulez, par exemple, exploiter votre pare-feu de dernière génération actuel pour protéger le trafic est-ouest dans vos locaux tout en utilisant le cloud de Cato pour garantir une connexion internet sécurisée et protéger le trafic est-ouest dans certains sites géographiques.

16. Est-il possible d’interconnecter deux éléments SASE issus de deux vendeurs différents (par exemple, le SASE de Cato et le SD-WAN de Cisco Viptela) ?

Cato permet aux appareils équipés de logiciels de tiers de se connecter au cloud du SASE de Cato par l’intermédiaire d’un tunnel IPsec. Les appareils équipés d’un SD-WAN d’un tiers veilleront à fournir une connexion fiable au cloud du SASE de Cato. Dès lors, aussitôt que le trafic atterrit dans un de nos points d’accès, Cato prend en charge la sécurité et la connexion intermédiaire via sa dorsale privée.

17. Comment la sécurité en tant que service fourni à distance depuis le cloud, faisant partie du SASE, est perçue par les clients qui doivent respecter des exigences de conformité rigoureuses telles que les normes PCI-DSS, HIPPA, etc. ?

Les organisations qui ont l’intention de transférer leur réseau et leur dispositif de sécurité sur le cloud doivent s’assurer de travailler avec des partenaires fiables, capables de maintenir les niveaux de protection et de discipline nécessaires du dispositif de sécurité de leur propre service. L’entreprise doit évaluer le vendeur du SASE et s’assurer que ce dernier respecte les normes les plus élevées du secteur. Les services du SASE de Cato ont reçu les certifications ISO27000, GDPR, SOC1, SOC2 et SOC3. Et grâce à la solution CASB de Cato, les entreprises peuvent configurer leurs politiques de contrôle des applications afin que seules les applications qui respectent les normes PCI-DSS et/ou HIPAA soient autorisées.

Vous savez probablement déjà ce que signifie l’acronyme WAN, mais qu’en est-il des autres acronymes et abréviations du domaine de l’interconnexion de réseaux ? Voici une... Lire ›

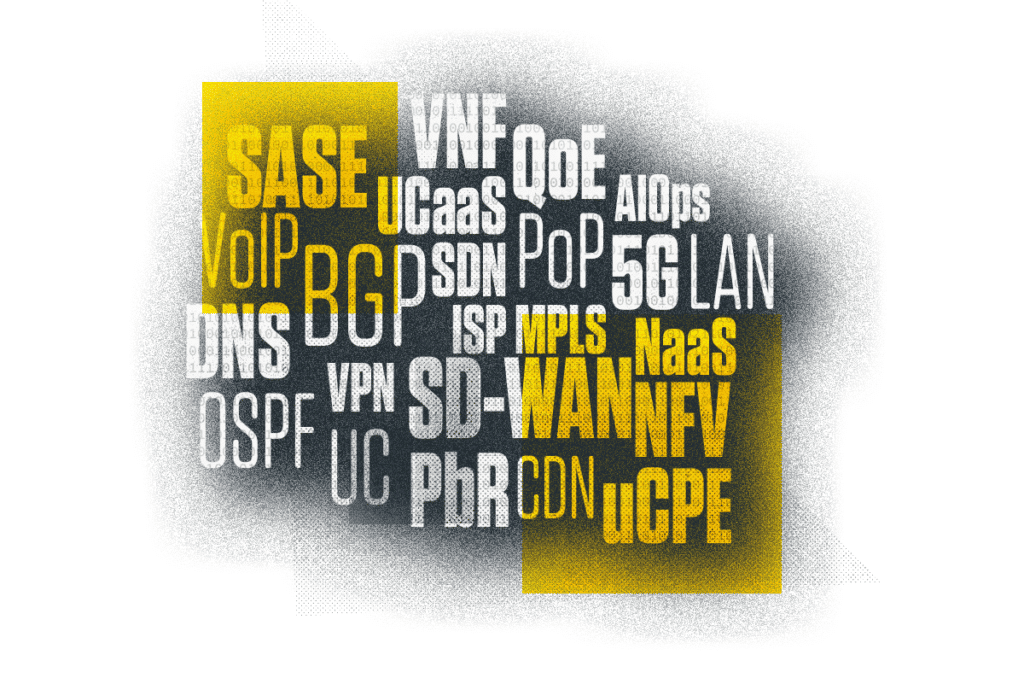

23 acronymes et abréviations du domaine de l’interconnexion de réseaux à connaître Vous savez probablement déjà ce que signifie l’acronyme WAN, mais qu’en est-il des autres acronymes et abréviations du domaine de l’interconnexion de réseaux ? Voici une liste d’acronymes qui vous aideront à faire face à la transformation du WAN.

SASE

Le SASE (acronyme de « Secure Access Service Edge ») converge les fonctionnalités du réseau et de la sécurité en une solution unique basée sur le cloud. Le SASE combine les capacités d’optimisation du réseau du SD-WAN avec des fonctions de sécurité informatique, notamment des pare-feu de nouvelle génération (de l’anglais « network optimization capabilities » ou NGFW), des passerelles Web sécurisées (SWG), de l’accès au réseau Zero Trust (ou ZTNA), etc. Selon Gartner, qui a inventé le terme, le SASE est « l’avenir de la sécurité des réseaux ».

SD-WAN

Le réseau étendu à définition logicielle ou SD-WAN (acronyme de « Software-Defined Wide Area Network ») est une architecture WAN virtuelle qui offre un routage de trafic optimisé sur plusieurs médias (large bande, MPLS, 5G/LTE, etc.). Il définit le meilleur parcours et offre ainsi une performance et une fiabilité meilleures que l’Internet à large bande. Il convient toutefois de noter qu’à moins que le SD-WAN soit employé dans le cadre du SASE, il ne peut pas prendre en charge la connectivité globale, l’optimisation du réseau, la sécurité du WAN et d’Internet, l’accélération cloud et les utilisateurs distants.

MPLS

Le Multiprotocol Label Switching (MPLS) dirige le trafic vers des réseaux de télécommunications qui utilisent des labels (« étiquettes ») à parcours brefs plutôt que des adresses réseau plus longues. Il améliore la performance et la fiabilité des flux de trafic, mais reste une solution coûteuse et rigide, dont la capacité est limitée.

[boxlink link="https://www.catonetworks.com/resources/the-top-seven-use-cases-for-sase?utm_source=blog&utm_medium=top_cta&utm_campaign=7_sase_usecase"] Top 7 Use Cases for SASE | Download eBook [/boxlink]

PoP

Un Point of Presence (PoP) est un point d’accès à un réseau tel qu’un appareil SASE ou SD-WAN. Le trafic peut entrer ou sortir de ces réseaux via un PoP. Gartner explique que beaucoup d’applications techniques émergentes nécessitent « une approche fondée sur l’informatique dans le cloud, favorisant les fournisseurs ayant de nombreux POP (points de présence) ».

Source : Tendances du marché : Comment gagner avec la convergence de l’infrastructure WAN Edge et de la sécurité vers le Secure Access Service Edge, 29 juillet 2019, Joe Skorupa, Neil MacDonald

VPN

Un réseau privé virtuel (ou VPN) est un système permettant de crypter le lien entre un réseau et un utilisateur ou un réseau distants. Le trafic envoyé via le VPN agit comme si l’appareil distant était directement connecté au réseau, avec un accès complet aux ressources de l’entreprise. Les sociétés qui s’appuient traditionnellement sur un VPN s’aperçoivent qu’il n’est pas adapté à un passage au cloud ou à la réalité du travail depuis n’importe quel endroit. Il n’est, en effet, pas très sûr, manque d’évolutivité globale et de capacités d’optimalisation de performance.

UC

Les communications unifiées (ou UC) sont l’intégration de services de communication destinés aux professionnels en entreprise, notamment la téléphonie, la messagerie et les visioconférences. Elles créent une interface et une expérience utilisateur sur plusieurs supports de communication, mais ne nécessitent pas de réseau performant, fiable et réparti géographiquement.

UCaaS

L’UCaaS (acronyme de Unified Communications as a Service) est un modèle de technologie basé sur le cloud pour les communications unifiées. Avec une solution SASE, le trafic UCaaS est acheminé de manière optimale vers l’instance du fournisseur UCaaS. Les composants UC/UCaaS connectés à un cloud SASE sont protégés contre les attaques réseau sans nécessiter de solutions de sécurité supplémentaires.

QoE

La qualité de l’expérience (QoE) mesure la manière dont la performance du réseau influe sur l’utilisateur final. La QoE tient compte du fait que certains problèmes de performance peuvent avoir un impact mineur sut la performance de l’application. D’autres, en revanche, rendent l’application inutilisable. Par exemple : SASE fournit un QoE supérieur au VPN pour ce qui est des applications dans le cloud en éliminant la nécessité d’acheminer le trafic à travers le réseau de l’entreprise.

PbR

Le routage basé sur des politiques (PBR) achemine les flux du réseau sur la base de règles définies par un administrateur de réseau. Il peut déterminer une priorité à certains types de trafics ou lui permettre d’utiliser des routes plus coûteuses (notamment des circuits MPLS). Les solutions SD-WAN et SASE offrent une fonctionnalité PbR.

5 G

Les réseaux mobiles de cinquième génération sont les plus récents. Leur vitesse est plus élevée et ils supportent une densité d’appareils accrue par rapport aux générations précédentes. Les solutions SD-WAN et SASE sont souvent connectées aux réseaux 5 G afin d’offrir une meilleure capacité de résistance.

AIOps

L’intelligence artificielle pour les opérations informatiques (AIOps) utilise l’apprentissage machine et les mégadonnées pour améliorer les opérations informatiques. L’AIOps permet un traitement automatisé des données, ainsi que la prise de décision et la réponse pour les opérations informatiques. Une architecture SASE permet aux entreprises de réaliser le plein potentiel de l’AIOps, permettant à l’informatique de se concentrer sur des objectifs commerciaux importants (notamment l’expérience utilisateur, les revenus et la croissance).

VoIP

La voix sur IP (VoIP) est une technologie informatique qui permet de transmettre la voix via une connexion Internet à large bande. Les donnes téléphoniques sont codées dans des paquets et envoyés à destination via Internet (et non pas via des réseaux téléphoniques traditionnels). Tout comme les solutions UC, la technologie VoIP demande des réseaux très performants, fiables et répartis géographiquement.

RDC

Le réseau de diffusion de contenu (ou RDC) est un réseau de serveurs répartis géographiquement qui servent des copies en cache de contenu web. Il améliore la performance du site web en rapprochant les utilisateurs finaux et en réduisant la charge sur le serveur d’origine.

NaaS

le réseau en tant que service (NaaS) consiste à offrir un modèle pour des services d’interconnexion de réseaux basé sur le cloud. Il permet aux entreprises de déployer et de gérer leurs propres réseaux à l’aide d’une infrastructure confiée à son fournisseur de service. Le SASE est un exemple d’offre NaaS, car le PoP SASE offre tous les services de réseau requis dans un appareil basé sur le cloud.

ISP

Les fournisseurs de service Internet (ISP) fournissent un accès Internet à leurs clients. Ils proposent également d’autres services tels que l’e-mail, l’hébergement Web et l’enregistrement du domaine.

uCPE

L’équipement universel des locaux des clients (uCPE) est un serveur polyvalent prêt à l’emploi, comprenant le calcul, le stockage et l’interconnexion de réseaux. Il fournit des services de réseau et de sécurité à l’aide de la virtualisation des fonctions de réseau.

NFV

La virtualisation des fonctions réseau (NFV) offre des fonctions de réseau grâce à des services virtualisés plutôt que des appareils dédiés. Cela permet de fournir ces fonctions à l’aide de plateformes UCPE ou dans le cloud plutôt que des infrastructures spécifiques coûteuses.

VNF

La virtualisation des fonctions réseau (VNF) désigne des services de réseau qui remplacent les équipements matériels dédiés. Les VNF peuvent être reliés entre eux à l’aide d’une chaîne de services afin de créer des fonctionnalités plus complexes. Les fournisseurs d’alternatives au SASE utilisent souvent des VNF et des chaînes de services qui ne disposent pas de la convergence de services requise pour les SASE.

SDN

Le software-defined networking (ou SDN, signifiant « réseau défini par logiciel ») dissocie le plan de contrôle du plan d’acheminement. Le réseau est défini et géré dans un logiciel, ce qui le rend plus souple. SD-WAN et SASE sont des exemples de SDN qui s’appliquent au WAN de l’entreprise.

LAN

Le local area network (LAN, en français « réseau local ») désigne un réseau informatique qui relie des ordinateurs au sein d’un organisme. Il est connecté à Internet par le biais d’un ou de plusieurs ISP.

BGP

Le Border Gateway Protocol (BGP) est un protocole servant à échanger des informations de routage entre différentssystèmes anonymes (AS) sur Internet. Chaque AS indique à quelles adresses IP il peut diriger le trafic, ce qui permet au trafic de passer de l’AS source à l’AS le plus proche de sa destination.

OSPF

L’Open Shortest Path First (OSPF) est un protocole de routage de trafic interne à un AS. Il utilise l’algorithme de Dijkstra afin de déterminer la route la plus rapide vers sa destination, réduisant ainsi au minimum la distance que le trafic doit parcourir et, le cas échéant, la latence.

DNS

Le Domain Name Service (DNS, ou « Système de nom de domaine » en français) est une sorte de « carnet d’adresse » d’Internet. Les serveurs DNS « traduisent » les noms de domaines (par exemple, catonetworks.com) en des adresses IP utilisées par des ordinateurs pour diriger le trafic.

Bien que les acronymes du domaine de l’interconnexion de réseaux ci-dessus comptent parmi les plus communs et les plus importants, cette liste est loin d’être exhaustive. Pour en savoir plus sur le fonctionnement des réseaux modernes, lisez le blog Cato Networks.

Les entreprises payant des rançons à sept chiffres ou plus pour rétablir la continuité de leurs activités, les cyber-attaquants se sont tournés vers les ransomwares... Lire ›

Comment se protéger des ransomwares avec SASE Les entreprises payant des rançons à sept chiffres ou plus pour rétablir la continuité de leurs activités, les cyber-attaquants se sont tournés vers les ransomwares comme source de revenus lucratifs. Mais outre le coût immédiat, qui peut atteindre des millions de dollars, les ransomwares causent également d'importants dommages à long terme aux organisations. Cet article de blog explique les quatre principaux domaines d'impact des ransomwares sur les organisations, et comment Cato SASE Cloud peut aider à prévenir les ransomwares et à protéger les entreprises.

Cet article de blog est basé sur l'e-book « Ransomware is on the Rise - Cato's Security-as-a-Service Can Help » (Les rançongiciels sont en hausse - le service de sécurité de Cato peut vous aider)..

4 façons dont les rançongiciels affectent les organisations

1. Perte immédiate de productivité

Les organisations dépendent presque entièrement des données et des applications pour leurs opérations quotidiennes, notamment pour effectuer des paiements, créer des produits, les livrer et les expédier. En cas d'arrêt, la perte de productivité est énorme. Pour certaines entreprises internationales, cela peut même signifier la perte de millions de dollars par heure. La récupération des sauvegardes et la tentative de récupération des données peuvent prendre des semaines de travail aux équipes informatiques. Pour rétablir la productivité, certaines entreprises préfèrent payer la rançon pour pouvoir reprendre leurs activités.

2. Cryptage des données

Selon Cybercrime Magazine, le coût global des dommages causés par les ransomwares dépassera 20 milliards de dollars en 2021 et 265 milliards de dollars en 2031. L'un des moyens utilisés par les attaquants pour obtenir ces montants consiste à crypter les données de l'organisation et à exiger un paiement pour obtenir des instructions sur la manière de les décrypter. Pour inciter les victimes à payer, les attaquants peuvent les menacer de détruire la clé privée après un certain temps, ou augmenter le prix au fur et à mesure que le temps passe.

Pour consulter la liste complète et découvrir d'autres façons dont les ransomwares affectent les organisations, consultez l'ebook.

[boxlink link="https://www.catonetworks.com/resources/ransomware-is-on-the-rise-catos-security-as-a-service-can-help/?utm_source=blog&utm_medium=top_cta&utm_campaign=ransomware_ebook"] Ransomware is on the Rise – Cato’s Security as a Service can help | eBook [/boxlink]

Comment Cato SASE Cloud évite les ransomwares

En faisant converger le réseau et la sécurité en un service global, la plateforme SASE de Cato offre une visibilité sur le trafic, les bords et les ressources, ce qui permet de construire une solution de sécurité complète et unique qui protège contre les logiciels malveillants tout en éliminant les faux positifs.

Voici six exemples montrant comment Cato SASE Cloud a protégé les organisations contre les ransomwares :

1. Données sur la réputation et renseignements sur les menaces

Cato exploite les flux de renseignements sur les menaces provenant de sources ouvertes, de communautés partagées et de fournisseurs commerciaux. En outre, après avoir constaté que 30 % des flux contiennent des faux positifs ou manquent des IoC, Cato a conçu un système complémentaire qui utilise la ML et l'IA pour agréger les enregistrements et les noter.

2. Blocage des communications de commandement et de contrôle

Cato IPS empêche la diffusion de ransomwares sur les machines, ce qui est le principal moyen pour les auteurs de s'emparer des systèmes avant l'attaque. Si un attaquant se trouve déjà à l'intérieur du réseau, Cato empêche la communication que les attaquants utilisent pour crypter les fichiers et les données.

3. Blocage de l'activité des fichiers SMB suspects

Cato IPS détecte et bloque les activités irrégulières du réseau, qui pourraient être le résultat d'attaquants utilisant SMB pour renommer ou changer les extensions de fichiers cryptés.

4. Accès au réseau confiance zéro

Cato SASE Cloud offre une approche de confiance zéro pour s'assurer que les utilisateurs et les hôtes ne peuvent accéder qu'aux applications et aux ressources pour lesquelles ils sont autorisés. La surface d'attaque est ainsi réduite, ce qui limite la capacité des ransomwares à se propager, à chiffrer et à exfiltrer des données.

5. Lutte contre les menaces connues et les menaces de type Zero-Day

S'appuyant sur l'apprentissage automatique, la solution anti-malware avancée de Cato défend contre les menaces inconnues et les attaques de type zero-day, et est particulièrement utile contre les logiciels malveillants polymorphes conçus pour échapper aux moteurs d'inspection basés sur les signatures.

6. Un IPSqui a une vision globale et non partielle de la situation

L'IPS de Cato possède des capacités uniques sur plusieurs couches de sécurité, notamment : la connaissance des applications de la couche 7, la connaissance de l'identité de l'utilisateur, l'empreinte digitale de l'utilisateur/agent client, le type de fichier réel, la réputation du domaine/IP cible, les attributs du trafic, la signature comportementale et l'heuristique, et bien plus encore.

Développez votre équipe de sécurité avec Cato MDR

Cato peut décharger les équipes informatiques et de sécurité des entreprises, déjà très sollicitées, du processus de détection des points d'accès compromis, qui mobilise de nombreuses ressources. Il n'est donc pas nécessaire de procéder à des installations supplémentaires puisque Cato sert déjà de plateforme SASE pour le client, offrant une visibilité inégalée sur l'ensemble du trafic provenant de tous les appareils.

Capacités fournies :

Chasse aux menaces automatisée

Vérification humaine

Confinement des menaces au niveau du réseau

Remédiation guidée

Reporting et suivi

Bilans d'évaluation

Le service MDR de Cato peut vous aider à identifier et à contenir les ransomwares et les activités suspectes avant qu'ils ne s'activent et n'aient un impact sur votre entreprise. Grâce à la détection des mouvements latéraux et à l'analyse du comportement des hôtes, le service MDR de Cato donne à votre réseau un œil supplémentaire pour détecter, isoler et remédier aux menaces. Contactez-nous pour en savoir plus .

Voir l’e-book Ransomware is on the rise - Cato’s Security-as-a-Service Can Help.

La cybersécurité est une question de gestion du risque. Les entreprises font face à des cybermenaces nombreuses et diversifiées et le travail de l’équipe de... Lire ›

SASE est le choix judicieux pour la gestion du cyberrisque La cybersécurité est une question de gestion du risque. Les entreprises font face à des cybermenaces nombreuses et diversifiées et le travail de l’équipe de sécurité d’entreprise est de minimiser le risque d’atteinte à la sécurité des données, d’infection par rançongiciel ou autres incidents coûteux liés à la sécurité.

Les outils et solutions de cybersécurité sont conçus pour aider les entreprises à atteindre cet objectif de gérer les risques liés à la sécurité de l’entreprise. Parmi les nombreuses options offertes, Secure Access Service Edge (SASE) est idéal pour le soutien de tous les aspects d’un programme d’entreprise de gestion des cyberrisques.

Les entreprises font face à d’importants cyberrisques

La cybersécurité est devenue une préoccupation majeure pour la plupart des entreprises. Les atteintes à la sécurité des données se produisent de façon régulière et coûtent souvent des millions de dollars. Éviter ces incidents est essentiel à la rentabilité et à la survie de l’entreprise. Avec le nombre grandissant des attaques automatisées et de l’économie du cybercrime « en tant que service », la barre pour entrer dans l’espace de cybercriminalité s’est abaissée. Les groupes de cybercriminalité devenant plus nombreux et sophistiqués, n’importe quelle organisation peut être la cible d’une attaque dévastatrice.

Stratégies de gestion du risque

Les entreprises faisant face à des niveaux grandissants de risques liés à la cybersécurité doivent prendre des mesures pour gérer ces risques. De manière générale, les entreprises disposent de quatre outils pour les stratégies de gestion des risques : la mitigation, le transfert, l'évitement et l'acceptation du risque.

#1. La Mitigation

La gestion du risque par mitigation est axée sur la réduction du risque pour l’organisation en mettant en œuvre des contrôles de sécurité. Pour les risques liés à la cybersécurité, cela pourrait inclure le correctif des systèmes vulnérables ou le déploiement de capacités de prévention des menaces qui peuvent identifier et bloquer les tentatives d’attaques avant qu’elles n’atteignent des systèmes vulnérables.

Les solutions SASE sont parfaitement adaptées à l’atténuation des menaces en raison de leur portée globale et de la convergence de plusieurs fonctions de sécurité — y compris un pare-feu de nouvelle génération (NGFW), un système de prévention des intrusions (IPS), un contrôle d’accès aux applications Cloud (CASB), l’accès au réseau confiance zéro (ZTNA), et plus — dans une seule solution. En appliquant de manière cohérente les politiques relatives à la sécurité sur l’ensemble du WAN de l’entreprise, le SASE réduit drastiquement le risque lié à la cybersécurité pour l’entreprise.

#2. Transfert

Le transfert implique de déléguer la responsabilité de la gestion du risque à un fournisseur tiers. Une forme courante de transfert de risque est de souscrire une police d’assurance. Dans le cas où une organisation fait face à un événement à risque, comme une cyberattaque, le fournisseur assume la majeure partie ou la totalité des coûts liés à la résolution du problème et au rétablissement des opérations normales.

En tant que service géré, le SASE peut être utile pour le transfert des risques parce qu’une grande partie de la responsabilité de la mise en œuvre d’un programme de sécurité est la responsabilité du fournisseur de service plutôt que de l’organisation. Par exemple, la maintenance de la pile de sécurité, un processus qui peut nécessiter une compréhension approfondie du réseau et une expertise dans le domaine de la sécurité, est externalisée avec les capacités du pare-feu en tant que service (FWaaS) des déploiements SASE gérés.

En permettant à une organisation de mettre en œuvre un programme de sécurité mature en améliorant la visibilité de la sécurité et la prévention des menaces, le SASE géré permet aux entreprises d’obtenir plus facilement une assurance cybersécurité. Ceci est particulièrement important avec le risque grandissant d’attaques au rançongiciel que les fournisseurs d’assurances mettent en œuvre des exigences de sécurité de plus en plus strictes pour inciter les organisations à adopter des politiques de sécurité.

#3. Évitement

Dans certains cas, les risques liés à la cybersécurité auxquels une organisation peut être confrontée sont évitables. Par exemple, si une vulnérabilité en particulier pose un risque important pour la sécurité d’une organisation, le choix de cesser d’utiliser la composante vulnérable élimine le risque pour l’organisation. Les stratégies de gestion du risque fondées sur l’évitement peut être très efficaces, mais elles peuvent entraîner des coûts d’opportunité si une solution de rechange n’est pas disponible pour une composante vulnérable.

Le SASE permet d’éviter les risques en offrant une alternative sécurisée aux solutions de sécurité réseau obsolètes. Historiquement, de nombreuses organisations se sont appuyées sur un modèle de sécurité de type « château fort et bouclier » soutenu par des réseaux privés virtuels (VPN) et autres solutions similaires. Toutefois, ces modèles présentent des lacunes importantes, notamment la dissolution rapide du périmètre du réseau alors que les entreprises adoptent l’informatique en Cloud, le télétravail, l’Internet des objets (IoT) et les appareils mobiles.

Les solutions SASE aident à éviter les risques associés aux modèles de sécurité obsolètes de type « château fort et bouclier » en prenant en charge la protection granulaire basée sur les applications. Grâce à l’accès au réseau confiance zéro (ZTNA) intégré aux solutions SASE, comme la mauvaise gestion des accès.

#4. Acceptation

L’élimination complète de tous les risques est impossible et dans certains cas, le retour sur le capital investi d’une gestion du risque additionnelle peut être trop bas pour être rentable. Les entreprises doivent déterminer le niveau de risque qu’elles sont prêtes à accepter, leur « appétence au risque », et utiliser d’autres méthodes de gestion du risque (atténuation, transfert et évitement) pour réduire le risque à ce niveau.

Pour s’assurer que les cyber risques acceptés respectent l’appétence au risque d’une organisation, il faut avoir une vue d’ensemble de son infrastructure et des risques qui y sont associés. Le SASE fournit une visibilité mondiale des activités sur le WAN de l’entreprise et les solutions de sécurité intégrées permettent à une organisation d’évaluer son exposition à diverses cybermenaces et de prendre des mesures pour les gérer (au moyen de règles de sécurité liées aux pare-feu, des politiques de CASB et autres contrôles ou les accepter intelligemment.

Gestion des risques liés à la cybersécurité avec Cato

Cato fournit la plateforme SASE la plus robuste au monde, en faisant converger Cato SD-WAN et un service de sécurité native en nuage, Cato SSE 360, comprenant ZTNA, SWG, CASB/DLP et FWaaS dans un service en nuage global. Avec plus de 75 points d'accès dans le monde, Cato optimise et sécurise l'accès aux applications pour tous les utilisateurs et tous les sites, et est facilement gérable à partir d'une seule fenêtre. Découvrez comment votre organisation peut gérer son exposition au cyberrisque en vous inscrivant à une démonstration gratuitede Cato SASE Cloud dès aujourd’hui.

Le secteur de la cybersécurité est bien connu pour ses termes à la mode Chaque année, un nouveau mot, une nouvelle expression ou un nouvel... Lire ›

Si vous voulez une véritable plateforme de sécurité, vous avez besoin de SASE Le secteur de la cybersécurité est bien connu pour ses termes à la mode Chaque année, un nouveau mot, une nouvelle expression ou un nouvel acronyme apparaît pour décrire le dernier et le meilleur outil absolument essentiel à la capacité d'une organisation à se protéger contre les cybermenaces. Récemment, l'accent a été mis sur les « plateformes de sécurité », qui visent à simplifier les architectures de sécurité en consolidant de nombreuses capacités de sécurité au sein d'une solution unique. Cette approche peut offrir de nombreux avantages, mais beaucoup de ces soi-disant « plateformes de sécurité » n'ont pas la capacité de répondre aux besoins de sécurité de l'entreprise moderne.

L’objectif : Combiner plusieurs fonctions de sécurité au sein d'une même solution

Les entreprises sont confrontées à toute une série de cybermenaces, un problème exacerbé par l'évolution des infrastructures informatiques des entreprises et du paysage des cybermenaces. Avec l'essor de l'informatique en nuage, du travail à distance, de l'internet des objets (IdO) et des appareils mobiles, les acteurs de la cybermenace ont de nombreuses cibles potentielles pour leurs attaques.

Historiquement, les entreprises ont fait face à ces nouveaux cyber risques en sélectionnant des solutions de sécurité destinées à résoudre un problème spécifique ou à combler une lacune particulière en matière de sécurité. Par exemple, une organisation peut compléter les solutions de sécurité du pare-feu par les capacités de prévention des menaces d'un système de prévention des intrusions..

Toutefois, cette approche aboutit souvent à des architectures de sécurité complexes et inutilisables. Avec de nombreuses solutions de sécurité autonomes, les équipes de sécurité des entreprises sont surchargées d'alertes de sécurité, perdent du temps à configurer et à passer d'une solution à l'autre, et doivent faire face à des outils de sécurité dont les fonctionnalités se chevauchent et qui laissent des lacunes en matière de visibilité et de sécurité.

La pénurie de compétences en cybersécurité rendant difficile d'attirer et de retenir les talents essentiels en matière de sécurité, de nombreuses entreprises concentrent leurs efforts sur la simplification et la rationalisation de leurs architectures de sécurité. Les plateformes de sécurité intégrées sont le nouvel objectif, combinant de nombreuses fonctions de sécurité au sein d'une solution unique afin de réduire ou d'éliminer les défis posés par les architectures de sécurité composées d'un ensemble de solutions autonomes.

[boxlink link="https://catonetworks.easywebinar.live/registration-enhancing-your-enterprise-network-security-strategy?utm_medium=blog_top_cta&utm_campaign=enhancing_network_security_webinar"] Enhancing Your Enterprise Network Security Strategy | Webinar [/boxlink]

Une plateforme de sécurité doit répondre aux besoins de sécurité d'une entreprise

Une plateforme de sécurité efficace est conçue pour répondre aux besoins du réseau d'entreprise moderne et en pleine croissance. Il s'agit notamment des capacités suivantes :

Consolidation des produits : La consolidation des produits est le principal argument de vente d'une plateforme de sécurité, car elle permet aux organisations d'éliminer la complexité et les frais généraux liés à la gestion de nombreuses solutions autonomes. Les plateformes de sécurité devraient offrir plusieurs fonctions de sécurité - telles qu'un pare-feu de nouvelle génération (NGFW), un accès réseau de Confiance Zéro (ZTNA), un système de prévention des intrusions (IPS), un contrôle d’accès des applications Cloud (CASB), et plus encore - et être gérées et surveillées à partir d'une seule console.

Protection universelle : Le réseau WAN de l'entreprise se développe rapidement et comprend des appareils sur site, dans le cloud et à distance. Une plateforme de sécurité doit être capable de sécuriser l'ensemble du réseau étendu de l'entreprise sans avoir d'impact négatif sur les performances du réseau, comme la latence causée par la transmission du trafic réseau à l'architecture de sécurité sur site de l'organisation pour l'inspection et l'application des politiques.

Protection évolutive : Les réseaux d'entreprise se développent rapidement, et l'introduction d'une infrastructure cloud, d'appareils IoT et d'autres endpoint augmente le volume de trafic circulant sur le réseau WAN de l'entreprise. Les plateformes de sécurité doivent pouvoir évoluer pour sécuriser des volumes de trafic croissants sans avoir d'impact négatif sur les performances du réseau ou sans nécessiter le déploiement de solutions supplémentaires.

Assistance cloud : L'adoption du cloud est quasi universelle dans les entreprises, et 80 % d'entre elles ont déployé une infrastructure multi-cloud. Les plateformes de sécurité doivent fonctionner efficacement et assurer une solide gestion des risques dans l'ensemble de l'architecture informatique d'une organisation.

Application cohérente des politiques : L'application cohérente des politiques de sécurité dans l'infrastructure sur site et dans le cloud est complexe, en particulier dans les environnements multi-clouds où les différents fournisseurs de clouds offrent différents ensembles d'outils de sécurité et d'options de configuration. Une plateforme de sécurité doit permettre à une organisation d'appliquer des politiques de sécurité dans tous les environnements qui composent l'infrastructure cloud d'une organisation.

Le remplacement des solutions de sécurité autonomes par des plateformes de sécurité a pour but de simplifier et de rationaliser la sécurité. Pour ce faire, les plateformes de sécurité doivent répondre à tous les besoins d'une organisation en matière de sécurité. Dans le cas contraire, les entreprises devront déployer des outils de sécurité supplémentaires pour combler les lacunes, et le cycle recommencera.

SASE est la plateforme de sécurité ultime

Remplacer les infrastructures de sécurité complexes d'une organisation par une plateforme de sécurité intégrée peut représenter un défi de taille. Compte tenu de la diversité des environnements, chacun ayant ses propres besoins et limites en matière de sécurité, il peut s'avérer difficile d'identifier et de configurer une solution universellement efficace.

Secure Access Service Edge (SASE) est la seule plateforme de sécurité dont la capacité à répondre à toutes les exigences de sécurité des entreprises modernes est garantie. Voici quelques-unes des principales capacités de SASE :

Protection cloud-native : Les solutions SASE sont déployées au sein de points de présence (PoP) dans le cloud. La conception cloud-native de SASE lui permet d'évoluer avec l'entreprise et de sécuriser les appareils de l'entreprise où qu'ils se trouvent.

Sécurité convergente : Les solutions SASE font converger de nombreuses fonctions de réseau et de sécurité - y compris les fonctions de sécurité ZTNA, IPS et pare-feu - en une seule solution. Cette convergence élimine la complexité causée par des solutions autonomes et peut également permettre une efficacité et une optimisation accrues.

Protection au niveau du réseau : SASE sécurise le réseau de l'entreprise en faisant transiter tout le trafic par un PoP SASE jusqu'à sa destination. Cela garantit une application et une gestion cohérentes de la politique de sécurité dans tous les environnements informatiques d'une organisation.

Cato fournit la plateforme SASE la plus robuste au monde, en faisant converger Cato SD-WAN et un service de sécurité cloud-native, Cato SSE 360, comprenant ZTNA, SWG, CASB/DLP, et FWaaS dans un service cloud global. Avec plus de 75 points d'accès dans le monde, Cato optimise et sécurise l'accès aux applications pour tous les utilisateurs et tous les sites, et est facilement gérable à partir d'une seule fenêtre. Pour en savoir plus sur la consolidation et la rationalisation de l'architecture de sécurité de votre organisation avec Cato SASE Cloud, inscrivez-vous dès aujourd'hui à une démonstration gratuite.