Showing 0 results

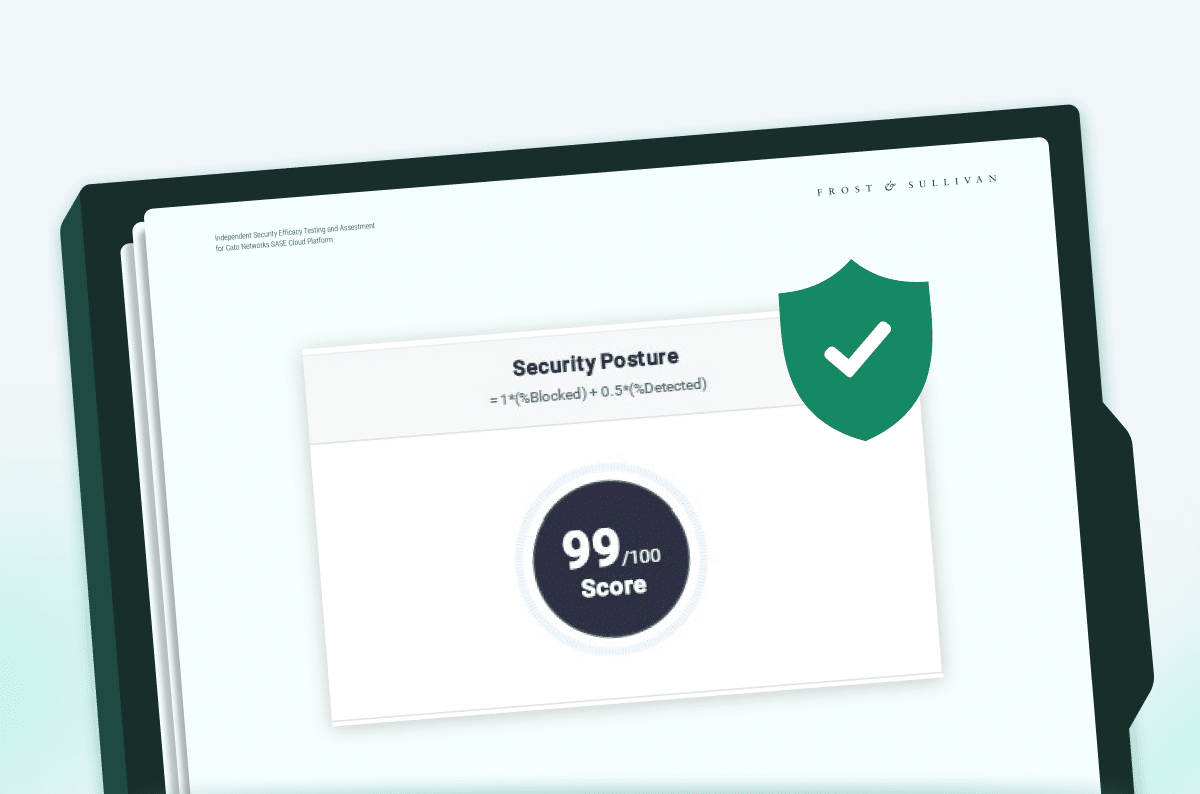

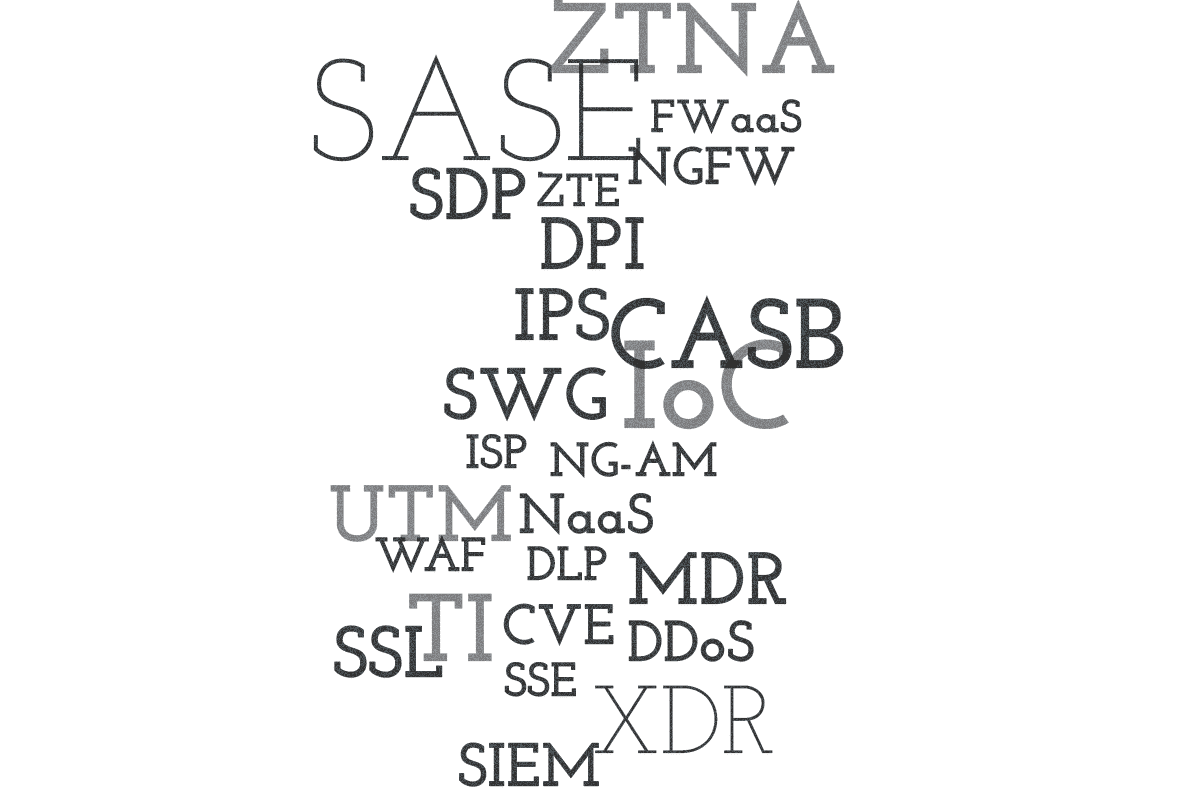

Warum unabhängige Sicherheitstests wichtig sind: Erkenntnisse aus der Wirksamkeitsevaluierung von Cato SASE Warum IT-Führungskräfte DEM brauchen für ihre hybride CloudAuswahl des SASE-Anbieters: Sollten Ergebnisse oder Tools im Vordergrund stehen? 26 Akronyme und Abkürzungen für Cybersicherheit, die Sie kennen sollten23 Netzwerk-Akronyme und Abkürzungen, die Sie kennen solltenKann SD-WAN globalen Organisationen genug bieten? Sie wollen Ihr SD-WAN erneuern? Bedenken Sie Folgendes 5 Strategische Projekte für strategische CIOsThe ROI of Doing Nothing: Wie und warum sollten IT-Teams strategisch planen?