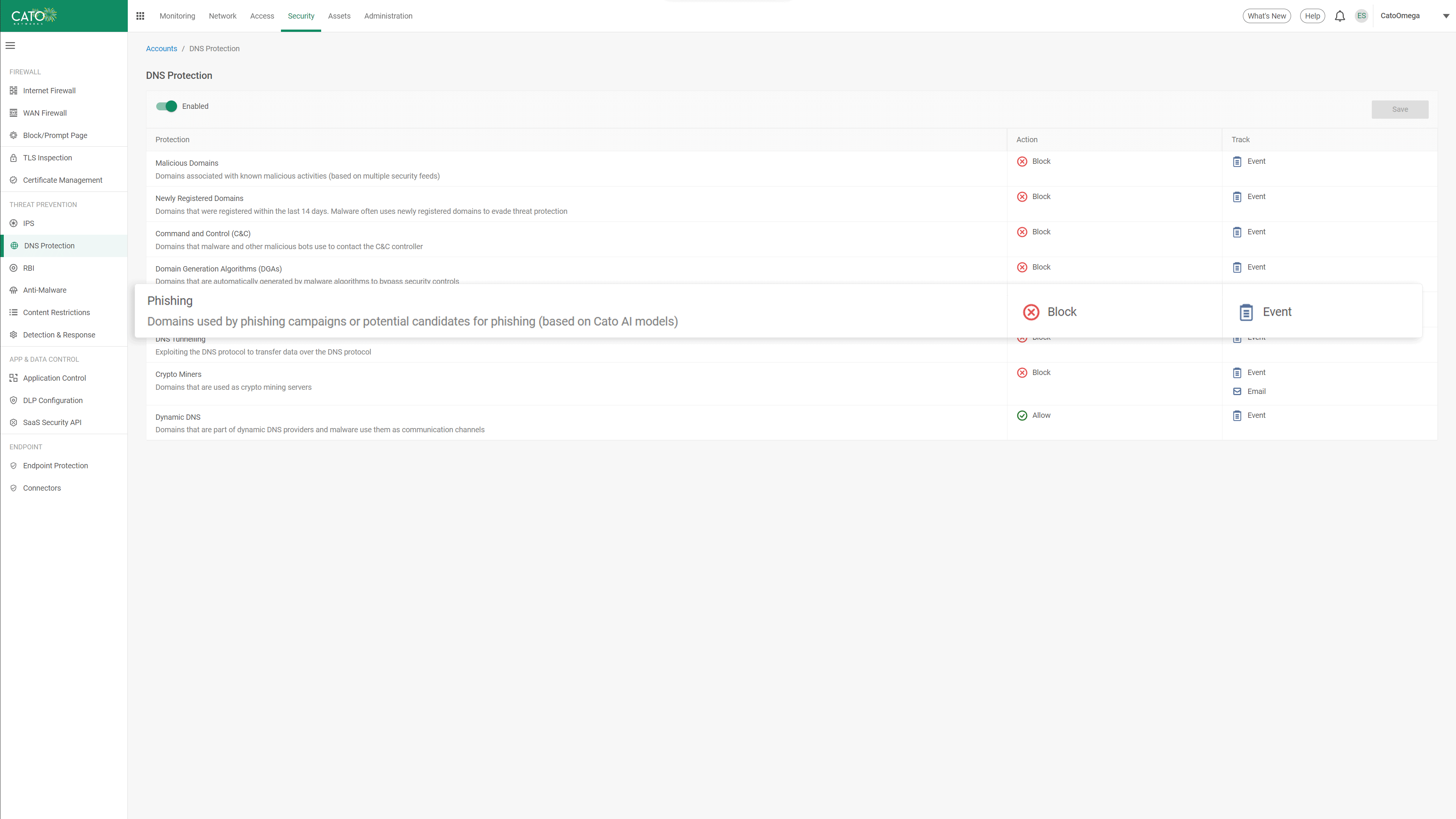

DNS Security

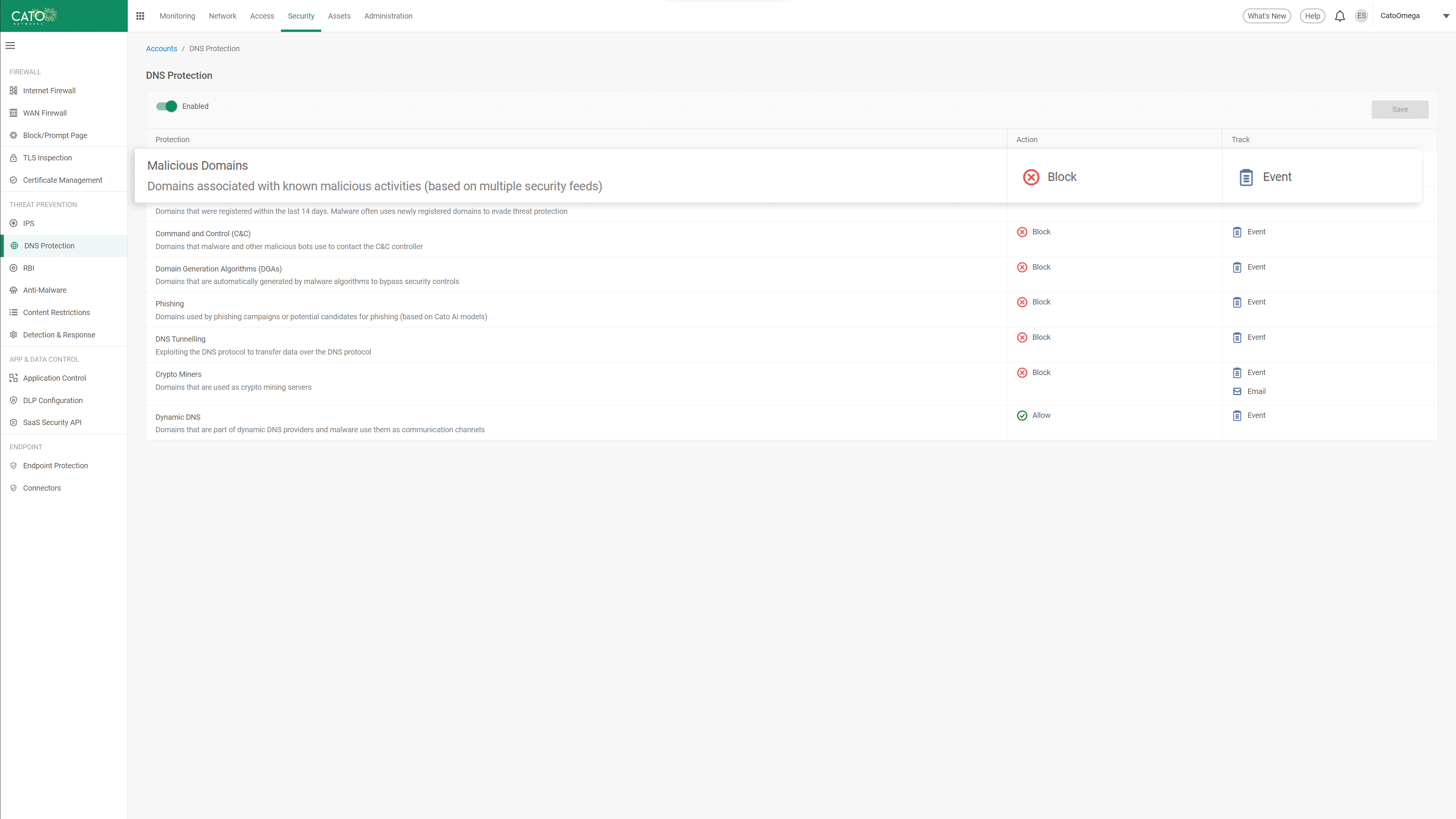

DNS Security de Cato inspecte tout le trafic DNS, empêchant toute activité DNS malveillante de se cacher dans le trafic du protocole et bloquant les requêtes DNS vers des destinations dangereuses avant qu’une connexion ne soit établie.

Fonctionnalités de DNS Security

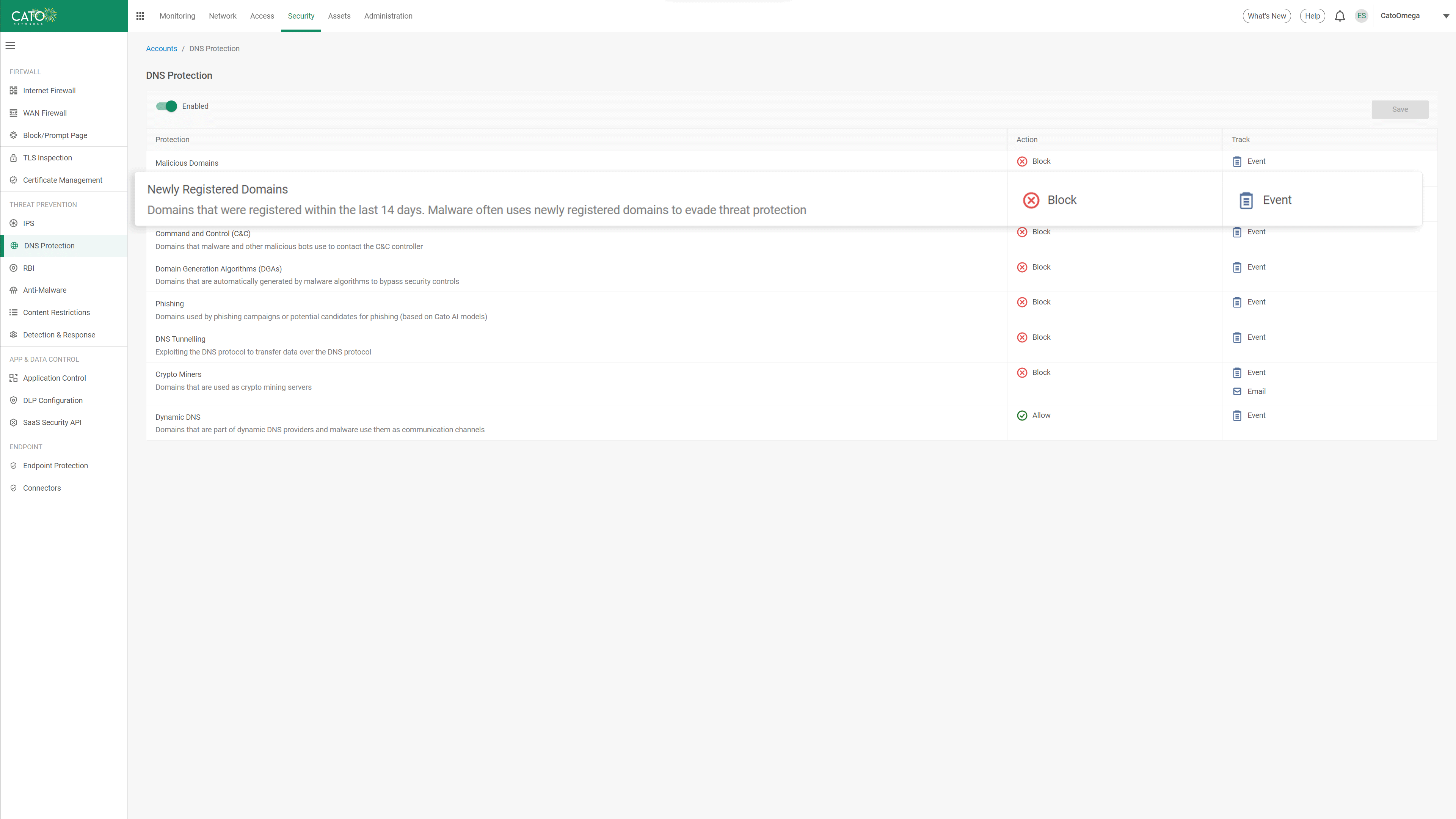

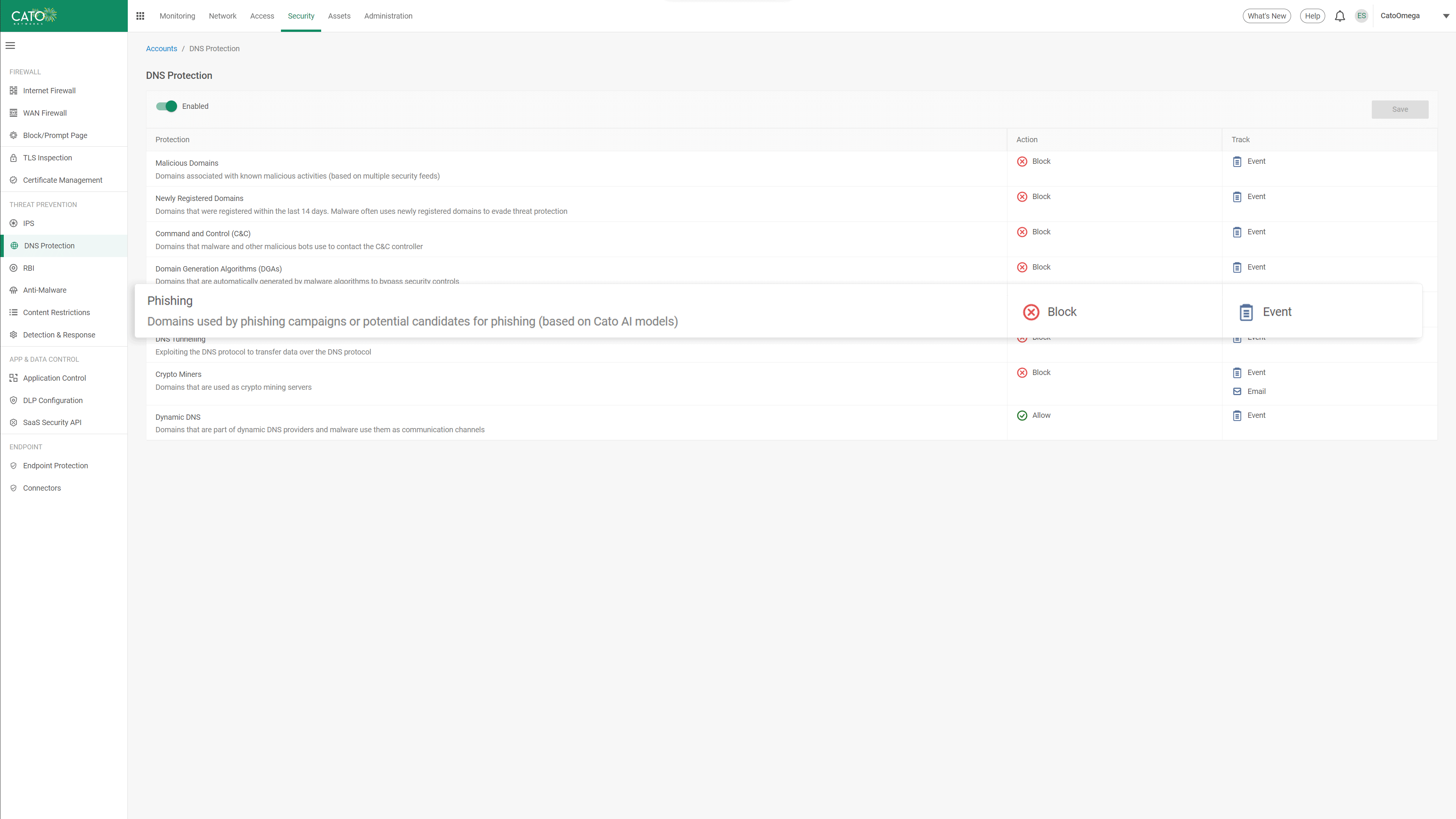

L’inspection DNS basée sur l’IA offre une protection supérieure contre le phishing en ligne

Le phishing est l’un des principaux vecteurs d’attaque qui préoccupe tous les CISO.

La formation continue des algorithmes d’intelligence artificielle et d’apprentissage machine sur le lac de données mondial massif de Cato permet à DNS Security de fournir une détection en ligne du squatting de domaine et d’autres tentatives d’usurpation d’identité de site Web. Ceci est réalisé grâce à l’analyse en temps réel des composants de pages Web, de l’ancienneté domaine, de la popularité et des modèles associés aux boîtes à outils utilisées sur les sites de phishing. Cette détection en ligne des attaques de phishing aide à prévenir la collecte d’identifiants, la diffusion de malware et la perte de données sensibles.

Bloquer les domaines malveillants et les sites de commande et de contrôle avant la connexion

Le nombre de sites malveillants hébergeant des serveurs de commande et de contrôle pour gérer à distance le malware est énorme. Les attaquants déplacent continuellement leurs serveurs de commande et de contrôle entre les sites pour éviter leur détection et leur mise sur liste noire. DNS Security de Cato utilise le système de renseignements sur les menaces de Cato optimisé en temps opportun et en continu pour identifier les domaines malveillants et les sites de commande et de contrôle, tout en bloquant en temps réel le trafic à destination et en provenance de ceux-ci. Grâce à DNS Security de Cato, les entreprises réduisent considérablement leur exposition à des millions d’attaques Web avec le presque zéro faux positifs.

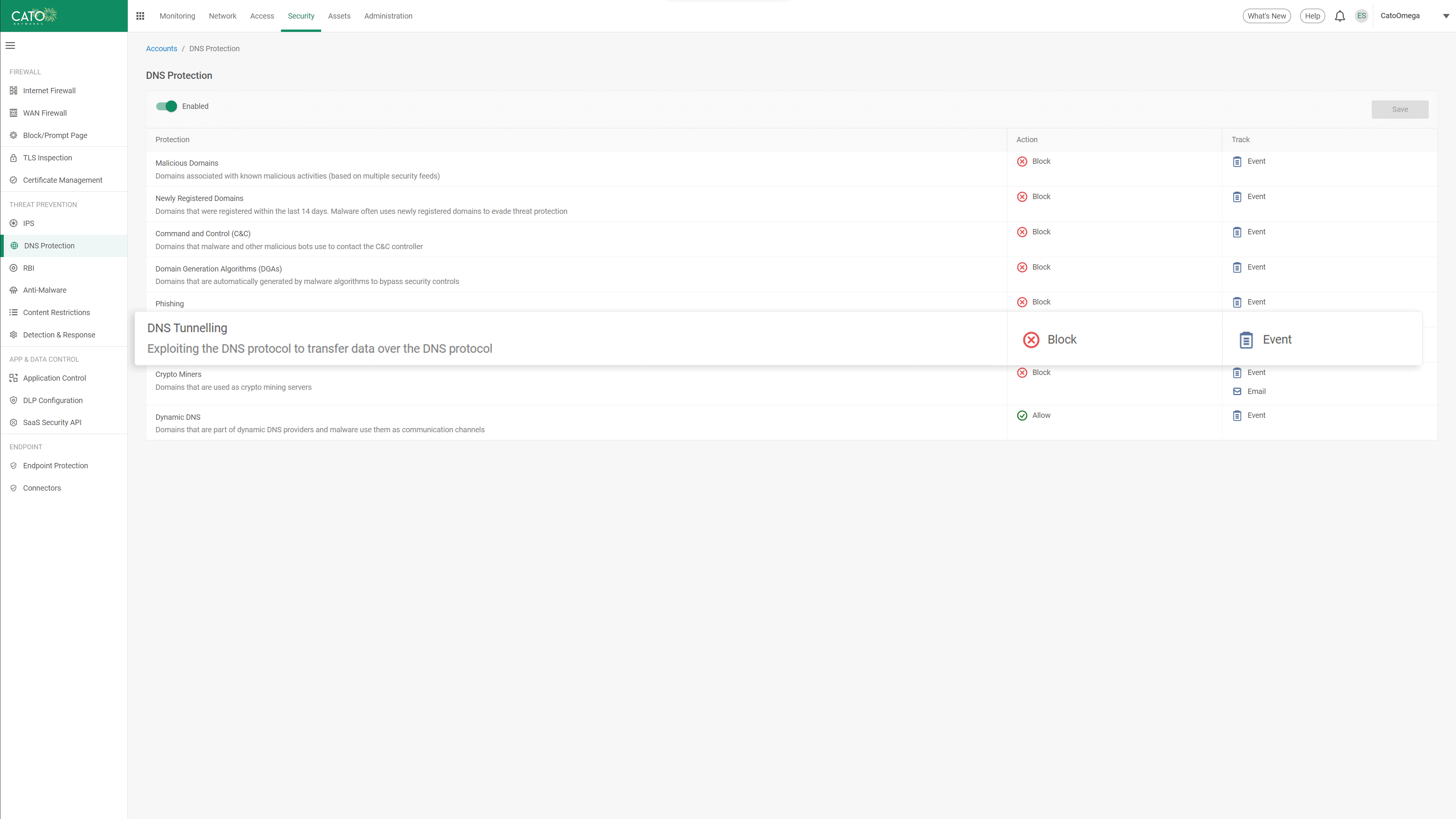

Stopper la perte de données et les activités malveillantes via le tunneling DNS

Les attaques par tunneling DNS exploitent le besoin de permettre au trafic DNS de passer par les contrôles de sécurité, et l’utilisent comme méthode d’exfiltration des données et d’accès du site de commande et de contrôle. DNS Security de Cato analyse les propriétés des requêtes DNS telles que la taille des paquets, le type d’enregistrement et le ratio de sous-domaines uniques afin d’identifier les anomalies et les indicateurs d’attaques par tunneling DNS. Les algorithmes d’intelligence artificielle et d’apprentissage machine de CATO sont continuellement formés pour identifier tout tunneling DNS, offrant une protection qui ne dépend pas de la connaissance spécifique de l’attaquant ou du nom de domaine.

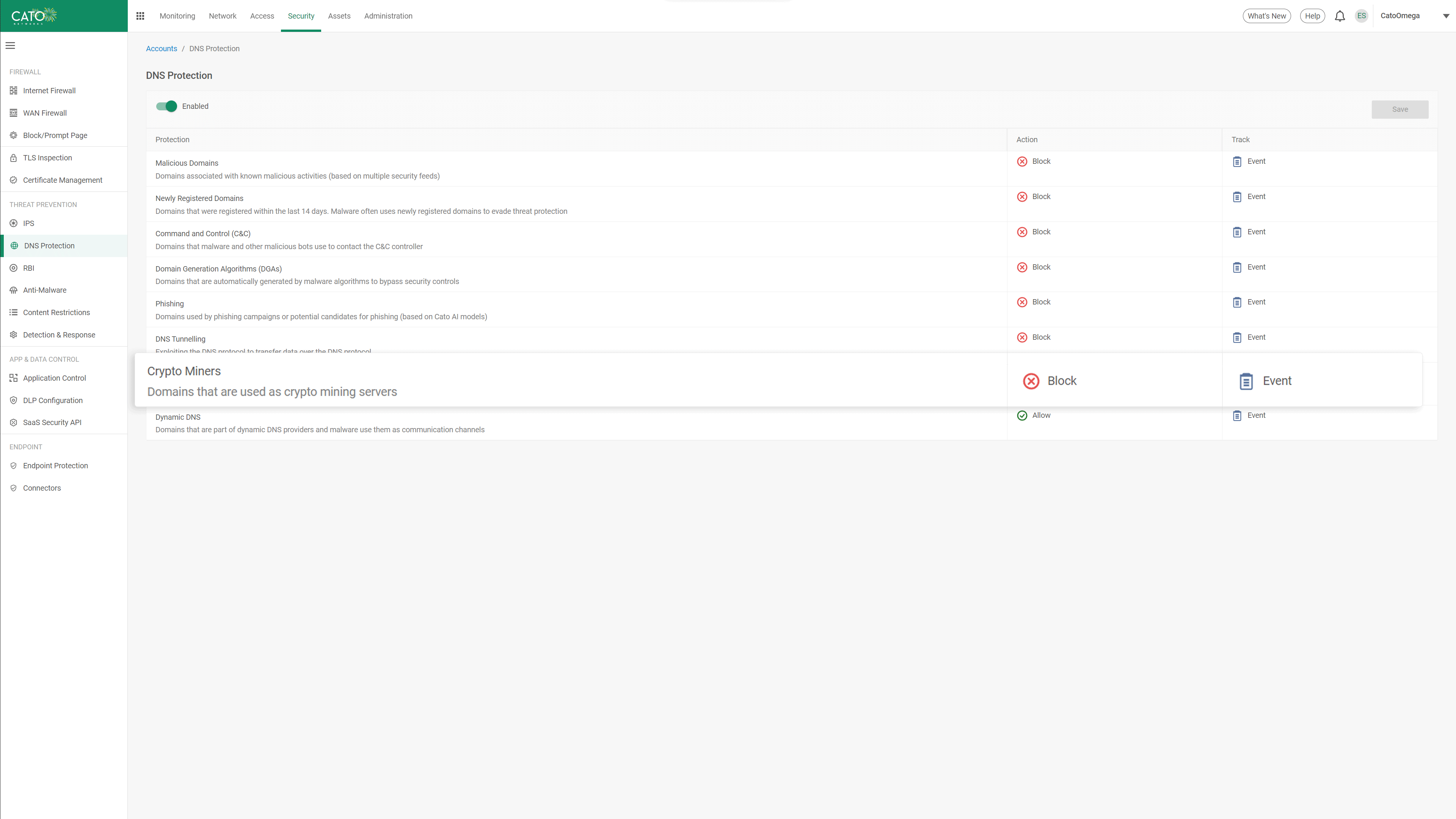

Éviter l’exploitation des ressources par les mineurs de cryptos

Les mineurs de cryptomonnaies utilisent des endpoints d’entreprise compromis à des fins lucratives, ce qui entraîne une instabilité du système, une mauvaise expérience utilisateur et une augmentation des coûts. Cato exploite des règles et des heuristiques dédiées pour identifier les domaines utilisés pour les opérations de minage de cryptomonnaies, bloquant ainsi toute requête DNS vers ces destinations. Avec Cato, les entreprises protègent la productivité et la sécurité des utilisateurs contre l’impact d’une utilisation non autorisée.

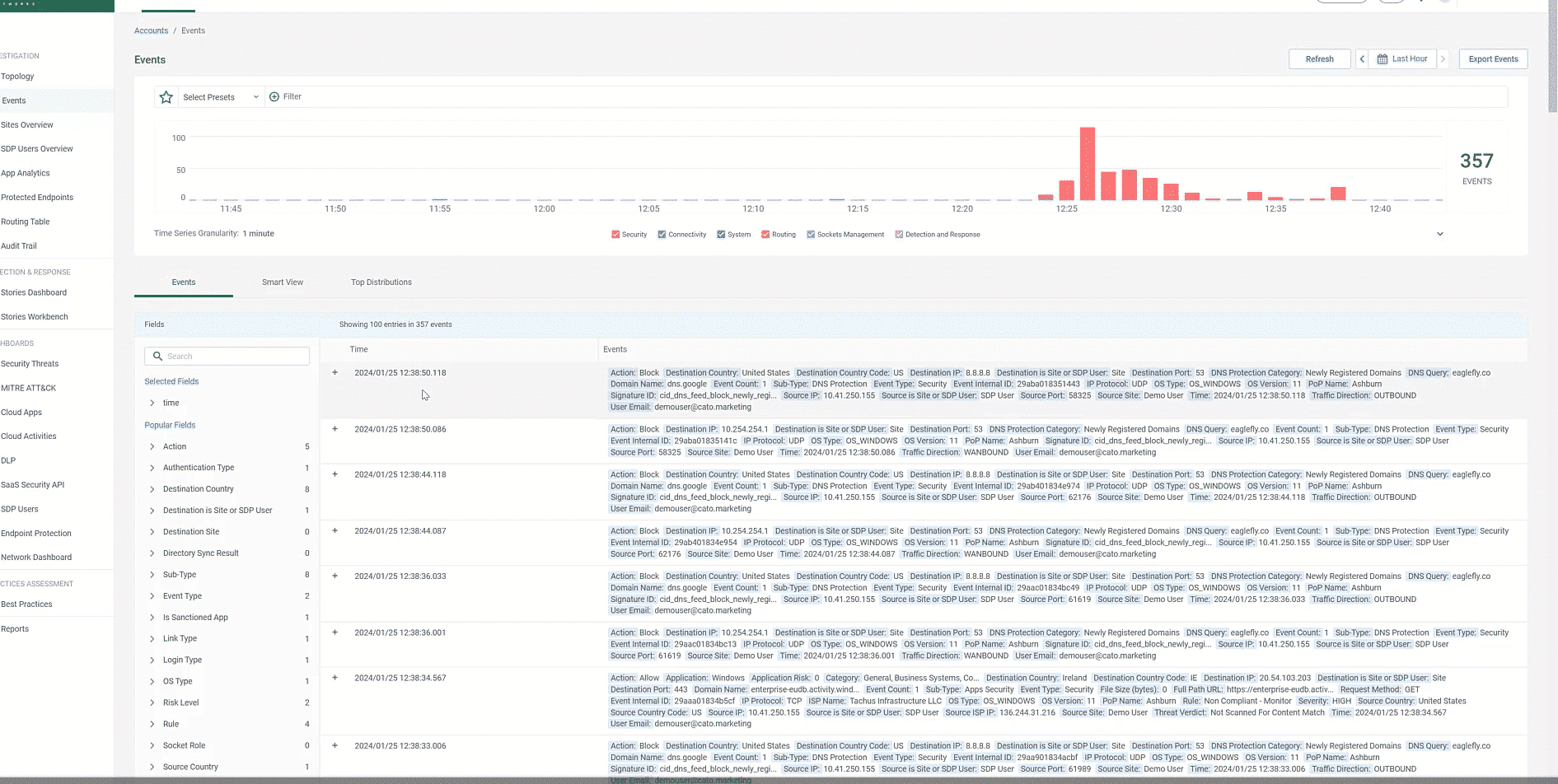

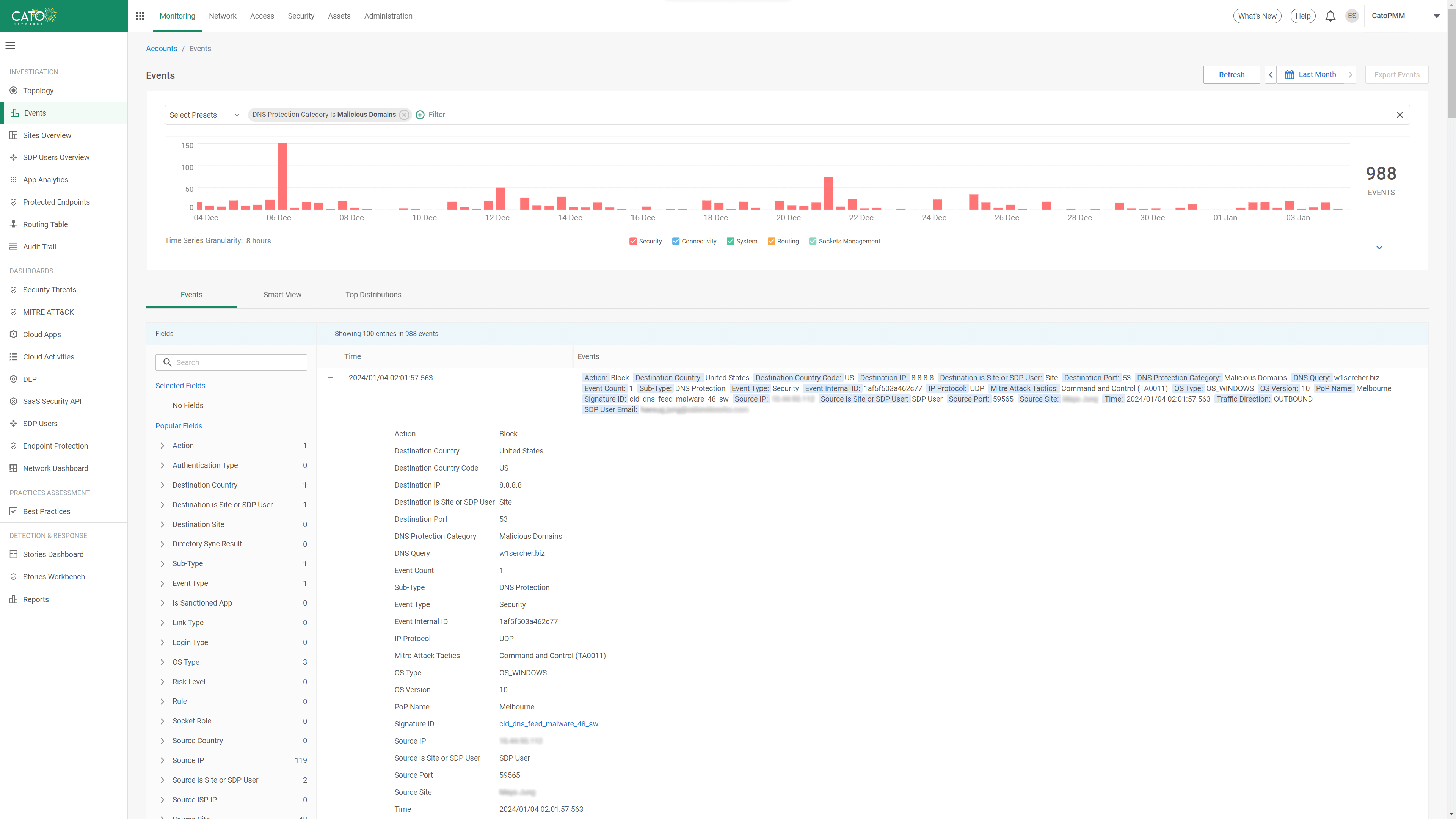

Visibilité complète des menaces et événements de sécurité DNS

Toutes les activités liées aux menaces sont consignées dans le lac de données global de Cato, offrant aux admins un accès instantané aux informations dont ils ont besoin via une console unique. Les événements DNS Security sont visibles dans le tableau de bord des menaces de sécurité avec une capacité de filtrage et de recherche de tous les événements liés à la protection DNS. Les équipes de sécurité peuvent rapidement comprendre et évaluer les menaces DNS qui pèsent sur leur entreprise sans avoir à agréger plusieurs sources de données ou à naviguer entre plusieurs consoles.

Cato SASE Cloud Platform Powers the Digital Business

Customers use Cato to eliminate complex legacy architectures comprised of multiple security point solutions and costly network services. Cato’s unique SASE platform consistently and autonomously delivers secure and optimized application access everywhere and to everyone.

Cato Networks named a Leader in the 2025 Gartner® Magic Quadrant™ for SASE Platforms. Again.

Cato Networks Named a Leader and an Outperformer in the GigaOm 2025 SASE Radar

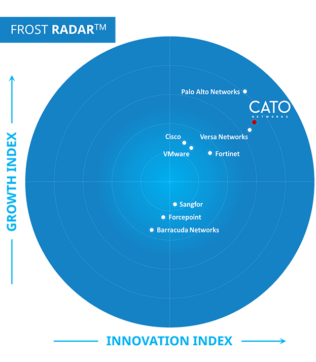

Cato Networks recognized as a Growth and Innovation Leader in SASE

Cato Networks Recognized as Global SSE Product Leader

WAN Transformation with SD-WAN: Establishing a Mature Foundation for SASE Success

“We ran a breach-and-attack simulator on Cato, Infection rates and lateral movement just dropped while detection rates soared. These were key factors in trusting Cato security.”

Try Cato

The Solution that IT teams have been waiting for.

Prepare to be amazed!