DNS Security

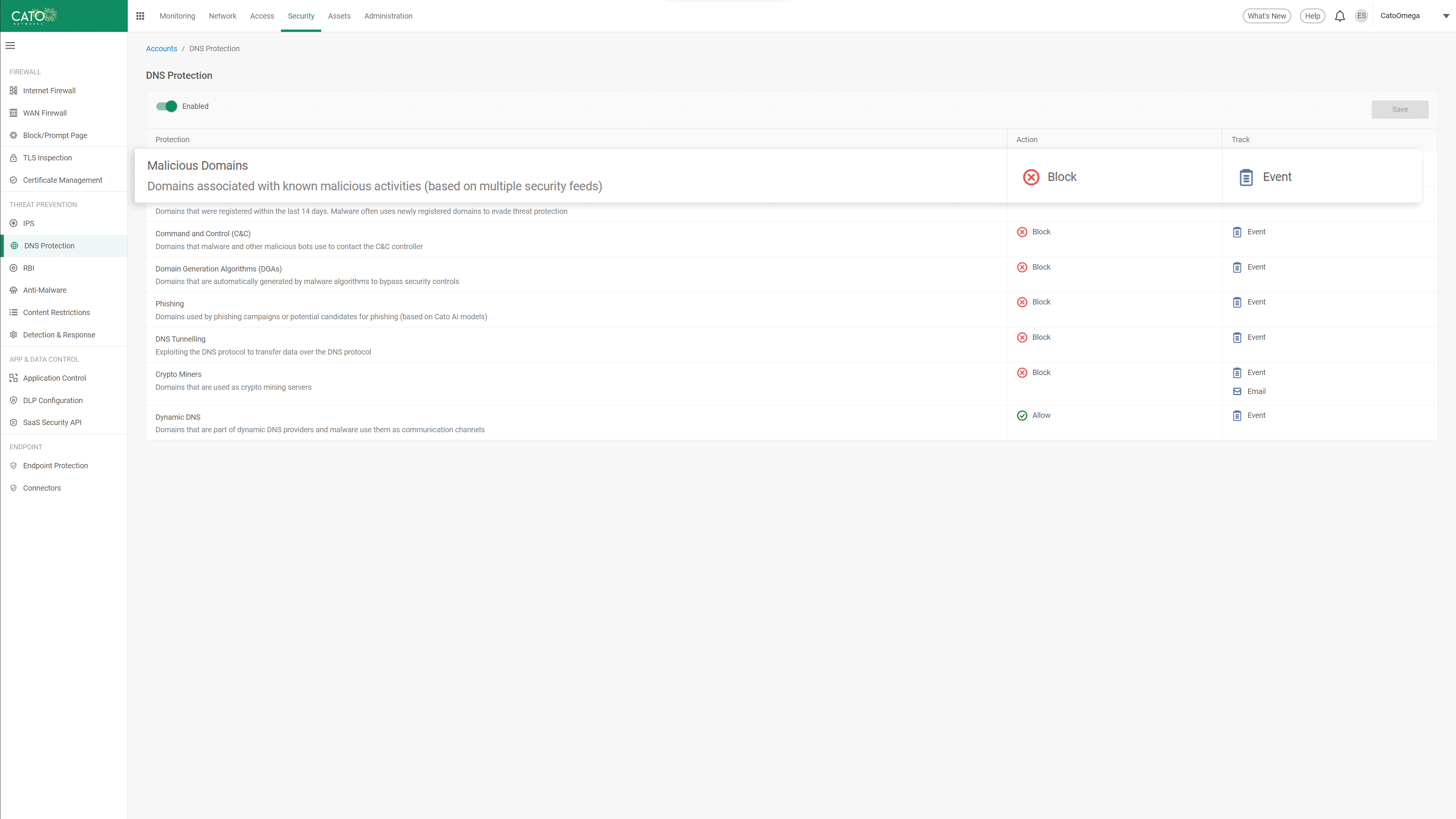

Catos DNS Security prüft den gesamten DNS-Datenverkehr, verhindert bösartige DNS-Aktivitäten, die sich im Datenverkehr des Protokolls verstecken, und blockiert DNS-Anfragen an bösartige Ziele, bevor eine Verbindung hergestellt wird.

DNS Security-Funktionen

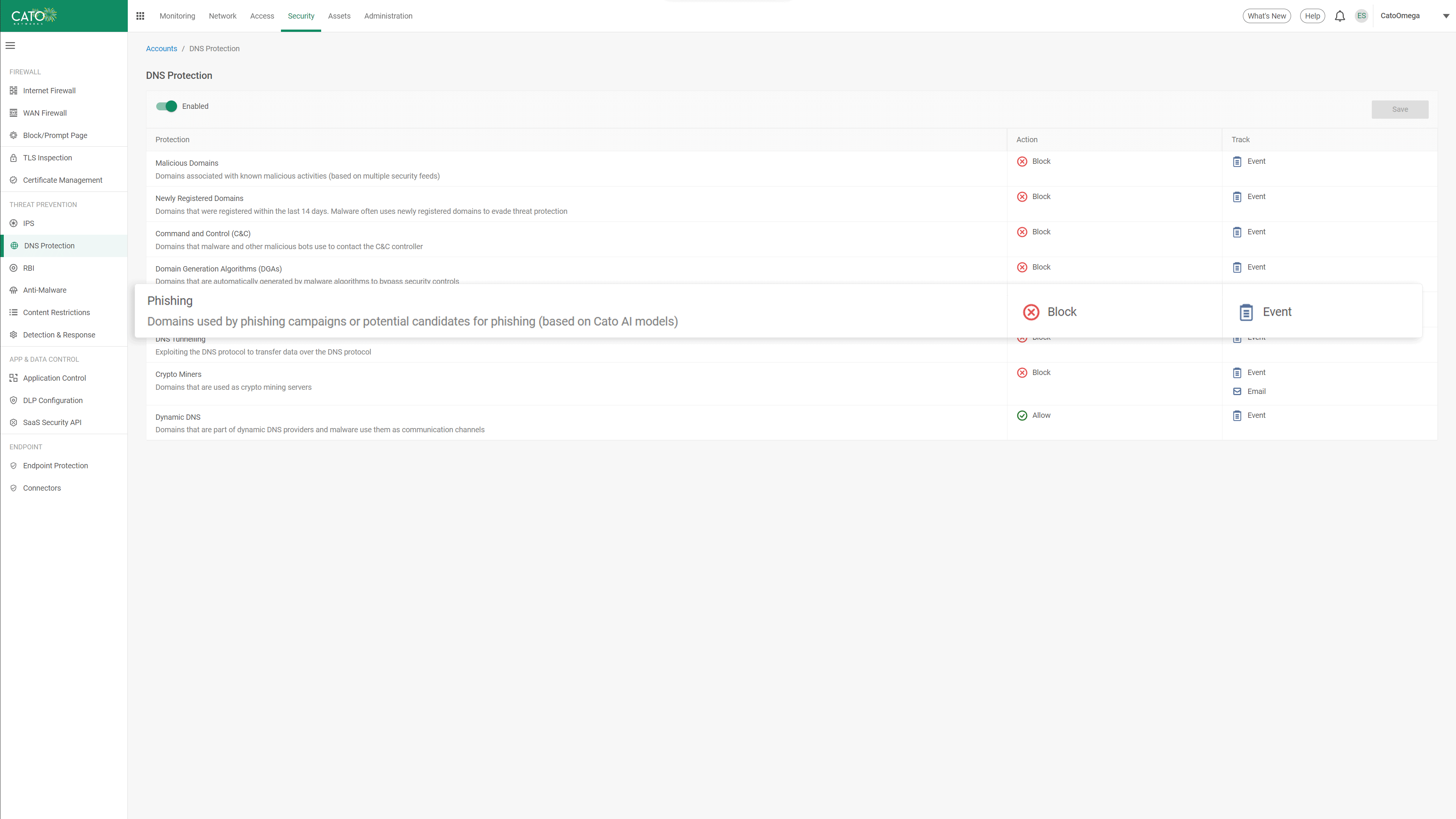

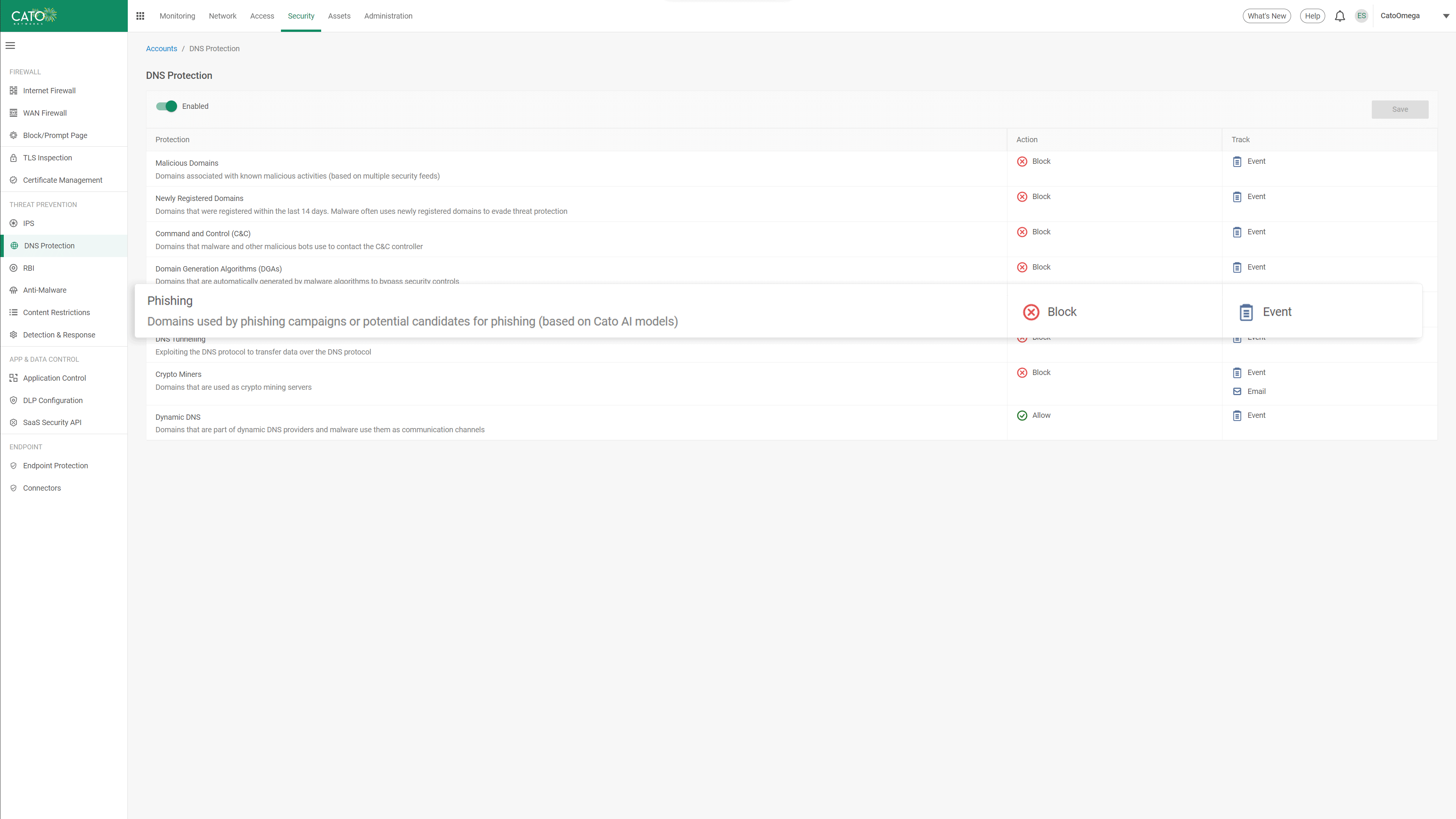

KI-basierte DNS-Prüfung bietet erstklassigen Inline-Phishing-Schutz

Phishing ist einer der wichtigsten Angriffsvektoren, über den sich jeder CISO Gedanken macht.

Durch ständiges Training von KI- und ML-Algorithmen auf dem riesigen globalen Datenspeicher von Cato kann Cato DNS Security Domainbesetzungen und andere Website-Impersonierungsversuche direkt identifizieren. Erreicht wird dies durch die Echtzeit-Analyse von Webseiten-Komponenten, Domain-Alter, Popularität und Mustern im Zusammenhang mit Toolkits, die auf Phishing-Websites verwendet werden. Diese Inline-Erkennung von Phishing-Angriffen hilft, das Abgreifen von Anmeldeinformationen, die Verbreitung von Malware und den Verlust sensibler Daten zu verhindern.

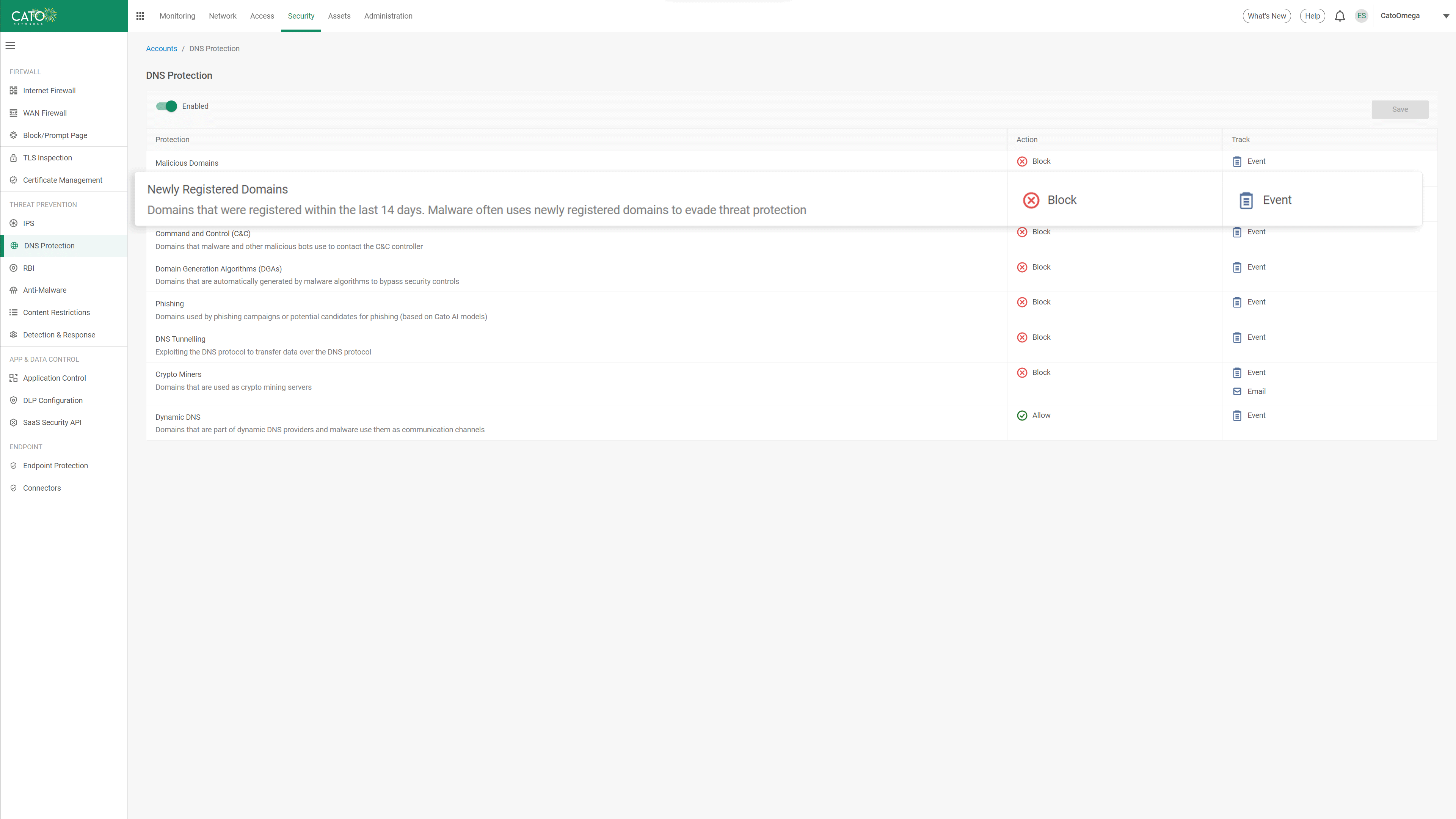

Blockieren Sie bösartige Domains und C&C-Websites vor der Verbindung

Die Zahl der bösartigen Websites, die Command-and-Control-Server (C&C) zur Fernsteuerung von Malware hosten, ist enorm. Die Angreifer verlagern ihre C&C-Server ständig von einem Standort zum anderen, um nicht entdeckt und auf schwarze Listen gesetzt zu werden. Cato DNS Security nutzt Catos zeitnahes und kontinuierlich optimiertes Threat-Intelligence-System, um bösartige Domains und C&C-Sites zu identifizieren und den Datenverkehr von und zu ihnen in Echtzeit zu blockieren. Mit Cato DNS Security können Unternehmen die Gefahr von Millionen von webbasierten Angriffen drastisch reduzieren, wobei die Zahl der Fehlalarme nahezu null ist.

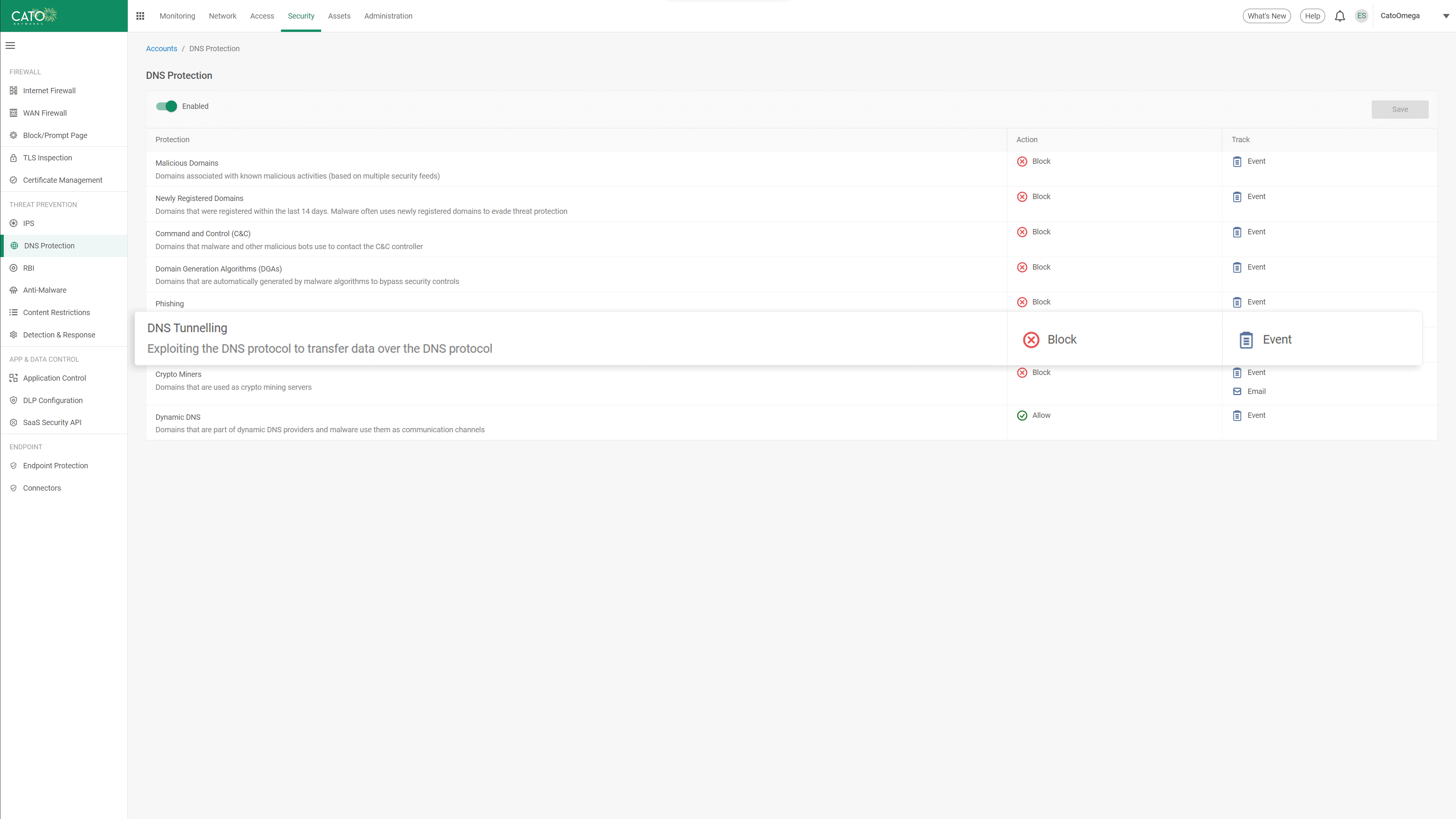

Stoppen Sie Datenverlust und bösartige Aktivitäten über DNS-Tunneling

DNS-Tunneling-Angriffe nutzen die Notwendigkeit, DNS-Datenverkehr durch Sicherheitskontrollen hindurchzulassen, als Methode zur Datenexfiltration und zum C&C-Zugriff. Catos DNS Security analysiert die Eigenschaften von DNS-Anfragen, wie z. B. die Paketgröße, den Typ des Datensatzes und das Verhältnis der eindeutigen Subdomains, um Anomalien und Indikatoren für DNS-Tunneling-Angriffe zu identifizieren. Die KI/ML-Algorithmen von Cato werden kontinuierlich trainiert, um DNS-Tunneling zu erkennen, und ermöglichen so einen Schutz, der nicht von spezifischen Kenntnissen über den Bedrohungsakteur oder den Domainnamen abhängt.

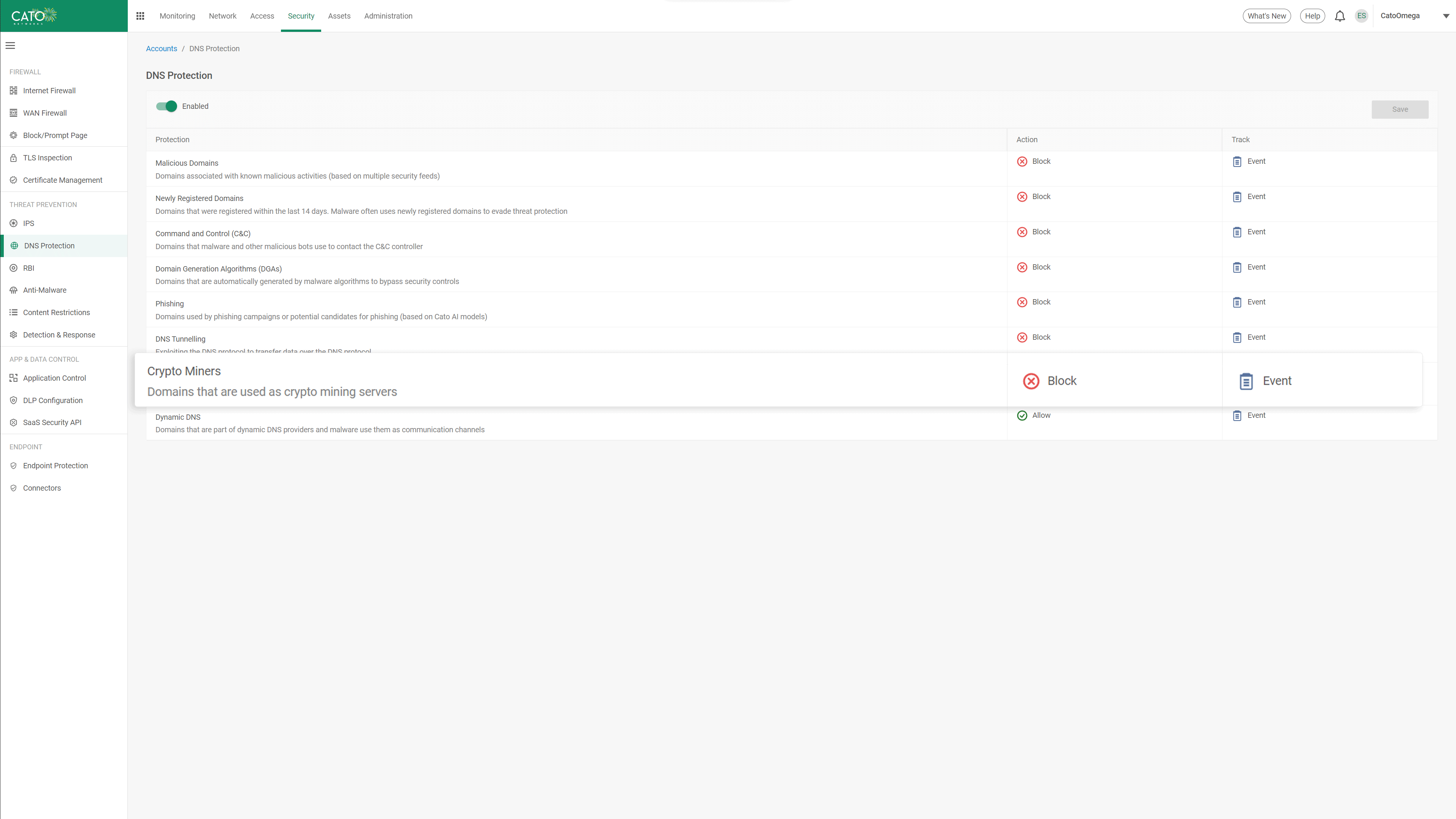

Verhinderung von Resource Leaching durch Krypto-Miner

Krypto-Miner nutzen kompromittierte Unternehmens-Endpoints zur finanziellen Bereicherung, was zu Systeminstabilität, schlechter Benutzerfreundlichkeit und erhöhten Kosten für das Unternehmen führt. Cato nutzt spezielle Regeln und Heuristiken, um Domains zu identifizieren, die für Krypto-Mining-Operationen verwendet werden, und blockiert alle DNS-Anfragen an diese Ziele. Mit Cato schützen Unternehmen die Produktivität und Sicherheit der Benutzer vor Beeinträchtigungen durch unbefugte Nutzung.

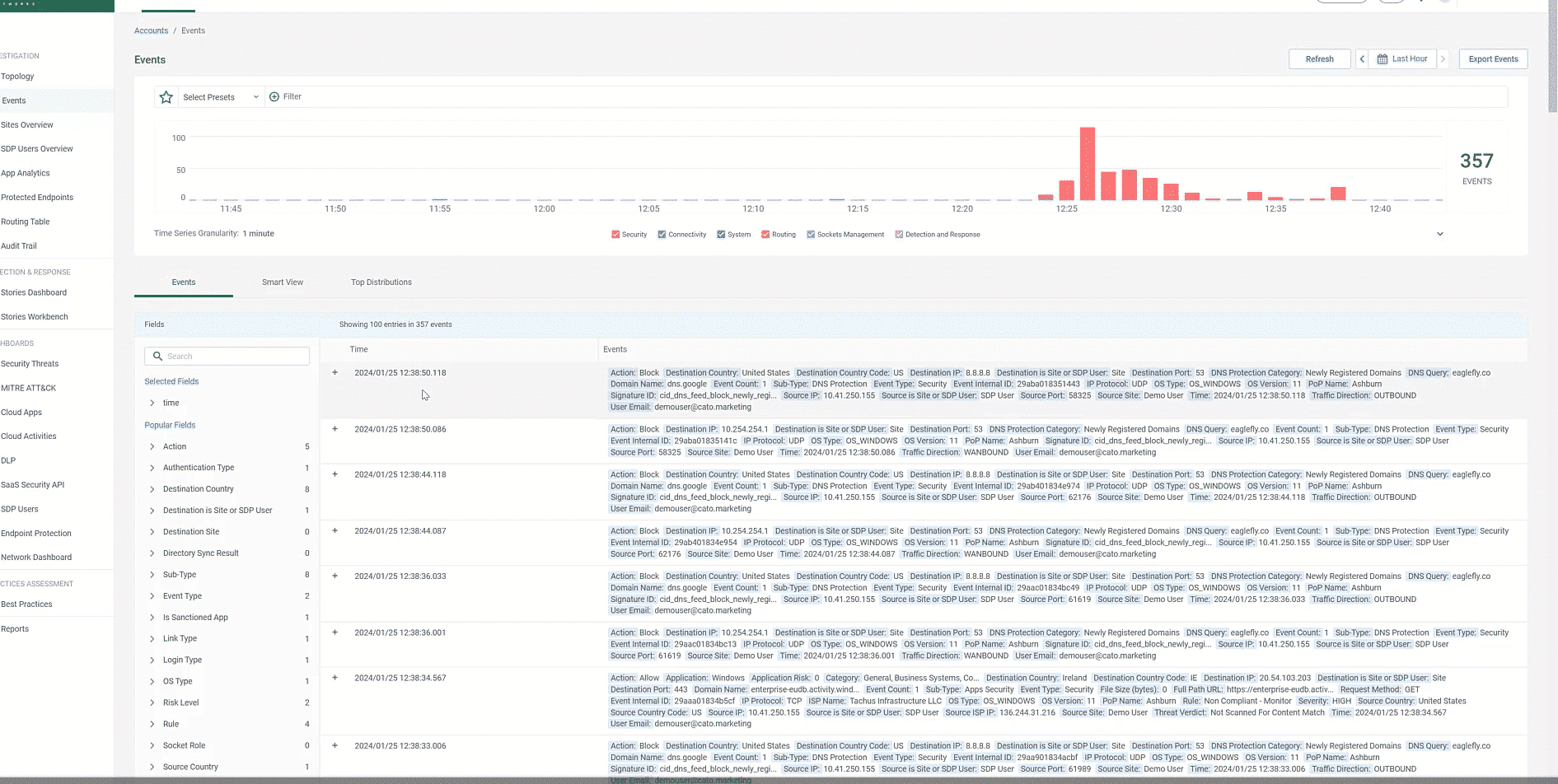

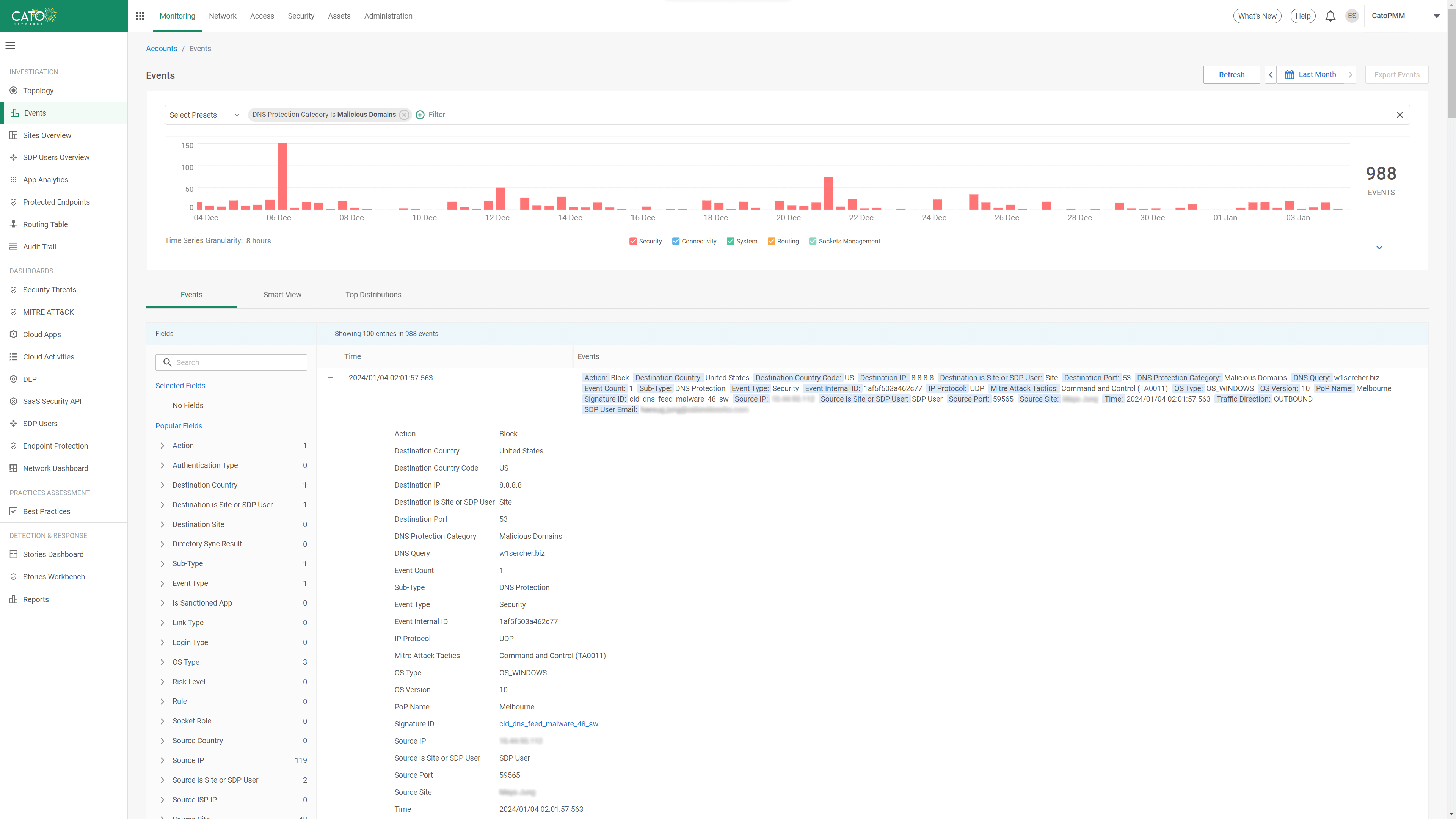

Vollständige Transparenz bei DNS-Sicherheitsbedrohungen und -Ereignissen

Alle Bedrohungsaktivitäten werden in Catos globalem Datenspeicher protokolliert, so dass Administratoren über eine einzige Konsole sofortigen Zugriff auf die benötigten Bedrohungsinformationen haben. DNS-Sicherheitsereignisse werden im Dashboard für Sicherheitsbedrohungen mit Filter- und Drilldown-Funktionen für alle Ereignisse im Zusammenhang mit dem DNS-Schutz angezeigt. Sicherheitsteams können DNS-Bedrohungen für ihr Unternehmen schnell verstehen und bewerten, ohne mehrere Datenquellen zusammenfassen oder zwischen mehreren Konsolen navigieren zu müssen.

Die Cato SASE Cloud-Plattform treibt das digitale Geschäft voran

Kunden nutzen Cato, um komplexe Legacy-Architekturen mit mehreren Sicherheits-Point-Solutions und kostspieligen Netzwerkdiensten zu eliminieren.

Die einzigartige SASE-Plattform von Cato bietet überall und für jeden einen sicheren und optimierten Anwendungszugang.

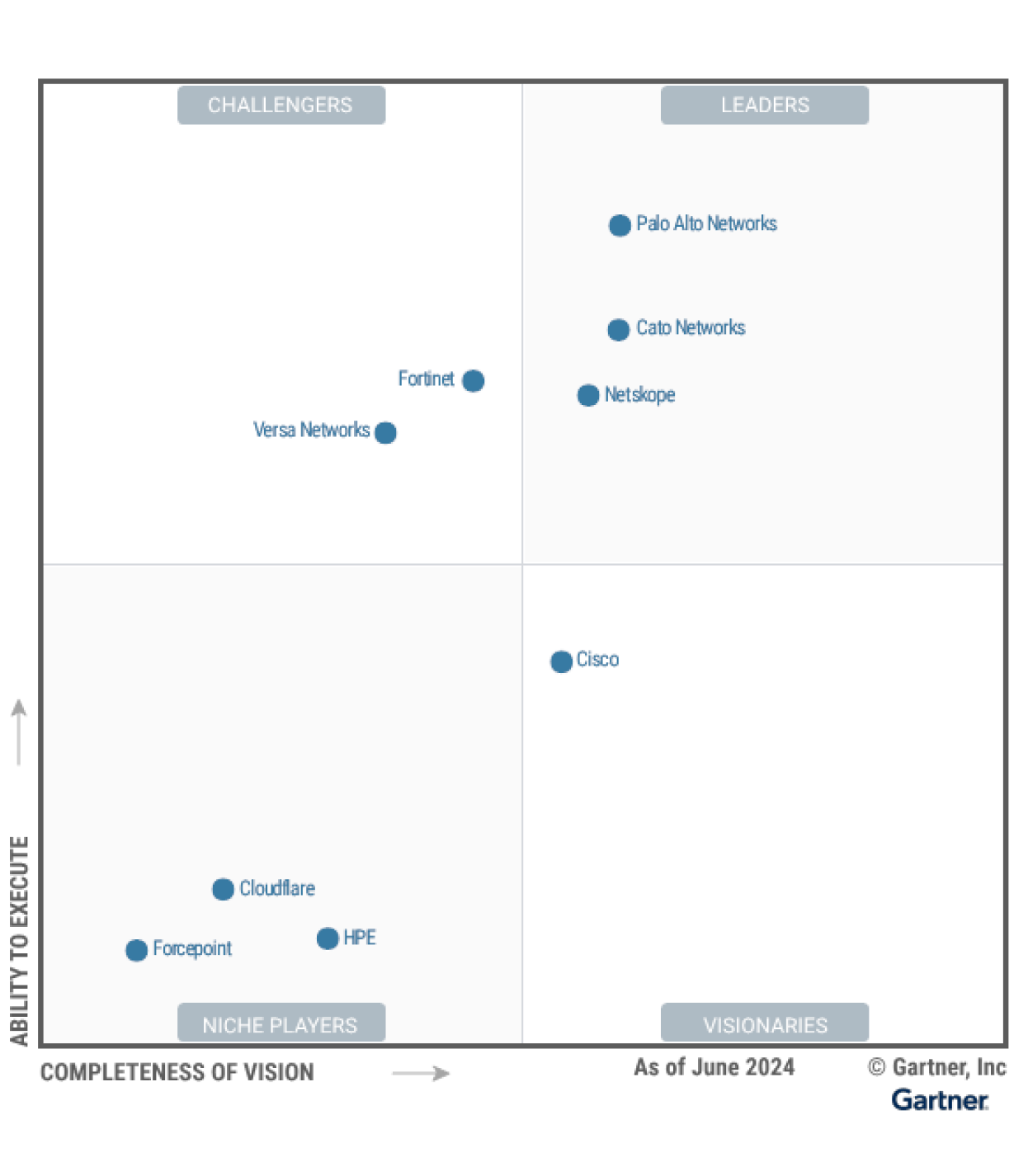

Cato Networks wurde im Gartner® Magic Quadrant™ for Single-Vendor SASE 2024 als Leader ausgezeichnet.

„Cato Networks ist das Aushängeschild für ZTE und SASE.“

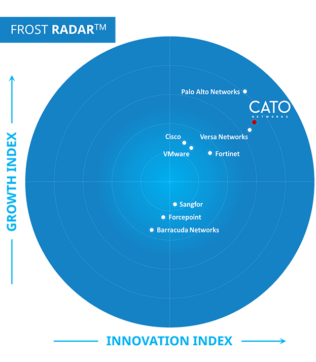

Cato Networks als Wachstums- und Innovationsführer im Bereich SASE anerkannt

Cato SASE im GigaOm Radar-Bericht als „Leader“ eingestuft

Cato Networks als weltweiter SSE-Produktführer anerkannt

WAN-Transformation mit SD-WAN: Schaffung einer ausgereiften Grundlage für den SASE-Erfolg

„Wir haben einen Einbruchs- und Angriffssimulator auf Cato laufen lassen, die Infektionsraten und die laterale Bewegung sind einfach gesunken, während die Erkennungsraten gestiegen sind. Dies waren Schlüsselfaktoren für das Vertrauen in die Sicherheit von Cato.“

Cato testen

Die Lösung, auf die IT-Teams gewartet haben

Lassen Sie sich überraschen!