Introduction

Les organisations doivent se protéger des risques lorsqu’elles mènent des activités sur Internet et font transiter des données sensibles dans le cloud. Le développement des applications SaaS, de la Shadow IT et du travail hybride a donc entraîné l’adoption rapide de services de cybersécurité basés sur le cloud.

Gartner a défini le SSE comme un ensemble de fonctions de sécurité basées sur le cloud : SWG, CASB, DLP et ZTNA. Les solutions SSE aident à faire basculer la sécurité des succursales vers le cloud d’une manière flexible, rentable et facile à gérer. Elles protègent les applications, les données et les utilisateurs des cybermenaces Nord-Sud (tant entrantes que sortantes). Bien évidemment, les organisations doivent aussi se protéger contre les menaces Est-Ouest, afin d’empêcher des personnes mal intentionnées de se déplacer latéralement dans leurs réseaux.

Les organisations peuvent devoir relever des défis au moment de transférer l’ensemble de leur sécurité vers le cloud, notamment en ce qui concerne la segmentation du trafic interne (protection du trafic Est-Ouest), les applications des datacenters existantes qui ne peuvent pas être transférées vers le cloud et les aspects réglementaires (particulièrement dans les secteurs de la finance et de l’administration publique). Elles conservent souvent un pare-feu existant pour leurs datacenters en ce qui concerne la protection du trafic Est-Ouest, tout en adoptant une solution SSE pour la protection du trafic Nord-Sud.

Cette architecture de sécurité hybride augmente la complexité et les coûts opérationnels. Elle crée aussi des failles de sécurité, en raison de l’absence d’une visibilité unifiée sur les éléments dans le cloud et sur site.

Une solution SIEM ou XDR peut aider en ce qui concerne le dépannage et la réduction des failles de sécurité, mais elle ne résoudra pas le problème de la complexité sous-jacente ni celui des coûts opérationnels.

Résoudre le dilemme en ce qui concerne le cloud par rapport au site

La solution SSE 360 de Cato Networks résout le dilemme de la sécurité « sur site par rapport au cloud » en offrant une protection holistique et intégrale dans l’ensemble de l’infrastructure de l’organisation. Elle repose sur une architecture cloud-native, sécurise le trafic vers toutes les périphéries et fournit une visibilité ainsi qu’un contrôle complet du réseau.

Cato SSE 360 offre à la fois une protection Nord-Sud via le SSE et une protection Est-Ouest normalement fournie par le pare-feu des datacenters, le tout étant orchestré depuis une interface unifiée basée dans le cloud : la Cato Management Application (CMA).

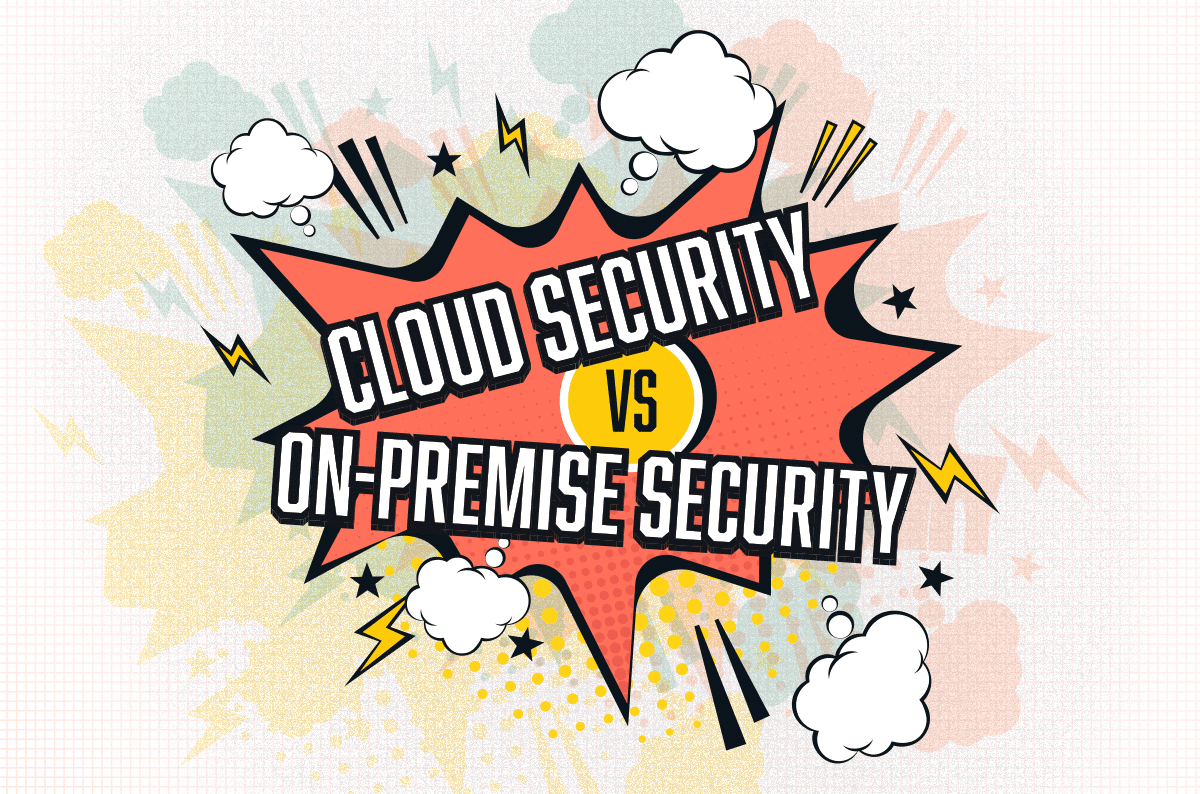

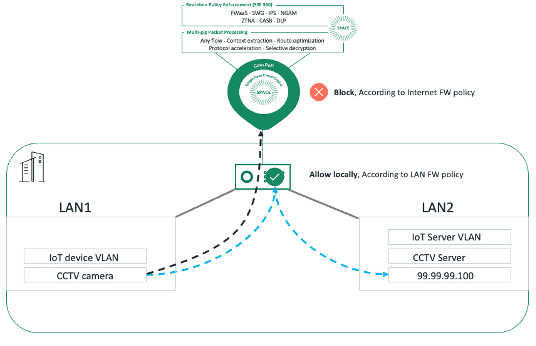

Cato SSE 360 procure un moyen modulaire de mettre en place une protection du trafic Est-Ouest. La sécurisation par défaut du trafic est appliquée au niveau du POP, y compris des fonctions telles que l’inspection TLS, des contrôles de la posture des utilisateurs/terminaux et une protection avancée contre le malware. Reportez-vous à l’image 1 ci-dessous. Cela n’a pas d’impact sur l’expérience utilisateur, car il existe une latence inférieure à 20 ms depuis le POP Cato le plus proche, partout dans le monde.

Image 1 – Politique de pare-feu WAN

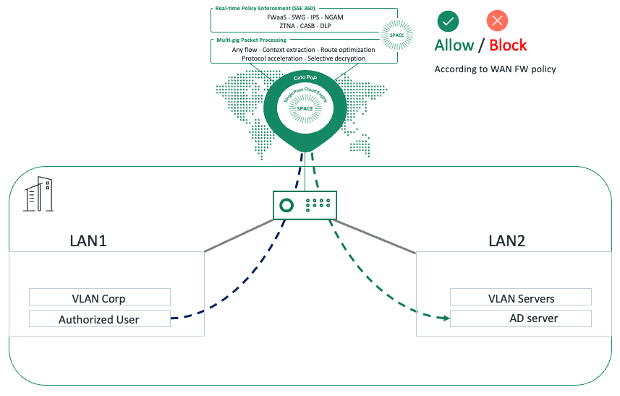

Il est facile de créer une politique basée sur l’approche Zero-Trust en utilisant la Cato Management Application (CMA) centralisée. Par exemple, dans l’image 2 ci-dessous, nous constatons que seuls

- Des utilisateurs autorisés (par exemple, Cato Fong),

- Connectés à un VLAN d’entreprise,

- Utilisant un terminal conforme à la politique (Windows avec son antivirus activé)

Sont autorisés à accéder aux ressources sensibles (dans cet exemple, le contrôleur de domaine au sein de l’organisation).

Image 2 – Un exemple d’une règle de pare-feu WAN

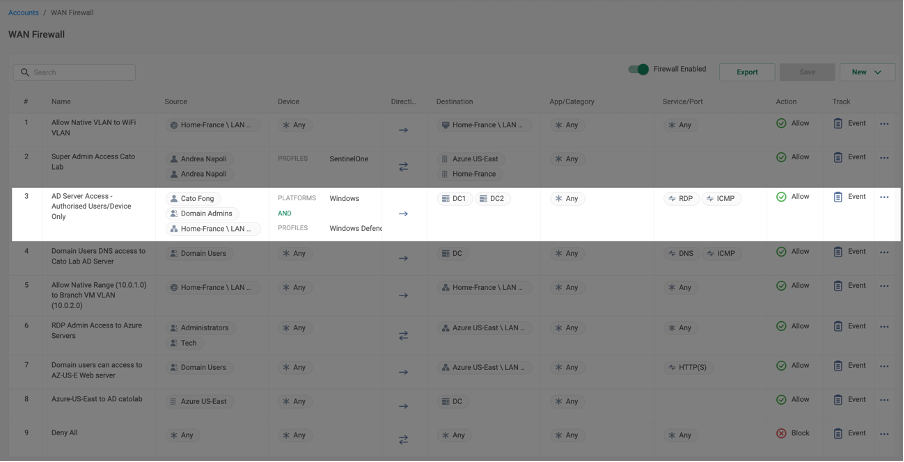

Dans certaines situations, il est utile d’implémenter une sécurité Est-Ouest sur le site local : autoriser ou bloquer la communication sans envoyer le trafic au POP.

En ce qui concerne les services Cato, la méthode par défaut pour connecter un site au réseau consiste à utiliser un dispositif SD-WAN en périphérie zero-touch, connu en tant que Socket Cato. La politique de pare-feu LAN de Cato vous permet de configurer des règles afin d’autoriser ou de bloquer le trafic LAN directement au niveau du Socket, sans envoyer de trafic vers le POP. Vous pouvez aussi activer une fonction de suivi (c.-à-d. l’enregistrement des événements) pour chaque règle.

Image 3 – Politique de pare-feu LAN

Quand utiliser une politique de pare-feu LAN

Plusieurs scénarios justifient l’application d’une politique de pare-feu LAN.

Penchons-nous sur la logique d’un pare-feu LAN :

- Le trafic sur le site sera analysé par rapport aux politiques de pare-feu LAN

- En cas de correspondance, le trafic sera limité localement au niveau du socket.

- S’il n’y a pas de correspondance, le trafic sera transféré par défaut vers le POP auquel le socket est connecté

- Étant donné que le POP applique une politique implicite de « refus » pour tout en ce qui concerne le trafic WAN, les administrateurs devront simplement définir une « liste blanche » des politiques pour autoriser les utilisateurs à accéder aux ressources locales.

Voici des exemples de cas d’utilisation :

- empêche les utilisateurs sur un réseau Wi-Fi invité d’accéder aux ressources locales de l’entreprise.

- permet aux utilisateurs sur le VLAN d’entreprise d’accéder aux imprimantes situées dans le VLAN des imprimantes, via des ports TCP spécifiques.

- autorise les dispositifs IoT (par exemple, des caméras en circuit fermé) connectés à un VLAN des caméras-IoT à accéder au serveur de fichiers IoT, mais uniquement au moyen du protocole HTTPS.

- permet la synchronisation de bases de données entre deux VLAN situés dans des salles distinctes de datacenters via un protocole/port spécifique.

Pour mieux illustrer l’interaction étroite entre le moteur de pare-feu LAN dans le socket et les moteurs de pare-feu WAN et Internet au niveau du POP, penchons-nous sur ce cas d’utilisation : Dans l’image 5, une caméra de surveillance en circuit fermé est connectée à un VLAN de l’IoT. Une politique de pare-feu LAN, implémentée dans le Socket Cato, permet à la caméra d’accéder au serveur interne du circuit fermé. Cependant, le pare-feu Internet, fonctionnant au niveau du POP, empêche la caméra d’accéder à Internet. Cela offre une protection contre les communications de type « commander et contrôler », au cas où la caméra serait victime d’un botnet malveillant.

Image 4 – Autoriser une caméra CCTV à accéder au serveur interne CCTV

Toutes les politiques doivent pouvoir être consultées depuis le même tableau de bord

Les responsables IT peuvent utiliser les mêmes tableaux de bord CMA pour définir des politiques et passer en revue des événements, nonobstant le fait que la politique soit appliquée dans le socket local ou au niveau du POP. Cela simplifie la définition de politiques et le suivi d’événements.

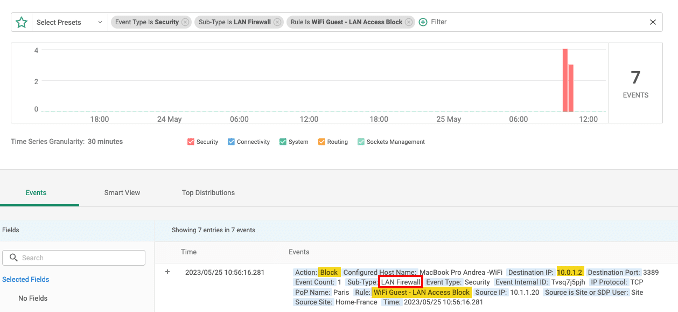

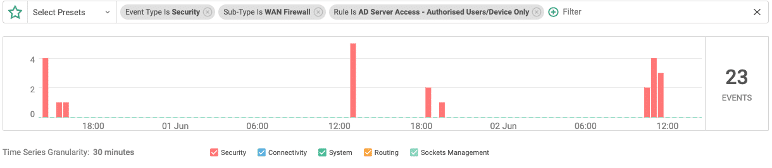

Cela se reflète dans les images ci-dessous, avec un événement de pare-feu LAN et un événement de pare-feu WAN suivis dans la CMA.

L’image 6 montre un événement de pare-feu LAN. Il est associé à la politique de pare-feu LAN Wi-Fi invité mentionnée auparavant. Dans cet exemple, nous avons bloqué l’accès des utilisateurs invités au serveur AD de l’entreprise au niveau du socket (pare-feu LAN).

Image 5 – Suivi d’un événement de pare-feu LAN

L’image 7 montre un événement de pare-feu WAN. Il est associé à une politique de pare-feu WAN destinée au serveur AD, pour un utilisateur appelé Cato Fong. Dans cet exemple, nous avons autorisé l’utilisateur à accéder au serveur AD au niveau du POP (pare-feu WAN) en appliquant les principes du Zero Trust : Cato est un utilisateur autorisé et l’antivirus Windows Defender est activé sur son terminal.

Image 6 – Suivi d’un événement de pare-feu WAN

Les avantages d’une protection Est-Ouest basée sur le cloud

Appliquer une protection Est-Ouest grâce à Cato SSE 360 offre de nombreux avantages clés :

- Cela permet une gestion unifiée cloud-based de toutes les périphéries, tant pour la protection Est-Ouest que pour celle Nord-Sud ;

- Cela procure des paramètres granulaires pour la politique de pare-feu, à la fois pour la segmentation locale et globale ;

- Cela fait économiser de la bande passante dans les situations où une inspection de niveau 7 n’est pas requise ;

- Cela fournit une visibilité unifiée cloud-based de tous les événements de sécurité et réseau.

En tirant parti de Cato SASE Cloud et de Cato SSE 360, les organisations peuvent migrer leurs pare-feu de datacenters en toute confiance vers le cloud afin de profiter de tous les avantages d’une véritable solution SASE.

Cato SSE 360 a été conçue sur la base d’une architecture cloud-native. Elle sécurise le trafic vers toutes les périphéries et fournit une visibilité ainsi qu’un contrôle complets du réseau. Cette solution offre toutes les fonctionnalités d’un pare-feu de datacenter, y compris NGFW, SWG et la segmentation locale, ainsi qu’une protection avancée contre les menaces et des fonctions de détection et de réponse gérées face à celles-ci.