Come riportato sui mezzi di informazione di tutto il mondo, il 7 ottobre 2023 l’organizzazione terroristica Hamas ha lanciato un brutale attacco contro città e... Leggi ›

La continuità operativa durante i difficili tempi di guerra in Israele Come riportato sui mezzi di informazione di tutto il mondo, il 7 ottobre 2023 l'organizzazione terroristica Hamas ha lanciato un brutale attacco contro città e paesi israeliani, causando migliaia di vittime tra i civili e costringendo Israele a entrare in uno stato di guerra con Gaza controllata da Hamas.

Benché Cato Networks sia un'azienda globale, che conta più di 850 dipendenti in oltre 30 Paesi di tutto il mondo, una porzione significativa delle nostre attività commerciali e tecniche si svolge a Tel Aviv, in Israele.

Questo blog descrive nel dettaglio i provvedimenti che stiamo adottando in base alle nostre Procedure di continuità operativa (PCO) adattate allo scenario attuale, al fine di garantire la continuità dei servizi che permettono il funzionamento delle infrastrutture di rete e di sicurezza fondamentali dei nostri clienti e partner.

Sistema concepito per garantire la continuità operativa

Il nostro intero servizio SASE è stato realizzato come una soluzione cloud nativa completamente distribuita. Uno dei principali vantaggi dell'architettura della nostra soluzione consiste nel fatto che non presenta alcun singolo punto di vulnerabilità. I nostri team operativi hanno messo a punto e addestrato motori di AI allo scopo di identificare eventuali segnali di peggioramento delle prestazioni o della disponibilità del servizio e, in caso di bisogno, di prendere in autonomia i provvedimenti del caso.

Questo rientra nell'ambito delle nostre operazioni cloud quotidiane e, di conseguenza, i periodi di indisponibilità di uno o più dei nostri PoP non causano alcun problema alle attività dei nostri clienti. L'elevata disponibilità e la capacità di autoriparazione del nostro SASE Cloud sono già state messe alla prova in passato, dimostrando la propria validità.

Il nostro inventario di Socket è sempre stato distribuito a livello globale, presso strutture situate in Nord America, Europa e Asia Pacifica-Giappone. In tutte le nostre strutture i livelli di scorte sono al massimo e non si prevedono carenze né lunghi tempi di consegna. In effetti, già in passato siamo riusciti ad affrontare con successo le problematiche della catena di approvvigionamento globale.

Assistenza 24 ore su 24, 7 giorni su 7, 365 giorni all'anno

La nostra organizzazione di supporto è concepita per essere sempre a disposizione di oltre 2.000 clienti aziendali, fornendo loro aiuto dove e quando ne hanno bisogno. Ci impegniamo a garantire la continua disponibilità dell'assistenza alla clientela anche in condizioni avverse, come un conflitto armato o una pandemia.

Gestiamo una struttura di supporto globale da Stati Uniti, Canada, Colombia, Regno Unito, Irlanda del Nord, Paesi Bassi, Israele, Polonia, Ucraina, Macedonia, Singapore, Filippine e Giappone. Tutti i team lavorano in sinergia per fornire un servizio continuativo 24 ore su 24, 7 giorni su 7 e 365 giorni l'anno, garantendo la pronta risposta a ogni ticket di supporto.

I clienti che necessitano di assistenza possono continuare a contattarci attraverso i nostri canali di supporto ordinari e continueranno a ricevere i livelli di assistenza che si aspettano e si meritano.

Attivazione del piano PCO in Israele

Il servizio Cato SASE è certificato ISO 27001 e SOC2, nonché ai sensi di ulteriori standard globali.

Un requisito obbligatorio di tali certificazioni consiste nella predisposizione di procedure di continuità operativa (PCO), nella loro attuazione periodica e, all'occorrenza, nel loro miglioramento o perfezionamento.

Il nostro piano PCO non solo è stato testato sinteticamente, ma è stato anche attivato con successo durante la pandemia di COVID-19. Nel marzo del 2020 abbiamo fatto lavorare tutto il nostro personale da remoto. Utilizzando le funzionalità ZTNA di Cato SASE Cloud, la transizione è stata fluida e nessun cliente ha riscontrato alcun impatto sul servizio in termini di disponibilità, prestazioni e supporto.

Ora abbiamo riattivato le medesime procedure PCO per il nostro personale in Israele. I nostri reparti tecnici sono in grado di connettersi da remoto e in totale sicurezza ai sistemi di ingegneria, supporto e DevOps, continuando a lavorare al sicuro da casa.

Oltre il PCO

Nella situazione attuale, stiamo adottando misure aggiuntive per aumentare ulteriormente la nostra resilienza.

8 ottobre 2023:

Abbiamo prolungato i turni dei nostri team di supporto nell'area Asia Pacifica-Giappone per rafforzare i team in Europa, Medio Oriente e Africa.

Abbiamo assegnato i tecnici del supporto T3 ai team T1 e T2, per garantire che la reattività del nostro servizio di assistenza continui a soddisfare e superare le aspettative della clientela.

10 ottobre 2023:

Abbiamo trasferito in via temporanea alcuni dirigenti e ingegneri selezionati ad Atene, in Grecia. Ora abbiamo a disposizione risorse tecniche e corporate per supportare il nostro personale globale e le operazioni cloud anche in casi estremi di lunghe interruzioni di corrente o connessione internet, che peraltro non sono previsti in questo momento.

La strada davanti a noi

In passato Israele ha affrontato periodi difficili e conflitti armati, riuscendo sempre a prevalere. Sosteniamo i dipendenti di Cato che vivono in Israele e le loro famiglie, prendendoci cura di loro durante questo conflitto. Il nostro successo si basa sull'impegno del personale per garantire l'eccellenza in tutti gli aspetti della nostra attività. Questo impegno rimane fermo, mentre portiamo avanti la nostra missione di fornire una base sicura e solida per le infrastrutture aziendali più importanti dei nostri clienti.

Con molta probabilità conosci il significato di WAN, ma potresti dire lo stesso per tutti gli altri acronimi e abbreviazioni legati al mondo della rete?... Leggi ›

23 acronimi e abbreviazioni di rete da conoscere Con molta probabilità conosci il significato di WAN, ma potresti dire lo stesso per tutti gli altri acronimi e abbreviazioni legati al mondo della rete? Ecco un elenco degli acronimi più ricorrenti, grazie al quale potrai rimanere al passo con le ultime novità che ruotano attorno alla trasformazione della WAN.

SASE

SASE (Secure Access Service Edge) accorpa le funzionalità di rete e di sicurezza in un'unica soluzione basata su cloud. SASE unisce le funzionalità di ottimizzazione della rete di SD-WAN con una suite completa di sicurezza, inclusi i Next Generation Firewall (NGFW), Secure Web Gateway (SWG), Zero Trust Network Access (ZTNA) e altro ancora. Secondo Gartner, autore del termine, SASE rappresenta “il futuro della sicurezza di rete”.

SD-WAN

L’ Software-Defined Wide Area Network (SD-WAN) è un’architettura WAN virtuale che offre un routing ottimizzato del traffico su più supporti di diversa natura (banda larga, MPLS, 5G/LTE, ecc.). Attraverso la scelta del miglior percorso disponibile, l’ SD-WAN offre prestazioni e affidabilità più elevate rispetto al servizio Internet a banda larga. Tuttavia, a meno che non venga implementato nell’ambito di SASE, l’ SD-WAN non è in grado di supportare la connettività globale, l'ottimizzazione della rete, la sicurezza WAN e Internet, l'accelerazione del cloud e gli utenti remoti.

MPLS

Il Multiprotocol Label Switching (MPLS) instrada il traffico sulle reti di telecomunicazione mediante etichette di percorso breve invece di indirizzi di rete più lunghi. Benché rimanga una soluzione piuttosto costosa e rigida con capacità limitata, il MPLS migliora le prestazioni e l'affidabilità dei flussi di traffico.

[boxlink link="https://www.catonetworks.com/resources/the-top-seven-use-cases-for-sase?utm_source=blog&utm_medium=top_cta&utm_campaign=7_sase_usecase"] Top 7 Use Cases for SASE | Download eBook [/boxlink]

PoP

Un Point of Presence (PoP) rappresenta un punto di accesso a una rete al pari di un'appliance SASE o SD-WAN: ciò significa che il traffico entra ed esce da tali reti tramite un punto di presenza (PoP). Secondo Gartner, molte applicazioni edge emergenti richiedono "un approccio basato sulla distribuzione del cloud che solo fornitori con svariati POP possono fornire".

Fonte: Market Trends: How to Win as WAN Edge and Security Converge Into the Secure Access Service Edge, 29 luglio 2019, Joe Skorupa, Neil MacDonald

VPN

Le soluzioni VPN (Virtual Private Network) forniscono un collegamento crittografato tra una rete e un utente o una rete remota. Il traffico inviato tramite VPN si comporta come se il dispositivo remoto fosse connesso direttamente alla rete avendo pieno accesso alle risorse aziendali. Le aziende che da sempre si affidano alla VPN si stanno rendendo conto che questa soluzione non è adatta per la transizione verso il cloud e la prospettiva di lavorare da qualsiasi luogo, in quanto manca di sicurezza granulare, scalabilità globale e capacità di ottimizzazione delle prestazioni.

UC

La Comunicazione unificata (UC) è un sistema che integra i servizi di comunicazione aziendale, come voce, messaggistica, strutture di videoconferenza, ecc. La UC crea un'interfaccia utente e un'esperienza coerenti su più supporti di comunicazione, ma richiede una rete che garantisca alte prestazioni e che sia affidabile e localizzata in diverse aree geografiche.

UCaaS

La Comunicazione unificata come servizio (UCaaS) è un modello di distribuzione per UC basato su cloud. Grazie a SASE, il traffico UCaaS viene instradato in modo ottimale all'istanza del provider UCaaS e i componenti UC/UCaaS connessi a un ambiente SASE cloud sono protetti dagli attacchi di rete senza richiedere soluzioni di sicurezza aggiuntive.

QoE

La Quality of Experience (QoE) misura l'impatto delle prestazioni della rete sull'utente finale. La QoE tiene conto del fatto che alcuni problemi di natura prestazionale possono determinare un impatto trascurabile sulle prestazioni dell'applicazione, mentre altri arrivano persino a rendere un’applicazione completamente inutilizzabile. Ad esempio, SASE fornisce una QoE più elevata rispetto alla VPN per le applicazioni basate su cloud, eliminando la necessità di eseguire il backhaul del traffico attraverso la rete aziendale.

PbR

Il Policy-based Routing (PbR) indirizza i flussi di rete in base a criteri definiti da un amministratore di rete. Questa tecnica può dare la priorità a determinati tipi di traffico o instradarlo attraverso percorsi più costosi, come i circuiti MPLS. Le soluzioni SD-WAN e SASE offrono funzionalità PbR.

5G

La sigla 5G fa riferimento alla generazione più recente di reti di telefonia mobile, che rispetto alle generazioni precedenti offrono velocità più elevate e gestiscono un numero più elevato di dispositivi connessi contemporaneamente. Le soluzioni SD-WAN e SASE ricorrono molto spesso alle reti 5G per assicurare una maggiore resilienza.

AIOps

L’intelligenza artificiale per le operazioni IT (AIOps) si avvale dell'apprendimento automatico e dei big data per migliorare le attività IT. AIOps automatizza l'elaborazione dei dati, il processo decisionale e la risposta per le operazioni IT. Un'architettura SASE permette alle aziende di sfruttare il pieno potenziale di AIOps, consentendo all'IT di concentrarsi su obiettivi di business essenziali, quali l'esperienza utente, i ricavi e la crescita.

VoIP

La tecnologia Voice over IP (VoIP) consente di instaurare comunicazioni vocali su Internet a banda larga. I dati telefonici vengono codificati in pacchetti di rete e inviati a destinazione tramite Internet anziché attraverso le tradizionali reti di telefonia. Al pari delle soluzioni UC, il VoIP richiede reti ad alte prestazioni, affidabili e localizzate in diverse aree geografiche.

CDN

La Content Delivery Network (CDN) è una rete di server geograficamente dispersi che memorizzano nella cache copie di contenuti web. Le CDN migliorano le prestazioni di un sito web avvicinando il servizio agli utenti finali e riducendo il carico sul server di origine.

NaaS

Il Network as a Service (NaaS) è un modello di distribuzione per i servizi di rete basati su cloud. Grazie al NaaS, un'azienda ha la possibilità di implementare e gestire le proprie reti servendosi dell'infrastruttura del proprio fornitore di servizi. SASE rappresenta un esempio di offerta NaaS, in quanto i PoP SASE forniscono tutti i servizi di rete richiesti in un'appliance basata su cloud.

ISP

Gli Internet Service Provider (ISP) assicurano l’accesso a Internet ai propri clienti. Non solo: gli ISP possono offrire altri servizi, come e-mail, web hosting e registrazione di domini.

uCPE

L’Universal Customer Premises Equipment (uCPE) è un server generico preconfezionato che include funzionalità di elaborazione, archiviazione e rete. Gli uCPE forniscono servizi di rete e di sicurezza mediante la virtualizzazione delle funzioni di rete.

NFV

La Network Function Virtualization (NFV) fornisce funzioni di rete attraverso servizi virtualizzati anziché dispositivi dedicati. Ciò significa che tali funzioni sono offerte mediante uCPE o piattaforme cloud e non tramite infrastrutture costose e dedicate.

VNF

Le Network Function Virtualization (VNF) costituiscono servizi di rete virtualizzati che rimpiazzano i dispositivi hardware dedicati. Le VNF possono essere collegate tra loro attraverso il concatenamento dei servizi allo scopo di creare funzionalità più complesse. Il ricorso alle VNF e al concatenamento di servizi è comune tra i fornitori di soluzioni SASE che non dispongono della convergenza di servizi di SASE.

SDN

Le Software-Defined Network (SDN) disaccoppiano i livelli di controllo e inoltro: ciò significa che la rete è definita e gestita nel software, rendendola più flessibile e adattabile. SASE e SD-WAN sono esempi di SDN applicate alla WAN aziendale.

LAN

Le reti locali (LAN) collegano i computer all'interno di una struttura. Una LAN è connessa a Internet tramite uno o più ISP.

BGP

Il Border Gateway Protocol (BGP) è un protocollo per lo scambio di informazioni di instradamento su Internet tra diversisistemi autonomi (AS). Ciascun AS comunica a quali indirizzi IP può instradare il traffico, favorendone lo spostamento dall'AS di origine all'AS più vicino alla sua destinazione.

OSPF

L’Open Shortest Path First (OSPF) è progettato per instradare il traffico all'interno di un AS. Tale protocollo ricorre all'algoritmo di Dijkstra per trovare il percorso più breve verso la sua destinazione, riducendo al minimo la distanza del traffico dati e, auspicabilmente, anche la latenza.

DNS

Il Domain Name Service (DNS) è la “rubrica” di Internet. I server DNS traducono i nomi di dominio (come catonetworks.com) negli indirizzi IP utilizzati dai computer per instradare il traffico.

Se da un lato questi rappresentano solo alcuni degli acronimi più comuni e importanti nel networking, dall’altro questoelenco è ben lungi dall'essere esaustivo. Per saperne di più su come funzionano le reti moderne, leggi il blog di Cato Networks.

Le reti virtuali private (VPN) sono diventate uno dei cardini delle comunicazioni protette attraverso Internet. Tuttavia, si è creata molta confusione riguardo a cosa le... Leggi ›

Cosa sono i tunnel VPN e come funzionano? Le reti virtuali private (VPN) sono diventate uno dei cardini delle comunicazioni protette attraverso Internet. Tuttavia, si è creata molta confusione riguardo a cosa le VPN possono o non possono fare. Tale confusione ha portato molti tecnologi a scegliere una soluzione VPN che non fosse particolarmente adatta alle caratteristiche specifiche del loro ambiente. Ciò nonostante, tale confusione può essere rapidamente eliminata attraverso un minimo di documentazione, specialmente quando si tratta di tunnel VPN. Una delle principali preoccupazioni riguardo alle VPN è costituita dal problema di quanto siano sicure. In altre parole, le VPN riescono a proteggere totalmente la privacy e i contenuti dei dati che vengono trasmessi?

Che cos’è un tunnel VPN?

Prima di poter comprendere appieno il concetto di tunnel VPN, bisogna sapere cosa sia esattamente una VPN. Le VPN rappresentano un metodo di connessione utilizzato per aggiungere sicurezza e privacy ai dati trasmessi tra due sistemi. Le VPN incapsulano i dati e li criptano utilizzando un algoritmo contenuto all’interno del protocollo di trasmissione. Il traffico VPN viene codificato e decodificato nel punto di trasmissione e nel punto di ricezione della connessione.

Le VPN di oggi utilizzano principalmente uno dei tre protocolli principali, ciascuno dei quali presenta vantaggi e svantaggi:

Il PPTP è uno dei più vecchi protocolli, la cui esistenza risale ai tempi di Windows 95. Il PPTP si è dimostrato uno dei protocolli più semplici da impiegare ed è nativamente supportato dalla maggior parte dei principali sistemi operativi. Tuttavia, il protocollo PPTP utilizza ciò che è noto come GRE (incapsulamento di routing generico), che ha mostrato di presentare delle vulnerabilità. In altre parole, il protocollo PPTP potrà essere facile da configurare, ma la sua sicurezza è la più debole dei protocolli VPN più comuni.

Le VPN possono essere configurate anche utilizzando i protocolli L2TP/IPsec, che hanno dimostrato di avere un criptaggio più forte del protocollo PPTP. Il L2TP/IPsec è, in realtà, una combinazione di due protocolli protetti, che lavorano sinergicamente per stabilire una connessione protetta, per poi criptarne il traffico. Il L2TP/IPsec è un po’ più difficile da configurare del PPTP ed è possibile che aggiunga un po’ di latenza alla connessione.

Un altro protocollo che si sta guadagnando il favore dell’utenza è OpenVPN, che si basa sul sistema SSL (Secure Sockets Layer) per il suo protocollo di criptaggio. OpenVPN è open source ed è disponibile gratuitamente. Tuttavia, OpenVPN richiede un certificato. Questo significa che gli utenti del protocollo potrebbero dover acquistare un certificato dall’autorità preposta.

A prescindere dal protocollo scelto, le VPN devono far passare i dati in un “tunnel” che collega i due dispositivi. Quindi, in sostanza, un tunnel VPN è il meccanismo di connessione concreto, è il collegamento dei dati che circonda il traffico criptato e stabilisce una connessione protetta.

Perché utilizzare un tunnel VPN?

Le VPN sono diventate un metodo consolidato per garantire la privacy e proteggere i dati; inoltre, stanno diventando molto popolari tra gli utenti di Internet. Adesso, molte aziende offrono le VPN per uso privato, con l’obiettivo primario di proteggere la privacy degli utenti di Internet. Tali servizi funzionano offrendo un host VPN, a cui l’utente finale si connette tramite un software client sul proprio dispositivo. Tutto il traffico tra il dispositivo e l’host viene criptato e protetto dallo snooping. In altre parole, gli ISP, i provider di servizi a banda larga, e qualsiasi altra entità esistente tra il client e l’host non possono vedere i dati che si trovano all’interno del tunnel VPN, che provvede a preservare la privacy.

Sebbene la privacy personale sia naturalmente una delle principali preoccupazioni, le aziende e le organizzazioni dovrebbero concentrarsi anche sulla privacy e sulla protezione dei dati. Le organizzazioni con più uffici o lavoratori in remoto dovrebbero occuparsi anche di criptare e proteggere i dati. Le aziende di oggi trasmettono informazioni proprietarie, proprietà intellettuali e magari anche dati dei clienti su Internet. Molte aziende sono anche vincolate dalle normative sulla conformità, indirizzandole a proteggere la privacy dei propri clienti, oltre che di altri dati.

Tuttavia, le VPN potrebbero non rappresentare la migliore soluzione per tutte le aziende. In sintesi, i tunnel VPN sono comunque soggetti ai cosiddetti attacchi di rete “man in the middle” e all’intercettazione di dati. Sebbene sia molto difficile infrangere il criptaggio, non è completamente impossibile. Peraltro, in un futuro non troppo lontano, i computer quantistici potrebbero essere in grado di infrangere qualsiasi metodologia di criptaggio esistente nel giro di pochi minuti. Questo significa che coloro che si preoccupano di mantenere i dati al sicuro dovranno guardare oltre rispetto ai tunnel VPN.

Consolidare la sicurezza al di là dei tunnel VPN

Verosimilmente, il modo migliore per prevenire che i dati vengano intercettati su Internet è evitare assolutamente l’utilizzo di Internet stesso. Tuttavia, per la maggioranza delle organizzazioni, quest’opzione semplicemente non è fattibile. Internet è diventato il tessuto connettivo tra le sedi aziendali ed è di assoluta necessità per trasmettere e-mail, file di dati e persino traffico web.

Tuttavia, le imprese possono comunque proteggere le comunicazioni dei propri dati e criptare i dati critici senza il rischio d’intercettazioni utilizzando la tecnologia SD-WAN. Un software definito Wide Area Network può essere utilizzato per consolidare la privacy della connessione tra i siti. Le SD-WAN danno vita a concetti come le VLAN (Virtual Local Area Networks), che possono comunicare su tutta una piattaforma SD-WAN per stabilire connessioni sicure. Per di più, le SD-WAN possono incorporare un’architettura di sicurezza completa, intendendo con ciò che tutto il traffico viene esaminato alla ricerca di malware, tentativi d’intrusione e altre attività dannose. Le SD-WAN si dimostrano anche più facili da gestire rispetto a molteplici client e server VPN e offrono la flessibilità di adattarsi alle mutevoli esigenze aziendali.

SD-WAN: Il futuro della connettività protetta

La tecnologia SD-WAN consente agli utenti di gestire e ottimizzare le proprie WAN (Wide Area Network), riducendo i costi e creando un rivestimento virtuale al di sopra di molti diversi meccanismi di trasporto. La tecnologia SD-WAN, così come viene offerta da Cato Networks, supporta molteplici protocolli di trasporto, come la banda larga su cavo, l’ADSL, la fibra, il 4G, il 5G, la connessione satellitare e qualsiasi altro tipo di meccanismo di trasporto TCP/IP. L’implementazione Cato della tecnologia SD-WAN elimina la necessità di molteplici soluzioni puntuali, firewall hardware dedicati e così via. L’offerta Cato elimina anche la necessità di soluzioni VPN , tradizionali e dedicate, sostituendo la VPN con una tecnologia SD-WAN protetta.

Per saperne di più su Cato Networks, non esitare a contattarci. Inoltre, per maggiori informazioni sulle soluzioni SD-WAN, scarica il documento tecnico Cato Networks.

Ho letto con una certa sorpresa l’intervista su CRN al CEO di Zscaler, Jay Chaudry, in cui afferma che “i firewall di rete faranno la... Leggi ›

Il futuro del firewall è nel cloud Ho letto con una certa sorpresa l'intervista su CRN al CEO di Zscaler, Jay Chaudry, in cui afferma che "i firewall di rete faranno la fine del mainframe", che "la rete non è nient’altro che un impianto idraulico" e che l'architettura overlay basata su proxy di Zscaler la sostituirà con la sua "applicazione switchboard".

A dire il vero, la nostra storia comune nella sicurezza di rete ci insegna una lezione ben diversa. Ecco come la vedo io.

Ho incontrato Jay Chaudry per la prima volta in un ufficio ad Atlanta nel 1995. Stavamo iniziando a costruire la rete di partner Check Point, e Jay aveva appena avviato SecureIT, un'attività di rivendita, assistenza e formazione incentrata sul nostro prodotto.

Jay è sempre stato un visionario. Era pronto a scommettere che il firewall di rete Check Point avrebbe battuto colossi affermati come Raptor, Gauntlet TIS e Sidewinder. Hai mai sentito almeno uno di questi nomi? Io credo di no. Si tratta di firewall proxy, allora leader di mercato, che proteggevano applicazioni specifiche tramite codici dedicati. Jay aveva capito che un firewall più generico, il firewall di rete, avrebbe vinto la battaglia integrando la sicurezza direttamente nella rete ed estendendo il controllo oltre il traffico delle applicazioni.

Soltanto i visionari come Jay avrebbero potuto credere in un qualcosa che, all’epoca, era stato inizialmente accolto con enorme scetticismo. Grazie alla proliferazione di protocolli e applicazioni e alla crescente complessità dello stack di sicurezza, era evidente che il firewall di rete si sarebbe imposto come approccio vincente. I firewall proxy sparirono dalla circolazione. Jay ci aveva visto lungo costruendo la sua attività attorno al firewall di rete di Check Point e sfruttando questo successo e il suo spirito imprenditoriale per lanciare Zscaler.

Attraverso l’offerta di un gateway web sicuro (SWG) come servizio, Zscaler aveva risolto un problema urgente: gli utenti desideravano l'accesso diretto a Internet da qualsiasi luogo senza la necessità di eseguire il backhaul su concentratori VPN aziendali o firewall di data center. Con la rete Internet pubblica a fungere da strato sottostante, l'unica soluzione di Zscaler risiedeva nella realizzazione di un’architettura overlay basata su proxy.

L’introduzione del SWG ha creato con il tempo la necessità di un CASB, che utilizzava la stessa architettura proxy dedicata alle applicazioni SaaS. Infine, lo ZTNA si è avvalso dello stesso approccio per accedere alle app private nei data center. Questa evoluzione ha gettato le basi per la creazione di una società di sicurezza multimiliardaria; tuttavia, la comparsa di questi prodotti ha portato con sé una serie di complessità. Le aziende erano costrette a mantenere le proprie reti MPLS, le SD-WAN e i firewall di rete sovrapponendovi i proxy SWG, CASB e ZTNA.

[boxlink link="https://www.catonetworks.com/resources/migrating-your-datacenter-firewall-to-the-cloud/"] Migrating your Datacenter Firewall to the Cloud| Download the White Paper [/boxlink]

È proprio per eliminare questa complessa realtà che io e Gur Shatz abiamo deciso di lanciare Cato Networks nel 2015. Abbiamo creato l'architettura e la categoria che in seguito Gartner avrebbe chiamato SASE, definendola come il futuro della WAN e della sicurezza di rete. L'idea alla base di Cato è davvero semplice: creare un servizio cloud che faccia convergere le funzionalità di rete e la sicurezza di rete fornite dalle appliance e quelle fornite da proxy come SWG, CASB e ZTNA. Il servizio cloud che ne consegue rende tali funzionalità disponibili attraverso un'architettura single-pass distribuita in modo elastico in tutto il mondo e verso tutti i dispositivi: posizioni fisiche, data center cloud e fisici, utenti remoti, IoT, ecc. Simile ad un AWS per il networking e la sicurezza, Cato SASE consente alle aziende di ricorrere a queste funzionalità senza possederne lo stack. SASE consente a ciascuna funzionalità convergente di contribuire a rendere efficaci tutte le altre. La rete garantisce una visibilità a 360 gradi, assicurando un contesto completo in tempo reale che supporta i processi decisionali, il rilevamento e la risposta in tempo reale.

In sostanza, io e Gur abbiamo introdotto una nuovo formato del firewall di rete creato per il cloud. Ho avuto la fortuna di introdurre il primo con Gil Shwed : formato software, Firewall-1. Ho avuto la fortuna di firmare il primo assegno a Nir Zuk, il quale ha creato il secondo formato dell'appliance NG-Firewall convergente presso Palo Alto Networks. SASE e la sua implementazione da parte di Cato rappresentano il terzo formato: il Secure Cloud Network.

Jay, i firewall sono qui per restarci, con la sola differenza che usano un formato diverso. È l'approccio proxy di Zscaler che sta via via sparendo. Avevi una marcia in più 28 anni fa: dimostraci che ce l’hai anche ora.

Non è un segreto che i bot dannosi svolgano un ruolo cruciale nelle violazioni di sicurezza sulle reti aziendali. I bot vengono spesso usati dai... Leggi ›

Come identificare i bot dannosi per la tua rete in 5 passaggi Non è un segreto che i bot dannosi svolgano un ruolo cruciale nelle violazioni di sicurezza sulle reti aziendali. I bot vengono spesso usati dai malware per propagarsi in una rete aziendale, tuttavia, l'identificazione e la rimozione di elementi dannosi è complicata dal fatto che molti processi di routine in un ambiente operativo, come gli aggiornamenti software, sfruttano la medesima tecnologia.

Fino a poco tempo fa non c'era un modo efficace per i team di sicurezza di distinguere tra bot "cattivi" e "buoni". I feed open source e le regole delle community che pretendono di identificare i bot sono di scarso aiuto: contengono troppi falsi positivi. Alla fine, gli analisti della sicurezza finiscono per dover combattere contro logoranti avvisi legati all'analisi e a dover inseguire tutti gli alert di sicurezza irrilevanti attivati dai bot “buoni”.

In Cato abbiamo affrontato un problema simile nella protezione delle reti dei nostri clienti. Per risolverlo, abbiamo sviluppato un nuovo approccio. Si tratta di una metodologia multidimensionale implementata nella nostra strategia di sicurezza come servizio, che identifica il 72% in più di eventi dannosi rispetto a quanto sarebbe stato possibile utilizzando solo feed open source o regole della community.

La parte migliore è che puoi implementare una strategia simile sulla tua rete. I tuoi strumenti saranno lo “stock-and-trade” di qualsiasi ingegnere di rete: accesso alla rete, un metodo per gestire il traffico, sensore tipo al tocco e spazio su disco sufficiente per archiviare i pacchetti di una settimana. Ecco come analizzare queste acquisizioni di pacchetti per proteggere la rete al meglio.

I cinque vettori per identificare il traffico di bot dannosi

Come ho detto, usiamo un approccio multidimensionale. Sebbene nessuna variabile sia in grado di identificare con precisione i bot dannosi, le informazioni aggregate derivanti dalla valutazione di più vettori ci aiuterà a farlo. L'idea è di restringere gradualmente il campo dalle sessioni generate dalle persone a ciò che potrebbe indicare un rischio per la rete.

Il nostro processo è semplice:

discriminare i bot dalle persone,

distinguere tra browser e altri client,

individuare i bot all'interno dei browser,

analizzare il carico utile,

determinare il rischio di un target.

Approfondiamo ciascuno di questi passaggi.

Discriminare i bot dalle persone misurando la frequenza di comunicazione

I bot di tutti i tipi tendono a comunicare continuamente con i loro obiettivi. Ciò succede perché devono ricevere comandi, inviare segnali “keep-alive” o esfiltrare dati. Un primo passo per distinguere tra bot e persone è identificare le macchine che comunicano ripetutamente con un target,

perché è ciò che vuoi scoprire: gli host che comunicano con molti target periodicamente e continuamente. Nella nostra esperienza, una settimana di traffico è sufficiente per determinare la natura delle comunicazioni client-target. Statisticamente, più uniformi saranno queste comunicazioni, maggiore è la possibilità che siano generate da un bot (vedi Figura 1).

Figura 1: Questo grafico di frequenza mostra le comunicazioni dei bot a metà maggio di quest'anno; da notare la distribuzione del tutto uniforme delle comunicazioni, un significativo indicatore del traffico generato dai bot.

Unisciti alla nostra Masterclass sulla sicurezza informatica, che spazia dalla disinformazione ai deepfake

Distinguere tra browser e altri client

Sapere semplicemente che un bot esiste solo su una macchina non aiuterà molto: come abbiamo detto, la maggior parte dei dispositivi genera traffico bot. Per questo, è necessario esaminare il tipo di client che comunica sulla rete. In genere, i bot "buoni" esistono all'interno dei browser mentre i "cattivi" operano al di fuori di essi.

I sistemi operativi hanno diversi tipi di client e librerie che generano traffico. Ad esempio, "Chrome", "WinInet" e "Java Runtime Environment" sono tutti tipi di client diversi. All'inizio, il traffico che generano può sembrare lo stesso, ma ci sono alcuni modi per distinguere tra i client e arricchire il nostro contesto.

Inizia esaminando le intestazioni a livello di applicazione. Dato che la maggior parte delle configurazioni dei firewall consente di usare HTTP e TLS in qualsiasi indirizzo, molti bot sfruttano questi protocolli per comunicare con i loro target. È possibile identificare i bot che operano all'esterno dei browser identificando gruppi di funzionalità HTTP e TLS configurate dal client.

Ogni sessione HTTP ha un set di intestazioni di richiesta che la definiscono e stabiliscono il modo in cui il server deve gestirla. Queste intestazioni, il loro ordine e i relativi valori vengono impostati durante la composizione della richiesta HTTP (vedi Figura 2). Allo stesso modo, gli attributi di sessione TLS, come suite di crittografia, elenco delle estensioni, ALPN (Application-Layer Protocol Negotiation) e curve ellittiche, sono stabiliti nel pacchetto TLS iniziale, detto "client hello", che non è crittografato. Il clustering delle diverse sequenze di attributi HTTP e TLS indicherà probabilmente bot diversi.

In questo modo, ad esempio, ti consentirà di individuare il traffico TLS con diverse suite di crittografia. È un buon indicatore che il traffico si genera al di fuori del browser - un approccio davvero diverso da quello umano e, quindi, un buon indicatore del traffico bot.

Figura 2: Ecco un esempio di sequenza di intestazioni di pacchetti (separate da virgole) generate da una libreria crittografica in Windows. Le modifiche alla sequenza, alle chiavi e al valore delle intestazioni possono aiutarti a classificare i bot

Individuare i bot all'interno dei browser

Un altro metodo per identificare i bot dannosi consiste nell'esaminare informazioni specifiche contenute nelle intestazioni HTTP. I browser Internet di solito hanno un'immagine di intestazione chiara e standard. In una normale sessione di navigazione, cliccando su un collegamento all'interno di un browser si genererà un'intestazione "referrer" che verrà inclusa nella successiva richiesta per quell'URL. Il traffico bot di solito non ha un'intestazione "referrer" o, peggio, è falsificato. Identificare i bot che hanno lo stesso aspetto in ogni flusso di traffico probabilmente è un indice della relativa dannosità.

Figura 3: Ecco un esempio di utilizzo dell'intestazione di un referrer all'interno delle intestazioni di una sessione di esplorazione

“User-agent” è la stringa più nota, che rappresenta il programma che avvia una richiesta. Varie fonti, ad esempio, fingerbank.org, corrispondono ai valori agente utente con le versioni note del programma. L'utilizzo di queste informazioni può aiutare a identificare bot anomali. Ad esempio, i browser più recenti utilizzano la stringa "Mozilla 5.0" nel campo “user-agent”. Trovare una versione precedente di Mozilla o la sua completa assenza indica una stringa agente utente bot anomala. Nessun browser affidabile creerà traffico senza un valore “user-agent”.

Analizzare il carico utile

Detto questo, non vogliamo limitare la nostra ricerca dei bot solo ai protocolli HTTP e TLS. Questo si può fare guardando oltre a detti protocolli. Ad esempio il protocollo IRC, in cui i bot IRC hanno avuto un ruolo nell'attività delle botnet dannose. Abbiamo anche osservato campioni di malware noti che utilizzano protocolli sconosciuti proprietari su porte note, che si potrebbero contrassegnare utilizzando l'identificazione dell'applicazione.

Inoltre, la direzione del traffico (in entrata o in uscita) ha un valore significativo in questo caso.I dispositivi connessi direttamente a Internet sono costantemente esposti alle attività di scansione e, pertanto, si potrebbe individuare questi bot tra gli scanner in entrata. D'altra parte, l'attività di scansione in uscita indica un dispositivo infettato da un bot con funzioni di scansione. Ciò potrebbe essere dannoso per la destinazione sottoposta a scansione e mettere a rischio la reputazione dell'indirizzo IP dell'organizzazione. Il grafico sottostante mostra i picchi dei flussi di traffico in un breve lasso di tempo. Ciò potrebbe indicare l'attività di bot con funzioni di scansione. Si può analizzare questo comportamento sfruttando il calcolo flussi/secondo.

Figura 4: Ecco un esempio di un'operazione di scansione in uscita ad alta frequenza

Analisi del target: Conosci le tue destinazioni

Fino ad ora abbiamo cercato indicatori sui bot usando la frequenza delle comunicazioni client-server e nel tipo di client. Ora, proviamo un'altra dimensione: la destinazione o l'obiettivo. Per determinare i target dannosi, si possono considerare due fattori: reputazione e popolarità.

La reputazione del target calcola la probabilità che un dominio sia dannoso in base all'esperienza raccolta da molti flussi. La reputazione è determinata da servizi di terze parti o attraverso un calcolo eseguito in autonomia, che tiene nota di ogni volta che gli utenti segnalano un obiettivo come dannoso.

Molto spesso, tuttavia, le fonti più semplici necessarie a determinare la reputazione dei target, come i feed di reputazione URL, da sole non sono sufficienti. Ogni mese vengono registrati milioni di nuovi domini. Con così tanti nuovi domini, i meccanismi basati sulla relativa reputazione mancano di un contesto sufficiente per classificarli correttamente, offrendo un alto tasso di falsi positivi.

Facciamo una sintesi

Mettiamo insieme tutto ciò che abbiamo imparato per identificare le sessioni come segue:

elementi creati da una macchina piuttosto che da una persona

elementi generati al di fuori del browser o che generano traffico del browser con metadati anomali

elementi che comunicano con obiettivi a bassa popolarità, in particolare, se non sono classificati o contrassegnati come dannosi, di conseguenza, si dovranno considerare come sospetti. I tuoi bot legittimi e “buoni” non dovrebbero comunicare con obiettivi a bassa popolarità.

Esercizio: sotto lo scudo di rete del malware Andromeda

È possibile utilizzare una combinazione di questi metodi per individuare vari tipi di minacce sulla rete. Diamo un'occhiata a un esempio: come rilevare il bot Andromeda. Andromeda è un downloader molto comune per altri tipi di malware. Identifichiamo Andromeda analizzando i dati seguendo quattro dei cinque approcci che abbiamo discusso.

Reputazione dei target

Abbiamo notato la comunicazione con "disorderstatus[.]ru" che è un dominio identificato come dannoso da diversi servizi di reputazione. Le categorie legate al sito tratte da varie fonti sembrano essere: "fonte di infezione nota; reti di bot". Tuttavia, come abbiamo notato, questo fattore da solo non è sufficiente in quanto non indica se l'host specifico è stato infettato da Andromeda; un utente potrebbe aver navigato su quel sito. Inoltre, come detto, il tuo URL verrà classificato come "sconosciuto" o "non dannoso".

Popolarità dei target

Su diecimila utenti, solo la macchina di un utente comunica con questo target: è molto insolito. Ciò conferisce al target un punteggio di popolarità basso.

Frequenza di comunicazione

Nell'arco di una settimana abbiamo visto un traffico continuo per tre giorni tra il client e il target. La comunicazione ripetitiva è di nuovo un altro indicatore di un bot.

Figura 5: Comunicazione client-target tra l'utente e disorderstatus[.]ru. La frequenza è rappresentata su tre giorni a intervalli di un'ora

Analisi dell'intestazione

Lo user-agent richiedente è "Mozilla/4.0", un browser attuale, ma non valido, che indica che si tratta probabilmente di un bot.

Figura 6: Sopra c'è l'immagine dell'intestazione HTTP del traffico che abbiamo individuato con disorderstatus[.]ru. Da notare che non c’è alcuna intestazione "referrer" in nessuna di queste richieste. Anche il valore User-Agent è impostato su Mozilla/4.0. Entrambi sono indicatori di una sessione di Andromeda.

Sintesi

Il rilevamento dei bot su reti IP non è un compito facile, ma sta diventando una parte fondamentale delle pratiche di sicurezza di rete e della caccia ai malware in particolare. Combinando le cinque tecniche che abbiamo presentato qui, si possono rilevare i bot dannosi in modo più efficiente.

Segui i link per saperne di più sui nostri servizi di sicurezza, sul servizio Cato Managed Threat Detection and Response e sulla piattaforma SASE.

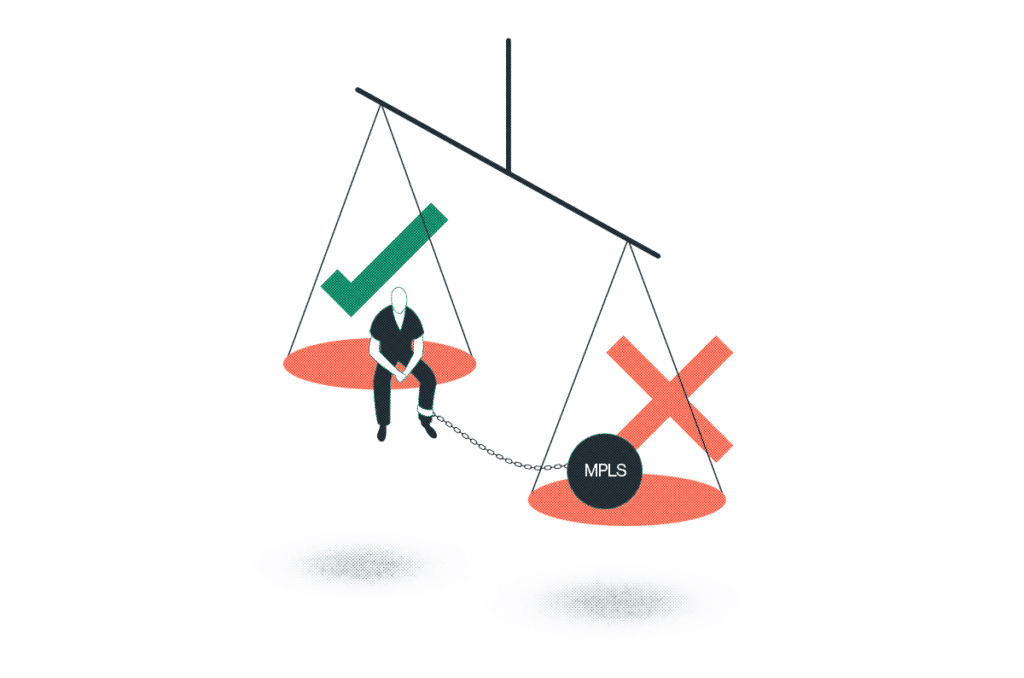

L’MPLS è una tecnica di routing affidabile che garantisce efficienza e prestazioni elevate. Tuttavia, i cambiamenti globali come il lavoro da remoto, la connettività mobile... Leggi ›

Pro e contro dell’MPLS: La tua rete è soddisfacente? L’MPLS è una tecnica di routing affidabile che garantisce efficienza e prestazioni elevate. Tuttavia, i cambiamenti globali come il lavoro da remoto, la connettività mobile e l'infrastruttura basata sul cloud richiedono alle aziende di riconsiderare la propria strategia di rete MPLS. Questo post del blog spiega cos'è l'MPLS, come funziona, i vantaggi e gli svantaggi dell'MPLS e cosa considerare in seguito.

Cos’è l’MPLS?

L’MPLS (Multiprotocol Label Switching) è una tecnica di routing di rete che si basa su percorsi predeterminati, anziché su router che determinano il salto successivo in tempo reale. Ciò consente un routing più rapido ed efficiente, poiché il router deve solo visualizzare l'etichetta del pacchetto, invece di cercare l'indirizzo di destinazione in complesse tabelle di routing. Inoltre, l'utilizzo dell’MPLS richiede la creazione di una connessione dedicata. E’ lo standard de facto di una rete WAN privata

Come funziona l’MPLS?

Nell’MPLS, quando un pacchetto di dati entra nella rete, gli viene assegnata un'etichetta dati dal primo router del percorso. L'etichetta predetermina il percorso che il pacchetto deve seguire. Include un valore, ma anche campi aggiuntivi per determinare la qualità del servizio richiesto, la posizione dell'etichetta nello stack e il tempo di vita. In base a questa etichetta, il pacchetto viene instradato al router successivo nel suo percorso.

Il secondo router che riceve il pacchetto legge l'etichetta e la utilizza per determinare l'hop successivo nella rete. Inoltre, rimuove l'etichetta esistente dal pacchetto e ne aggiunge una nuova. Questo processo viene ripetuto fino a quando il pacchetto dati non raggiunge la destinazione. L'ultimo router del percorso rimuove l'etichetta dal pacchetto dati.

Poiché il percorso è predeterminato, i router devono solo leggere l'etichetta e non devono controllare l'indirizzo IP del pacchetto. Ciò consente un routing più veloce e più efficiente.

Terminologiadel routing MPLS:

Label Edge Router (LER) - il primo o l'ultimo router che assegna la prima etichetta di dati e determina il percorso o toglie l'etichetta dal pacchetto. Il primo router è noto come Ingress Label Switching Router (Ingress LSR) e l'ultimo come Egress LSR.

Label Switching Router (LSR) - i router lungo il percorso che leggono le etichette, le scambiano e determinano l'hop successivo per i pacchetti.

Label Switching Path (LSP): il percorso attraverso il quale i pacchetti vengono instradati nella rete.

Diamo un’occhiata ai vantaggi e svantaggi del routing MPLS.

[boxlink link="https://www.catonetworks.com/resources/what-telcos-wont-tell-you-about-mpls?utm_source=blog&utm_medium=top_cta&utm_campaign=wont_tell_you_about_mpls"] What Others Won’t Tell You About MPLS | Find Out [/boxlink]

Vantaggi e benefici dell’MPLS

L’MPLS offre molteplici vantaggi agli amministratori di rete e alle aziende. Fra questi:

Affidabilità

Il routing basato sulle etichette su una rete privata garantisce che i pacchetti vengano consegnati a destinazione in modo affidabile. In aggiunta, l’MPLS consente di assegnare priorità al traffico per diversi tipi di pacchetti, ad esempio instradando i pacchetti video in tempo reale su un percorso a latenza inferiore. Questa affidabilità è garantita da accordi sul livello di servizio (SLA), che assicurano anche che il provider MPLS risolva le interruzioni o paghi una penale.

Alte Prestazioni

L'infrastruttura dedicata MPLS assicura prestazioni di alta qualità, a bassa latenza e a basso jitter. Questo garantisce l'efficienza e una buona esperienza dell'utente. È inoltre essenziale per le comunicazioni in tempo reale, come voce, video e informazioni mission-critical.

Svantaggi dell’MPLS

Detto questo, ci sono anche svantaggi con l’MPLS.

Costi elevati

I servizi MPLS sono cari, a causa del loro impegno nel garantire un'elevata larghezza di banda, alte prestazioni e SLA competitivi. Anche l'implementazione e l'aggiornamento della connessione privata richiesta può diventare un processo che richiede molte risorse.

Rigidità

L’MPLS è progettato per la connessione point-to-point, e non va bene per il cloud. Pertanto, la WAN non dispone di un centro operativo centralizzato per la riconfigurazione delle sedi o l'implementazione di nuove sedi e non consente una rapida scalabilità.

Non supporta tutti gli Edge

L’MPLS non può essere esteso al cloud perché richiede una propria infrastruttura dedicata. Pertanto, non è adatto agli utenti remoti o alla connessione ad applicazioni SaaS.

Conclusioni

L’MPLS è una soluzione affidabile per le applicazioni legacy nelle aziende. Tuttavia, il passaggio al cloud e al lavoro da remoto impone alle aziende di riconsiderare la propria strategia di rete e di implementare soluzioni più efficienti ed economiche, Alternative come SASE (Secure Access Service Edge) combinano tutti i vantaggi di MPLS, SD-WAN ed altri sistemi.

Per saperne di più su SASE e per vedere come migliora la tua connettività MPLS, contattaci.