Im vergangenen Jahr wurden unzählige Artikel, Vorhersagen, Prophezeiungen und Warnungen über die Risiken von KI geschrieben, wobei GenAI (Generative AI) und ChatGPT im Mittelpunkt standen.... Mehr lesen ›

GenAI-Sicherheit entmystifiziert – und wie Cato Ihnen hilft, den Zugriff Ihrer Organisation zu ChatGPT zu sichern Im vergangenen Jahr wurden unzählige Artikel, Vorhersagen, Prophezeiungen und Warnungen über die Risiken von KI geschrieben, wobei GenAI (Generative AI) und ChatGPT im Mittelpunkt standen. Das Spektrum reicht von der Ethik bis hin zu weitreichenden Auswirkungen auf die Gesellschaft und Arbeitskräfte („Nein, Mama, der Terminator wird erstmal nicht Wirklichkeit...").Die Vorhersagen und Befürchtungen haben Cato Security Research and Engineering so fasziniert, dass wir uns entschlossen haben, die Risiken von ChatGPT für Unternehmen zu untersuchen. Unsere Ergebnisse lassen sich in mehreren zentralen Schlussfolgerungen zusammenfassen:

Für Unternehmen, die ChatGPT und ähnliche Dienste nutzen, gibt es derzeit mehr Panikmache als reale Risiken.

Die Produktivitätsvorteile überwiegen die Risiken bei weitem.

Dennoch sollten Unternehmen Sicherheitskontrollen einrichten, um zu verhindern, dass ihre sensiblen und geschützten Informationen in Tools wie ChatGPT verwendet werden, da sich die Bedrohungslage schnell ändern kann.

Die untersuchten Bedenken

Der Datenschutzaspekt von ChatGPT und die zugrundeliegende GenAI-Technologie machen einen großen Teil dieser Panikmache aus. Es geht darum, was genau mit den Daten geschieht, die in ChatGPT ausgetauscht werden, wie sie verwendet (oder nicht verwendet) werden um das Modell im Hintergrund zu trainieren, wie sie gespeichert werden (wenn sie gespeichert werden), und so weiter.

Problematisch ist das Risiko von Datenverlusten und Datenlecks in Bezug auf das geistige Eigentum des Unternehmens, wenn Benutzer mit ChatGPT interagieren. Typische Szenarien sind:

Mitarbeiter, die ChatGPT nutzen: Ein Benutzer lädt geschützte oder vertrauliche Informationen auf ChatGPT hoch – z. B. ein Softwareentwickler, der einen Codeblock zur Überprüfung durch die KI hochlädt. Könnte dieser Code später durch Antworten (versehentlich oder böswillig) in andere Konten gelangen, wenn das Modell diese Daten zum weiteren Training verwendet?Spoiler: Dies ist unwahrscheinlich, und es wurden auch keine konkreten Beweise für eine systematische Ausbeutung veröffentlicht.

Datenverluste durch den Dienst selbst: Welches Risiko besteht für eine Organisation, die ChatGPT nutzt, wenn OpenAI Datenleaks erleidet oder Benutzerdaten durch Fehler in ChatGPT offengelegt werden? Könnten sensible Informationen auf diese Weise durchsickern?Spoiler: Möglicherweise, von OpenAI wurde mindestens ein öffentlicher Vorfall gemeldet, bei dem einige Nutzer aufgrund eines Fehlers in der OpenAI-Infrastruktur Chat-Titel anderer Nutzer in ihrem Konto sehen konnten.

Proprietäre GenAI-Implementierungen: KI verfügt bereits über ein eigenes MITRE-Angriffs-Framework, ATLAS, mit Techniken, die von Eingabemanipulation bis zu Datenexfiltration, Datenvergiftung, Inferenzangriffen usw. reichen. Könnten die sensiblen Daten eines Unternehmens durch diese Methoden gestohlen werden?Spoiler: Ja, die Methoden reichen von harmlos über theoretisch bis hin zu praktisch, wie in einem kürzlich erschienenen Artikel von Cato Research zu diesem Thema beschrieben. Die Sicherung der proprietären Implementierung von GenAI ist nicht Gegenstand dieses Artikels.

Alles, was wir tun, birgt immer ein Risiko. Auch im Internet besteht ein Risiko, aber das hält Milliarden von Nutzern nicht davon ab, es jeden Tag zu nutzen. Man muss nur die entsprechenden Vorsichtsmaßnahmen treffen. Das Gleiche gilt für ChatGPT. Zwar sind einige Szenarien wahrscheinlicher als andere, aber wenn man das Problem vom praktischen Standpunkt aus betrachtet, kann man einfache Sicherheitskontrollen einführen, um sich keine Sorgen zu machen.

[boxlink link="https://catonetworks.easywebinar.live/registration-everything-you-wanted-to-know-about-ai-security"] Everything You Wanted To Know About AI Security But Were Afraid To Ask | Watch the Webinar [/boxlink]

GenAI-Sicherheitskontrollen

Diese Anwendungsfälle sind in einer modernen SASE-Architektur, die CASB und DLP als Teil der Plattform enthält, leicht zu handhaben. Die Plattform von Cato tut genau das: Sie bietet einen mehrschichtigen Ansatz, um zu gewährleisten, dass ChatGPT und ähnliche Anwendungen innerhalb des Unternehmens verwendet werden:

Kontrollieren Sie, welche Anwendungen erlaubt sind und welche Benutzer/Gruppen diese Anwendungen nutzen dürfen.

Kontrollieren Sie, welche Texte/Daten übermittelt werden dürfen

Anwendungsspezifische Optionen werden durchgesetzt, z.B. Ablehnung der Vorratsdatenspeicherung, Mandatenkontrolle etc.

Der erste Ansatz besteht darin, festzulegen, welche KI-Anwendungen zulässig sind und welche Nutzergruppen sie verwenden dürfen. Dies kann durch eine Kombination aus der Anwendungskategorie „Generative KI-Werkzeuge" und den spezifischen Werkzeugen, die zugelassen werden sollen, erfolgen, z.B. indem alle GenAI-Werkzeuge gesperrt werden und nur „OpenAI" zugelassen wird.

Ein weiterer Baustein fortschrittlicher DLP-Lösungen ist die Fähigkeit, Daten zuverlässig zu klassifizieren. Die bisherigen Ansätze des exakten Datenabgleichs, der statischen Regeln und der regulären Ausdrücke sind für sich genommen nahezu überholt. Beispielsweise wäre das Blockieren einer Kreditkartennummer mit einem regulären Ausdruck einfach, aber in realen Szenarien mit Finanzdokumenten gibt es viele andere Möglichkeiten, wie sensible Informationen nach außen gelangen können. Ohne eine fortschrittliche Lösung, die einfach funktioniert, wäre es nahezu unmöglich, mit den sich ändernden Daten und der Feinabstimmung der Richtlinien Schritt zu halten.

Glücklicherweise ist das genau der Punkt, an dem die ML (Machine Learning) Data Classifiers von Cato ins Spiel kommen. Dies ist die neueste Ergänzung der bereits umfangreichen KI/ML-Funktionalität, die Cato im Laufe der Jahre in die Plattform integriert hat. Unser hauseigenes LLM (Large Language Model), das an Millionen von Dokumenten und Datentypen trainiert wurde, kann Dokumente in Echtzeit identifizieren und ist damit das perfekte Werkzeug für solche Richtlinien.Betrachten wir das Szenario, in dem bestimmte Texteingaben mit ChatGPT blockiert werden, z.B. das Hochladen von vertraulichen oder sensiblen Daten über die Eingabeaufforderung. Angenommen, ein Mitarbeiter der Rechtsabteilung entwirft eine Geheimhaltungsvereinbarung (Non Disclosure Agreement, NDA) und gibt sie vor der Fertigstellung an ChatGPT weiter, damit dieser sie durchsieht, Verbesserungsvorschläge macht oder auch nur die Grammatik überprüft. Dies könnte natürlich einen Verstoß gegen die Datenschutzbestimmungen des Unternehmens darstellen, insbesondere wenn das Dokument personenbezogene Daten enthält.

Abbildung 1 - Beispielregel, die ML-Klassifikatoren verwendet, um das Hochladen von Rechtsdokumenten zu blockieren

Lassen Sie uns noch tiefer eintauchen

Wir wollen einen weiteren Aspekt der Datenschutzkontrollen von ChatGPT untersuchen, um die Leistungsfähigkeit und Flexibilität einer umfassenden CASB-Lösung weiter zu demonstrieren. In den Einstellungen gibt es eine Option zum Deaktivieren von „Chat-Verlauf & Training". Damit kann der Benutzer entscheiden, dass seine Daten nicht für das Training des Modells verwendet und auf den Servern von OpenAI gespeichert werden sollen.Diese wichtige Datenschutzkontrolle ist standardmäßig deaktiviert, d.h. standardmäßig werden alle Chats von OpenAI gespeichert, sodass die Benutzer entscheiden müssen, was ihre Organisation bei allen arbeitsbezogenen Aktivitäten mit ChatGPT vermeiden sollte.

Abbildung 2 - ChatGPTs Datenkontrollkonfiguration

Ein guter Weg, um ein Gleichgewicht zwischen der Flexibilität der Benutzer bei der Nutzung von ChatGPT und einer strengeren Kontrolle zu erreichen, ist es, nur Chats in ChatGPT zuzulassen, bei denen der Chat-Verlauf deaktiviert ist. Die granulare ChatGPT-Anwendung von Catos CASB ermöglicht diese Flexibilität, indem sie in Echtzeit erkennt, ob ein Benutzer für den Chat freigeschaltet ist, und die Verbindung blockiert, bevor Daten gesendet werden.

Abbildung 3 - Beispielregel für die Durchsetzung des „Trainings-Opt-outs"

Alternativ (oder ergänzend) zum obigen Ansatz ist es möglich, Mandantenkontrolle für den ChatGPT-Zugriff zu konfigurieren, d.h. zu erzwingen, welche Konten auf die Anwendung zugreifen dürfen. Ein mögliches Szenario ist, dass eine Organisation Unternehmenskonten bei ChatGPT hat, wo sie voreingestellte Sicherheits- und Datenkontrollrichtlinien für alle Mitarbeiter durchgesetzt hat, und sicherstellen möchte, dass die Mitarbeiter nicht mit ihren persönlichen Konten auf das kostenlose ChatGPT-Angebot zugreifen.

Abbildung 4 - Beispielregel für die Mandantenkontrolle

Um mehr über CASB und DLP von Cato zu erfahren, besuchen Sie:

https://www.catonetworks.com/de/platform/cloud-access-security-broker-casb/

https://www.catonetworks.com/de/platform/data-loss-prevention-dlp/

Die ABB FIA Formel E Weltmeisterschaft ist eine aufregende Weiterentwicklung des Motorsports und startete 2014 in ihre erste Saison mit rein elektrisch angetriebenen Einsitzern. Die... Mehr lesen ›

Erkenntnisse zur Cybersicherheit aus der Formel E Die ABB FIA Formel E Weltmeisterschaft ist eine aufregende Weiterentwicklung des Motorsports und startete 2014 in ihre erste Saison mit rein elektrisch angetriebenen Einsitzern. Die Autos der ersten Generation hatten eine bescheidene Leistung von 200 kW, aber dank des Fortschritts der Technologie haben die Gen3-Wagen der aktuellen Saison jetzt eine Leistung von 350 kW. Derzeit läuft die Saison 10 mit 16 Rennen weltweit, viele davon auf Straßenstrecken. Beteiligt sind Hersteller wie Porsche, Jaguar, Maserati, Nissan und McLaren, deren Forschungs- und Entwicklungsarbeiten für den Rennsport in die Konstruktion und Produktion von Elektrofahrzeugen für Endverbraucher einfließen.

Der Rennsport mit Elektroautos ist sogar noch komplexer als der mit Verbrennungsmotoren, und der Erfolg hängt in hohem Maße von Teamarbeit, Strategie und zuverlässigen Daten ab. Besonders bemerkenswert ist die Tatsache, dass kein Auto über genügend Gesamtleistung verfügt, um ein Rennen komplett zu fahren. Die Teams müssen das richtige Verhältnis von Geschwindigkeit und Rekuperation von Energie finden. Sie müssen die Daten nutzen und eine Strategie entwickeln, die ihre Fahrer hoffentlich auf das Podium bringt.

Der Aufbau einer effektiven Cyber-Sicherheitsstrategie weist viele Parallelen zur Hochgeschwindigkeitswelt der Formel E auf. CISOs benötigen genaue und aktuelle Daten, um ihre begrenzten Ressourcen zu verwalten - Zeit, Personal und Geld - um böswilligen Akteuren und aufkommenden Bedrohungen einen Schritt voraus zu sein. Technologische Investitionen zur Verbesserung der Sicherheit können zu viele Ressourcen in Anspruch nehmen, sodass Unternehmen ihre Strategie nicht vollständig umsetzen können.

Ein weiteres Element, das die Spannung und die Bedeutung der Strategie in der Formel E erhöht, ist der „Attack-Mode". Der Fahrer kann in einem bestimmten Streckenabschnitt den Attack-Mode aktivieren, der zweimal pro Rennen für insgesamt bis zu acht Minuten eine zusätzliche Leistung von 50 kW bereitstellt. Im Angriffsmodus werden die Teams belohnt, die die in Echtzeit gesammelten Telemetriedaten der Fahrzeuge effektiv nutzen, um die beste Gesamtstrategie zu planen. Ein zu frühes oder zu spätes Einschalten des Attack-Mode kann sich erheblich auf die Platzierung des Fahrers am Ende des Rennens auswirken.

[boxlink link="https://catonetworks.easywebinar.live/registration-simplicity-at-speed"] Simplicity at Speed: How Cato’s SASE Drives the TAG Heuer Porsche Formula E Team’s Racing | Watch Now [/boxlink]

In ähnlicher Weise ist SASE der Attack-Mode für Cybersicherheit und Unternehmensvernetzung. Unternehmen, die ihre Strategie richtig planen und Cloud-native SASE-Lösungen einsetzen, die Netzwerk- und Sicherheitsfunktionen vollständig integrieren, profitieren von einem leistungsstarken Schutz und einem hohen Maß an Transparenz bei Bedrohungen, was ihre Sicherheitsposition im ständigen Wettlauf mit schädlichen Akteuren verbessert. Während die Gesamtstrategie nach wie vor entscheidend für den Erfolg ist, bietet SASE nicht nur eine hervorragende Datenqualität für Untersuchungen und Abhilfemaßnahmen, sondern ermöglicht auch eine schnellere und genauere Entscheidungsfindung.

Wie bereits erwähnt, haben Fahrzeuge wie der Porsche 99x Electric des TAG Heuer Porsche Formula E Teams im Laufe der Zeit erheblich an Leistung zugelegt. Dies sollte auch für SASE-Plattformen gelten. Cato Networks liefert jedes Jahr mehr als 3.000 Produktverbesserungen, darunter auch völlig neue Funktionen. Ziel ist dabei nicht, die meisten Funktionen zu haben, sondern - wie bei den bereits erwähnten Automobilherstellern - die richtigen Fähigkeiten auf eine nutzbare Weise zu entwickeln.

Cybersecurity erfordert ein ausgewogenes Verhältnis mehrerer Faktoren, um die besten Ergebnisse und den besten Schutz zu erzielen; wie bei der Formel E ist Geschwindigkeit wichtig, aber auch Zuverlässigkeit und Transparenz. Denken Sie daran, dass nicht jeder SASE-Anbieter, der sich um Ihr Unternehmen bemüht, in allen Bereichen erfolgreich sein kann, die für den Erfolg Ihrer Strategie wichtig sind. Achten Sie vor allem auf die Leistung des Datenverkehrs, die intelligente Transparenz, die Ihnen hilft, Bedrohungen zu erkennen und zu beseitigen, die globale Präsenz und die Fähigkeit des Anbieters, im Laufe der Zeit sinnvolle neue Funktionen zu liefern - und nicht nur Schlagworte und großspurige Behauptungen. Schließlich kommt es in jedem Rennen auf das Ergebnis an, und wir alle wollen auf dem Siegertreppchen stehen, wenn es darum geht, unsere Organisationen sicher und produktiv zu machen.

Cato Networks ist stolz darauf, der offizielle SASE-Partner des TAG Heuer Porsche Formula E Teams zu sein. Erfahren Sie hier mehr über diese spannende Partnerschaft: https://www.catonetworks.com/porsche-formula-e-team/

In diesem Blog beleuchten wir die bemerkenswerte Positionierung von Cato in führenden Branchenberichten – von der Anerkennung im Forrester Wave™ für Zero Trust Edge und... Mehr lesen ›

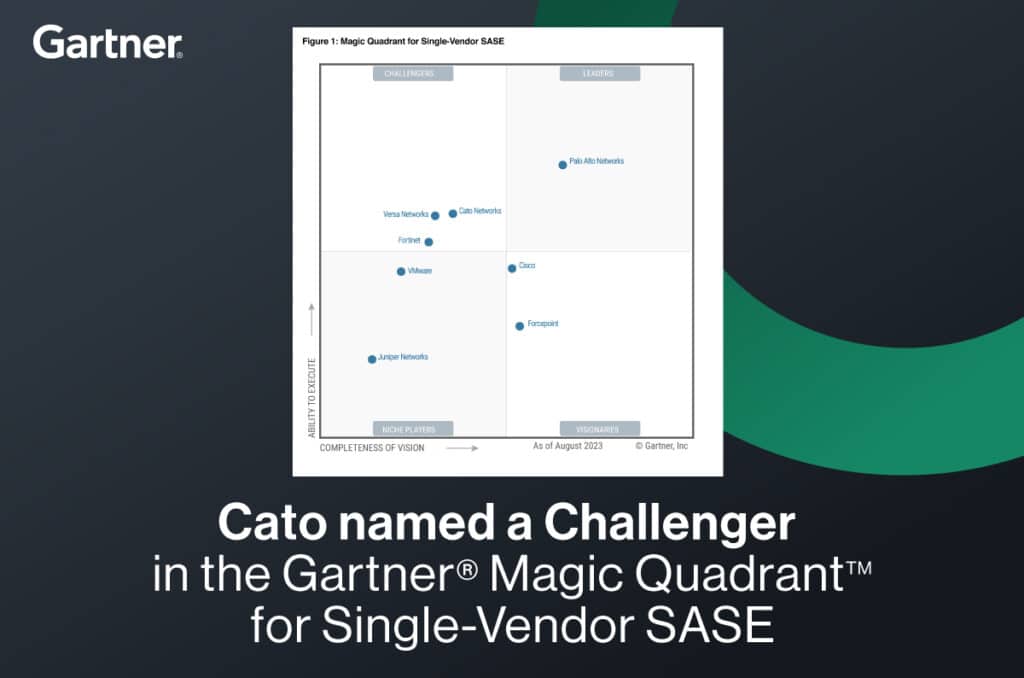

Branchenexperten: Cato Vorreiter der SASE-Innovation In diesem Blog beleuchten wir die bemerkenswerte Positionierung von Cato in führenden Branchenberichten - von der Anerkennung im Forrester Wave™ für Zero Trust Edge und SASE über die Einstufung als Challenger im Gartner Magic Quadrant für Single-Vendor SASE bis hin zu den Führungsrollen in den Berichten von GigaOm, Frost Radar und Omdia. Diese Bewertungen spiegeln den innovativen Ansatz und die führende Rolle von Cato in der sich schnell entwickelnden Welt der Netzwerksicherheit wider. Wir betrachten detailliert, wie Cato in verschiedenen Aspekten von SASE und SD-WAN als herausragender Anbieter hervorgehoben wird.

Seit der Gründung vor acht Jahren hat Cato ein umfassendes Spektrum an Netzwerk- und Sicherheitsservices entwickelt und bietet diese als globalen, einheitlichen Cloud-Service an. Diese Innovationen haben die Netzwerk- und Sicherheitsinfrastruktur für Organisationen aller Größen vereinfacht, gestrafft und verbessert. Mit der Cato SASE Cloud können Organisationen aller Größen ihre Geschäftsabläufe effektiv sichern und optimieren.

Forrester: Anerkennung als Vorreiter in ZTE und SASE

Cato wurde in der Forrester Wave™: Zero Trust Edge Solutions, Q3 2023 als führender Anbieter und „Vorzeigekind" für Zero Trust Edge (ZTE) und Secure Access Service Edge (SASE) hervorgehoben. Diese Anerkennung markiert einen bedeutenden Meilenstein in der Entwicklung von Cato, welche sich nicht nur als Schöpfer der SASE-Kategorie etabliert haben, sondern auch als einzigartiger, auf ZTE spezialisierter Anbieter, der Netzwerk- und Sicherheitsexpertise vereint.

Forrester betont Catos SASE-DNA, die Netzwerk und Sicherheit als vereinheitlichten Dienst anbietet. Die Cato SASE-Lösungen sind an die individuellen Bedürfnisse der Kunden zugeschnitten und erhöhen maßgeblich den Wert der IT-Infrastruktur. Sie heben sich durch ihre konvergierten und Cloud-basierten Dienste von traditionellen Geräte- und Point-Solution-Architekturen ab. Cato entwickelt derzeit Integrationen für EDR-Anbieter wie CrowdStrike und Defender und ist bestrebt, sein Partner-Ökosystem für das Management von Drittanbietern zu erweitern.

Der schnelle und nahtlose Bereitstellungsprozess von Cato sorgt für ein elegantes und intuitives Benutzererlebnis. Besonders hervorgehoben wird das Engagement von Cato für seine Kunden. Early Adopter und Referenzkunden sind begeistert, insbesondere multinationale Unternehmen, Finanzinstitute und Firmen, die Sicherheitsfunktionen konsolidieren und MPLS ersetzen wollen, finden in Cato eine überzeugende Lösung.

Diese Anerkennung durch Forrester unterstreicht Catos Position als Vorreiter im SASE/ZTE-Markt. Unternehmen, die eine umfassende und zukunftssichere Lösung für ihre Netzwerk- und Sicherheitsbedürfnisse suchen, finden in Cato einen zuverlässigen und innovativen Partner.

Laden Sie hier The Forrester Wave™: Zero Trust Edge Solutions herunter.

Gartner: Exzellente Kundenerfahrung und -feedback

Cato, als Challenger im Gartner Magic Quadrant 2023 für Single-Vendor SASE eingestuft, zeigt signifikante Vorteile und Innovationskraft in der SASE-Landschaft. Die Cato SASE Cloud, als Kernangebot von Cato, erweist sich als eine leistungsstarke und vereinheitlichte SASE-Plattform, die eine breite Kundenbasis in Nordamerika, Europa und Asien anspricht. Die Plattform richtet sich gleichermaßen an große Unternehmen wie auch an kleine und mittelständische Betriebe (SMBs) und deckt alle Branchen ab.

Ein wesentlicher Vorteil der Cato SASE Cloud ist ihre Benutzerfreundlichkeit. Die Oberfläche ist einfach und intuitiv gestaltet, wodurch Kunden eine zentrale und effiziente Verwaltung aller Produktfunktionalitäten genießen. Diese Benutzerfreundlichkeit trägt wesentlich zu den hervorragenden Kundenbewertungen bei, die Cato in verschiedenen Quellen, einschließlich Gartner Peer Insights und Kundenanfragen, erhalten hat.

Als Pionier auf dem SASE-Markt hat Cato die Erwartungen der Kunden maßgeblich mitgestaltet und geprägt. Diese führende Rolle spiegelt sich in der fortlaufenden Innovation und Entwicklung von Cato wider. Der Schwerpunkt liegt dabei auf der Bereitstellung einer umfassenden und integrierten SASE-Lösung. Nur in wenigen Bereichen, wie der SaaS-Kontrolle und Datensicherheit, besteht weiteres Entwicklungspotenzial. In Zukunft will Cato sein Angebot weiter verbessern und plant Investitionen in angrenzende Sicherheitsfunktionen sowie die Erweiterung der Unterstützung für IoT und OT.

Die Einstufung als Challenger unterstreicht, dass Cato als ein ernstzunehmender Akteur im SASE-Markt angesehen wird. Mit einem Fokus auf einfache, intuitive Lösungen und starkem Engagement für Kundenzufriedenheit bleibt Cato ein attraktiver Partner für Unternehmen aller Größen, die fortschrittliche, zukunftsorientierte SASE-Lösungen suchen.

Lesen Sie mehr im vollständigen Gartner® Magic Quadrant™ for Single-vendor SASE.

Frost & Sullivan: Cato mit starker Eigendynamik

Cato hat eine herausragende Position im Bereich Secure Access Service Edge (SASE) erreicht, wie der Frost Radar Secure Access Service Edge, 2023 zeigt. Die SASE-Plattform von Cato, die auf einer globalen und Cloud-nativen Architektur basiert, stellt Dienste über eine konvergierte Plattform bereit, ohne dass lokale Hardwarekonfigurationen erforderlich sind. Kunden können die Cato SASE Cloud als co-managed, vollständig verwaltete oder selbstverwaltete Lösung nutzen. Unabhängig von der gewählten Option verwaltet Cato stets die zugrundeliegende gemeinsame Infrastruktur. Die Plattform wird über ein globales Netzwerk von miteinander verbundenen Points of Presence (PoPs) betrieben, die dank einem privaten globalen Backbone-Netzwerk für einen konsistenten und latenzarmen Pfad zwischen den Standorten und Nutzern sorgen. Um seine Kunden besser unterstützen zu können, erweitert Cato kontinuierlich die Anzahl der PoPs um 3 bis 4 pro Quartal.

Ein Schlüsselelement der SASE-Plattform von Cato ist der Cato Single Pass Cloud Engine (SPACE), der eine Single-Pass-Architektur nutzt, um Netzwerk- und Sicherheitsrichtlinien der Kunden zu analysieren und zu verarbeiten, wodurch leistungsstarke und latenzarme Dienste bereitgestellt werden. Cato hat seine Sicherheitsfähigkeiten durch die Einführung von CASB und DLP im Jahr 2022 und RBI im Jahr 2023 erweitert und plant, bis Ende 2023 XDR und eine Endpoint Protection Platform (EPP) in seine SASE-Plattform zu integrieren.

Laut Frost & Sullivan ist Cato eines der am schnellsten wachsenden Unternehmen im SASE-Bereich und verzeichnete 2022 ein beeindruckendes Wachstum von 71,8 % im Jahresvergleich. Nordamerika, die größte Region für Cato, trug mehr als die Hälfte zum Gesamtumsatz von Cato bei, während alle anderen Regionen ein starkes zweistelliges Wachstum verzeichneten. Cato ist besonders erfolgreich in den Segmenten der kleinen und mittleren Unternehmen, die über eine schlanke IT-Infrastruktur verfügen und dem Cloud-nativen Sicherheitsmodell offener gegenüberstehen. Diese Segmente werden 2022 mehr als 80 % des SASE-Geschäfts von Cato ausmachen.

Cato wird im Frost Radar als führend in den Bereichen Wachstum und Innovation eingestuft. Das Unternehmen zeigt sein Engagement für Innovation, indem es seine SASE-Plattform von Grund auf neu aufgebaut hat. Die Cloud-native Plattform unterscheidet Cato von anderen Wettbewerbern, die sich auf Re-Architektur oder Service-Chain-Ansätze für SASE verlassen.

Hier geht’s zum Frost Radar™ for SASE.

GigaOm: „Leader” und „Outperformer”

Cato hat außerdem bedeutende Anerkennungen in zwei GigaOm-Berichten erhalten: Es wurde als führender Anbieter im „Secure Service Access (SSA)" Ranking und zugleich als „Leader" und „Outperformer" im GigaOm SD-WAN Radar Report ausgezeichnet. Diese Erfolge unterstreichen die herausragende Stellung von Cato im Bereich der Netzwerksicherheit und -optimierung.

Das GigaOm Secure Service Access Ranking erkennt Cato für seine SASE Cloud-Lösung als Marktführer an. Diese Auszeichnung bestätigt Catos Fähigkeit, sowohl Netzwerk- als auch Sicherheitsbedürfnisse von Unternehmen jeder Größe effektiv zu adressieren. Die Plattform zeichnet sich durch ihre umfassenden Funktionen aus, einschließlich Flexibilität, Interoperabilität, Leistung, Redundanz, Sichtbarkeit, Überwachung und Auditing.

Im GigaOm SD-WAN Radar Report wurde Cato als „Leader" und „Outperformer" benannt, was die Stärke und Reife der SD-WAN-Lösung und die Rolle als Teil eines umfassenderen SASE-Angebots hervorhebt. Catos einzigartige Architektur, insbesondere der Single Pass Cloud Engine (SPACE), bietet eine integrierte, cloudbasierte Plattform, die Netzwerkressourcen in einem globalen Service verbindet und sicher verwaltet.

Diese Anerkennungen von GigaOm spiegeln die Fähigkeit von Cato wider, zukunftsorientierte und flexible Lösungen für die Herausforderungen moderner Netzwerke zu liefern. Cato demonstriert damit seine Führungsposition im Bereich der Netzwerktechnologie, insbesondere in den schnell wachsenden Bereichen der SASE und SD-WAN. Unternehmen, die auf der Suche nach fortschrittlichen, integrierten Netzwerkmanagement- und Sicherheitslösungen sind, finden in Cato einen innovativen und zuverlässigen Partner.

Omdia: Vorteile durch SASE als Geschäftsmodell

Der Omdia Market Radar: SASE hat SASE-Angebote von mehr als 30 Technologieanbietern bewertet. Cato hat sich in dieser Analyse als klarer Marktführer erwiesen und ist in mehreren Kategorien Spitzenreiter, darunter Sicherheit (SWG, ZTA und CASB), Netzwerk (Architektur und SD-WAN) und Management (Identität und Analyse). Die Bewertung von Omdia bestätigt die konsistenten und fortschrittlichen Fähigkeiten von Cato und positioniert das Unternehmen als führend aufgrund seines stark auf SASE ausgerichteten Geschäftsmodells mit einer robusten Architektur innerhalb seiner PoPs und der Bereitstellung von Kernnetzwerk- und Sicherheitsdiensten. Laut Omdia zeigt Cato fortschrittliche Fähigkeiten in verschiedenen SASE-Kategorien mit seinem ganzheitlichen Ansatz, kombiniert mit einer effizienten Bereitstellung und einem Fokus auf das Angebot von SASE als echten Service. Das macht Cato zu einem starken Partner für Unternehmen, die ein umfassendes SASE-Cloud-Angebot suchen.

Fazit und Ausblick

Im schnelllebigen digitalen Markt, wo Flexibilität, Sicherheit und Effizienz über Erfolg oder Misserfolg entscheiden, hat sich Cato als wegbereitende Kraft im Bereich SASE etabliert. Die vielfältige Anerkennung durch Branchenanalysten wie Forrester, Gartner, Frost & Sullivan, GigaOm und Omdia bestätigt die strategische Vision und Innovationskraft von Cato, die in einer beeindruckenden achtjährigen Geschichte ihr SASE-Angebot maßgeblich weiterentwickelt und verfeinert hat.

Durch die konsequente Erweiterung des Serviceportfolios, die kontinuierliche globale Expansion und die Integration fortschrittlicher Funktionalitäten beweist Cato sein zukunftsweisendes Engagement für flexible und anpassungsfähige SASE-Lösungen. Dank der flexiblen Implementierungsmöglichkeiten - von der Selbstverwaltung bis hin zu umfassend gemanagten Services - passt sich Cato nahtlos an die Anforderungen und Kapazitäten jedes Unternehmens an.

Gerade in Deutschland, Österreich und der Schweiz, wo die digitale Entwicklung rasant voranschreitet und Sicherheitsbedenken sowohl im öffentlichen als auch im privaten Sektor zunehmend in den Fokus geraten, ist SASE keine Option mehr, sondern eine Notwendigkeit. Unternehmen ohne eine robuste SASE-Lösung laufen Gefahr, in Bezug auf Sicherheit, Skalierbarkeit und Konnektivität den Anschluss zu verlieren. Die bemerkenswerte Entwicklung und die fortlaufende Innovation von Cato bilden eine solide Basis für die heutigen und zukünftigen Herausforderungen von Unternehmen in der digitalisierten Welt.

Nehmen Sie die Gelegenheit wahr und seien Sie Teil einer sicheren und dynamischen digitalen Entwicklung – mit Cato Networks.

In der heutigen schnelllebigen Geschäftswelt stehen Unternehmen ständig vor der Herausforderung, sich an Veränderungen anzupassen. Besonders Fusionen und Übernahmen (M&A) oder auch Abspaltungen von Unternehmensbereichen... Mehr lesen ›

Durchbruch in der Unternehmensentwicklung: SASE als Schlüssel für Mergers & Acquisitions und globale Expansion In der heutigen schnelllebigen Geschäftswelt stehen Unternehmen ständig vor der Herausforderung, sich an Veränderungen anzupassen. Besonders Fusionen und Übernahmen (M&A) oder auch Abspaltungen von Unternehmensbereichen sowie die globale Expansion stellen komplexe Aufgaben dar. Diese erfordern eine flexible und sichere IT-Infrastruktur . Hier kommt die Secure Access Service Edge (SASE) Technologie ins Spiel. SASE bietet eine innovative Lösung für die einzigartigen Herausforderungen, die mit M&A-Prozessen und der globalen Unternehmenserweiterung einhergehen. Dieser Blog beleuchtet, wie SASE die IT-Integration bei M&A erleichtert, die Einhaltung regulatorischer Vorschriften gewährleistet und die Sicherheit in verteilten Unternehmensnetzwerken verbessert.

1.1 Herausforderungen bei M&A und globaler Expansion

Unternehmen, bei denen Fusionen, Übernahmen (M&A) oder globale Expansion auf der Agenda stehen, stehen vor vielen Herausforderungen. Diese umfassen das Management unterschiedlicher IT-Systeme, das Verstehen verschiedener regulatorischer Anforderungen und den Schutz sensibler Daten in einer Welt, in der die Arbeit zunehmend dezentralisiert und mobil wird. Die Integration unterschiedlicher IT-Landschaften nach einer Fusion oder Übernahme ist besonders schwierig. Jedes Unternehmen bringt sein eigenes Set an Technologien, Plattformen und Prozessen mit. Dies erfordert eine agile und flexible IT-Infrastruktur, die schnell an neue Geschäftsanforderungen angepasst werden kann, ohne die Betriebseffizienz oder die Datensicherheit zu beeinträchtigen.

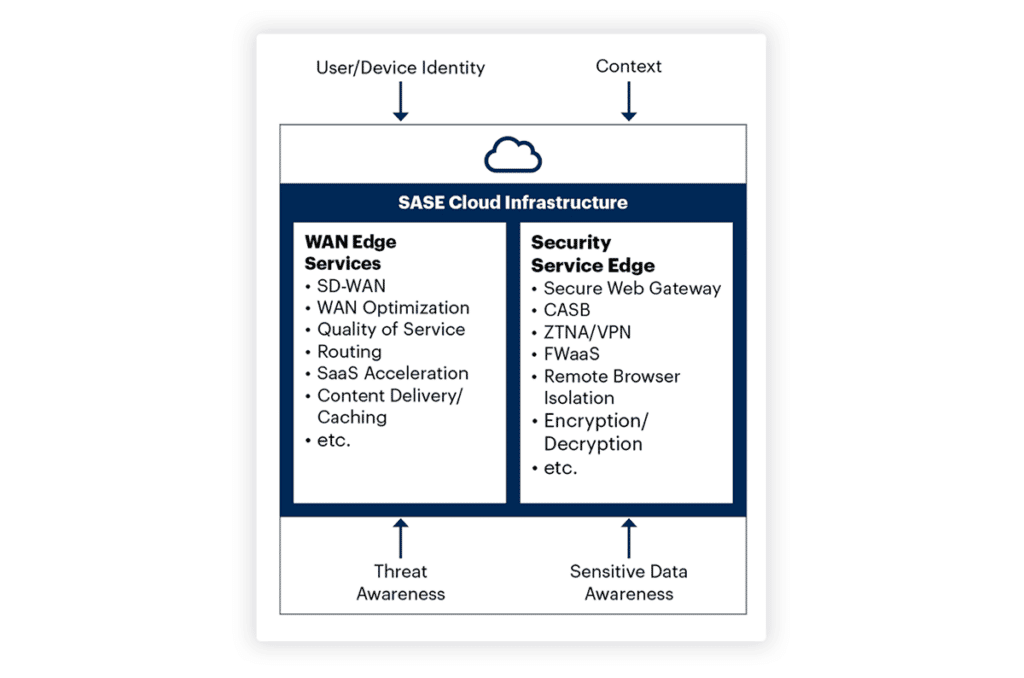

1.2 Einführung in SASE als Lösungskonzept

Secure Access Service Edge (SASE) ist eine Plattform für Ihr Unternehmensnetzwerk, die die Netzwerksicherheit mit umfangreichen Diensten für die Netzwerkkonnektivität kombiniert und so eine agile, skalierbare und sichere IT-Infrastruktur schafft. Indem es die Sicherheitsdienste in die Cloud verlagert und gleichzeitig ein optimiertes Netzwerkmanagement bietet, ermöglicht SASE Unternehmen, ihre IT-Systeme effizient zu integrieren, zu verwalten und bei Bedarf zu skalieren.

2. SASE im Kontext von M&A

2.2 IT-Integration und -Konsolidierung in M&A-Prozessen

Die Integration und Konsolidierung von IT-Systemen spielen eine entscheidende Rolle, wenn es darum geht, Synergien zu schaffen und den Wert von Fusionen und Übernahmen voll auszuschöpfen. SASE ermöglicht eine vereinfachte Integration, indem Netzwerk- und Sicherheitsdienste in einer einzigen Cloud-nativen Lösung zusammengefasst werden. Dies reduziert die Komplexität und ermöglicht eine schnellere und effizientere Integration der IT-Systeme der fusionierten Unternehmen. Darüber hinaus bietet SASE die Flexibilität und Skalierbarkeit, die erforderlich sind, um die geschäftlichen Anforderungen des erweiterten Unternehmens zu erfüllen und gleichzeitig die Sicherheit sowie die Einhaltung gesetzlicher Vorschriften zu gewährleisten: Sicherheitsrichtlinien werden einheitlich über alle Netzwerke hinweg implementiert. SASE hilft zudem, Kosteneinsparungen zu realisieren, indem es die Notwendigkeit separater Systeme für Netzwerk und Sicherheit reduziert. Die einfache und nahtlose Integration neuer Benutzer erhöht zudem die Benutzerfreundlichkeit und fördert Produktivität und Zusammenarbeit.

2.3 Das überzeugende Fallbeispiel Komax

Ein gutes Beispiel für die erfolgreiche Implementierung von SASE im Kontext von M&A ist das Unternehmen Komax. Durch die Umstellung auf SASE konnte Komax seinen globalen Netzwerkbetrieb optimieren und eine höhere Leistung und Sicherheit erzielen. Dies war entscheidend für die Unterstützung der globalen Geschäftsziele, insbesondere nach der Übernahme mehrerer Unternehmen, die unterschiedliche IT-Systeme und -Prozesse mitbrachten. Schauen wir uns den Ablauf dieser Umstellung näher an.

Schritt 1: Ausgangslage und Bedarfserkennung

Als führender Innovator in der Drahtverarbeitungsindustrie erkannte Komax die Notwendigkeit einer agileren und flexibleren IT-Infrastruktur, um die Zusammenarbeit zu unterstützen und Produkte schnell auf den Markt zu bringen. Die bestehenden MPLS-basierten WAN-Lösungen boten nicht die erforderliche Flexibilität und Geschwindigkeit.

Zudem initiierte Tobias Rölz, Executive Vice President bei Komax, eine umfassende digitale Transformation: Dazu gehörte die Einführung von Cloud-basierten Lösungen wie Office 365, Salesforce und SAP für ERP, um die IT-Infrastruktur zu modernisieren und effizienter zu gestalten.

Schritt 2: Auswahl und Implementierung von SASE

Zunächst wechselte Komax von MPLS zu SD-WAN. Diese Alternative erwies sich jedoch als zu komplex und unflexibel, was zu Problemen in der IT-Infrastruktur führte.

Auf der Suche nach einer effizienteren Lösung entschied sich Komax für Cato Networks, um SASE zu implementieren. Cato wurde aufgrund seines visionären Ansatzes, Netzwerk- und Sicherheitsfunktionen in die Cloud zu verlagern, ausgewählt.

Schritt 3: Rollout und Anpassung von Cato SASE

Die Implementierung von Cato SASE ermöglichte die Verbindung aller globalen Netzwerkressourcen von Komax zu einem einzigen, sicheren, globalen und Cloud-nativen Netzwerkservice. Dies beinhaltete die einfache Installation der Cato Socket Appliance an über 60 Standorten weltweit.

Während der Pandemie stellte Cato SASE seine Flexibilität und Effizienz unter Beweis, indem es den Mitarbeitenden von Komax ermöglichte, nahtlos ins Homeoffice zu wechseln, ohne die Sicherheit und Leistung zu beeinträchtigen.

Schritt 4: Ergebnisse und Vorteile der SASE-Einführung

Durch die Implementierung von Cato SASE konnte Komax die Betriebskosten deutlich senken und die Agilität, Flexibilität und Leistung verbessern. Die Verlagerung von Sicherheit und Netzwerkintelligenz in die Cloud trug zur Senkung der Betriebskosten bei.

Die SASE-Lösung hat die globalen Geschäftsziele von Komax effektiv unterstützt, insbesondere nach der Übernahme mehrerer Unternehmen. Die einfache Einrichtung neuer Standorte und die Anpassung des Netzwerks trugen wesentlich zur Erreichung dieser Ziele bei.

Das Beispiel von Komax zeigt, wie die Implementierung von SASE den Unternehmen helfen kann, die Herausforderungen im IT-Bereich zu bewältigen und sich an ein sich schnell wandelndes Umfeld anzupassen.

3. SASE und globale Expansion

Secure Access Service Edge (SASE) bietet Unternehmen, die international expandieren, eine Reihe von Funktionen und Vorteilen. Zunächst vereinfacht SASE die Integration unterschiedlicher Netzwerke, die bei der Expansion in verschiedene Länder oft erforderlich ist. Es ermöglicht ein einheitliches Netzwerkmanagement und bietet sicheren Zugriff über geografische Grenzen hinweg. Ein weiterer wichtiger Aspekt von SASE ist die Fähigkeit, sich flexibel an lokale Gesetze und Vorschriften anzupassen. Dies ist insbesondere im Bereich Datenschutz und Cybersicherheit wichtig, da jedes Land spezifische Anforderungen hat. Durch die Kombination von Netzwerksicherheit mit Zugriffskontrolle und verschlüsselter Datenübertragung bietet SASE einen robusten Schutz für internationale Operationen, bei denen Daten oft grenzüberschreitend übertragen werden.

3.1 Effektive Netzwerksicherheit: Beispiele für den Einsatz von Zero Trust Network Access (ZTNA)

Das Konzept des Zero Trust Network Access (ZTNA) bietet eine überlegene Alternative zu VPNs und ist besser auf die Bedürfnisse des verteilten Unternehmens der Zukunft zugeschnitten. ZTNA ermöglicht es, den Netzwerkzugang global und sicher zu gestalten. Einmal getroffene Zugriffsentscheidungen ermöglichen es, den Datenverkehr direkt zum Ziel zu leiten, ohne den Umweg über das Unternehmensnetzwerk zu nehmen. Dies reduziert Latenzzeiten und verbessert die Leistung.

Darüber hinaus bietet ZTNA granulare Zugriffskontrollen, die einen spezifischen Ressourcenzugriff auf Einzelfallbasis ermöglichen und somit eine effektivere Verwaltung der minimalen Zugriffsrechte erlauben. Im Gegensatz zu VPNs, die einem legitimen Benutzer oft uneingeschränkten Zugriff auf Unternehmensressourcen gewähren, kann ZTNA den Zugriff gezielter und sicherer gestalten.

Ein zusätzlicher Vorteil von ZTNA ist die zentrale Verwaltung. Ein VPN-basiertes WAN für eine Organisation mit mehreren Standorten und Cloud-basierter Infrastruktur erfordert viele unabhängige Verbindungen zwischen den verschiedenen Standorten. ZTNA hingegen benötigt diese unabhängigen Tunnel nicht und kann zentral überwacht und verwaltet werden, was die Netzwerk- und Sicherheitskonfiguration und -verwaltung vereinfacht.

Durch den Einsatz von ZTNA mit Cato können Unternehmen ihre Netzwerkleistung und -sicherheit verbessern und gleichzeitig das Management vereinfachen.

3.2 Bewältigung von Compliance-Herausforderungen

Vor dem Hintergrund immer komplexerer und strengerer regulatorischer Anforderungen bietet SASE eine leistungsstarke Lösung für Compliance-Herausforderungen. Unternehmen sehen sich heute mit einer Vielzahl von Vorschriften konfrontiert, darunter Arbeitsgesetze, Datenschutzbestimmungen wie die DSGVO und Finanzvorschriften wie SOX. Die zentrale Verwaltung von Sicherheitsrichtlinien und deren globale Durchsetzung durch SASE erleichtert es Unternehmen erheblich, Compliance-Anforderungen effizient zu erfüllen und das Risiko von Verstößen und damit verbundenen Strafen zu reduzieren.

3.3 Sicherheitsaspekte in verteilten Unternehmensnetzwerken

Die Sicherheit in verteilten Netzwerken ist eine große Herausforderung, insbesondere in verteilten Unternehmensnetzwerken. Mitarbeiter, die Daten in verschiedenen Rechtsordnungen herunterladen und bearbeiten, können die Einhaltung bestimmter Datenschutzgesetze wie der DSGVO gefährden. SASE begegnet diesem Problem mit fortschrittlichen Sicherheitsfunktionen wie Zero Trust Network Access (ZTNA) und Secure Web Gateways (SWG). Diese Funktionen ermöglichen die sichere Verwaltung und Überwachung des Datenverkehrs unabhängig vom Standort der Benutzer oder Anwendungen.

3.4. Spezielle Anforderungen in China

Bei der Expansion eines Unternehmens nach China kann SASE eine wichtige Rolle spielen. China hat eigene Netzwerkanforderungen und strenge Regulierungen, einschließlich der Great Firewall. SASE hilft dabei, diese Herausforderungen zu meistern, indem es sichere und den lokalen Gesetzen entsprechende Netzwerkzugänge bereitstellt.

Ein weiterer wichtiger Aspekt ist der verbesserte Zugang zu lokalen Ressourcen. SASE ermöglicht durch seine cloud-basierte Netzwerklösung einen sicheren und effizienten Zugriff für internationale Mitarbeiter, was für die Kommunikation und Zusammenarbeit über verschiedene Standorte hinweg unerlässlich ist. Datenschutz und Compliance sind weitere kritische Faktoren beim Betrieb in China. SASE-Lösungen unterstützen die Einhaltung lokaler Datenschutzgesetze, indem sie eine sichere Datenübertragung und -speicherung ermöglichen und dabei helfen, den Datenfluss zu kontrollieren und zu überwachen.

Die Skalierbarkeit und Flexibilität von SASE sind besonders beim Eintritt in den dynamischen chinesischen Markt von Vorteil. Unternehmen können ihre Netzwerkkapazitäten und -sicherheit schnell anpassen, ohne in umfangreiche physische Infrastruktur investieren zu müssen. Dies erleichtert eine schnelle Expansion und Anpassung an sich ändernde Geschäftsanforderungen.

SASE trägt auch zur Verbesserung der Leistung und Benutzererfahrung bei, indem es den Netzwerkverkehr optimiert. Dies ist besonders wichtig für Unternehmen, die auf Cloud-Dienste und SaaS-Anwendungen angewiesen sind. Außerdem bietet SASE sichere Fernzugriffslösungen, die es Mitarbeitern ermöglichen, effizient und sicher von jedem Standort aus zu arbeiten, was bei der Entsendung von Mitarbeitern nach China oder bei der Arbeit mit lokalen Teams sehr nützlich ist.

4. Strategische Bedeutung von SASE

Unternehmen, die SASE implementieren, profitieren von einer Reihe von Vorteilen, darunter verbesserte Netzwerkleistung, erhöhte Sicherheit, vereinfachtes Management und niedrigere Betriebskosten. Diese Vorteile sind von entscheidender Bedeutung für Unternehmen, die in einem dynamischen und wettbewerbsintensiven Umfeld tätig sind und schnell und effizient auf geschäftliche Anforderungen reagieren müssen.

4.1 SASE als strategischer Enabler für Geschäftswachstum und -transformation

SASE (Secure Access Service Edge) ist ein strategischer Katalysator für das Wachstum und die Transformation von Unternehmen. Es ermöglicht Unternehmen, ihre IT-Infrastruktur dynamisch und effizient an sich schnell ändernde Geschäftsanforderungen anzupassen. Insbesondere im Kontext von Mergers & Acquisitions (M&A) erweist sich SASE als unverzichtbar, denn es bietet die notwendigen Werkzeuge und Fähigkeiten, um IT-Projekte im Zusammenhang mit M&A-Transaktionen effektiv zu unterstützen. Die Technologie ermöglicht schnelle und sichere Netzwerkverbindungen und fördert die Zusammenarbeit zwischen den verschiedenen Parteien. Darüber hinaus hilft SASE, die IT-Infrastruktur transparenter und zugänglicher zu gestalten.

Durch die Implementierung von SASE können Unternehmen innovative Geschäftsmodelle unterstützen und schnell auf Marktentwicklungen reagieren. Die Fähigkeit, Netzwerkdienste agil zu erweitern und anzupassen, ist entscheidend für Unternehmen, die sich in einem Prozess der schnellen digitalen Transformation und Markteinführung befinden. SASE unterstützt nicht nur bei der Bewältigung von IT-Herausforderungen im Rahmen von M&A-Transaktionen, sondern trägt auch maßgeblich zur Steigerung der Wettbewerbsfähigkeit und Innovationskraft des Unternehmens bei.

5. Zusammenfassung und Ausblick

Die Rolle von SASE in der Unternehmens-IT wird in den kommenden Jahren weiter an Bedeutung gewinnen. Unternehmen, die SASE-Technologien einführen, werden besser in der Lage sein, den Herausforderungen einer zunehmend digitalen und vernetzten Welt zu begegnen. Die Integration von SASE in die Unternehmensstrategie wird ein Schlüsselfaktor für den Erfolg im digitalen Zeitalter sein und stellt einen wichtigen Schritt in der Entwicklung moderner Unternehmensnetzwerke dar.

SASE spiegelt einen Paradigmenwechsel in der Art und Weise wider, wie Unternehmen an Netzwerksicherheit und -management herangehen. In einer Welt, in der Geschwindigkeit, Flexibilität und Sicherheit von entscheidender Bedeutung sind, gibt SASE den Unternehmen die Werkzeuge an die Hand, die sie benötigen, um in einem sich schnell verändernden Marktumfeld erfolgreich zu sein und zu bleiben.

In der heutigen digitalen Welt ist es entscheidend, dass Unternehmen Ihre IT-Systeme sicher und geschützt halten. Vorausschauende Maßnahmen gegen Cyber-Angriffe zu ergreifen ist deswegen unerlässlich.... Mehr lesen ›

Cybersecurity-Schwachstellen entdecken: Penetration Tests und Prävention In der heutigen digitalen Welt ist es entscheidend, dass Unternehmen Ihre IT-Systeme sicher und geschützt halten. Vorausschauende Maßnahmen gegen Cyber-Angriffe zu ergreifen ist deswegen unerlässlich. Ein wichtiger erster Schritt in Richtung verbesserte IT-Security ist, die Schwachstellen des eigenen Systems kennenzulernen. Dafür ist die regelmäßige Durchführung von Penetrationstests ein besonders effektiver Ansatz.

Ein Penetrationstest, auf Englisch „Penetration Test“, ist ein wichtiges Instrument in der IT-Sicherheitsarchitektur jedes Unternehmens. Um das auch „Pentest“ genannte Verfahren optimal in Ihrem Unternehmen einzusetzen ist es jedoch wichtig zu verstehen, was ein Penetrationstest ist, wie er durchgeführt wird und warum er für Ihr Unternehmen von entscheidender Bedeutung ist. Schauen wir uns also die Grundlagen an und etablieren ein nachhaltiges Verständnis für diesen Teilaspekt, der Ihre IT-Sicherheit optimiert.

Was ist ein Penetration Test?

Ein Penetrationstest ist ein geplanter und simulierter Angriffsversuch auf IT-Systeme, der von einem erfahrenen Ethical Hacker oder Sicherheitsanalysten durchgeführt wird. Das Ziel dieses Tests besteht darin, Schwachstellen in der IT-Sicherheitsinfrastruktur des eigenen Unternehmens zu finden, bevor echte Angreifer Schaden verursachen können. Der Test simuliert die Taktiken und Techniken, die tatsächliche Cyberkriminelle verwenden würden, um unerlaubten Zugriff auf Systeme, Daten oder Netzwerke zu erlangen.

Schauen wir uns die einzelnen Schritte an, welche in einem Penetrationstest durchlaufen werden.

1. Informationsbeschaffung: Der Tester sammelt Informationen über das Ziel, wie zum Beispiel IP-Adressen, Netzwerkstrukturen, Anwendungen und Benutzer.

2. Scannen und Identifizieren: Der Tester verwendet verschiedene Tools und Techniken, um offene Ports, Dienste und Schwachstellen zu identifizieren.

3. Exploitation: Hier versucht der Tester, die identifizierten Schwachstellen auszunutzen, um Zugriff auf das System zu erlangen. Dies kann den Missbrauch von Softwarefehlern oder das Umgehen von Sicherheitsmaßnahmen beinhalten.

4. Berichterstattung: Der Tester erstellt einen umfassenden Bericht, der die Schwachstellen, deren Auswirkungen und Empfehlungen zur Behebung enthält.

Dieses Vorgehen verspricht Anwendern einen besonders hohen Sicherheitsstandard, jedoch reicht das einmalige Durchführen nicht für ein dauerhaftes Aufrechterhalten Ihrer IT-Security aus.

Penetrationstests werden deswegen meist jährlich oder halbjährlich durchgeführt, um sicherzustellen, dass IT-Systeme immer auf dem neuesten Stand sind und Anwendern die bestmögliche Sicherheit gewährleisten. Eine regelmäßige Durchführung von Pentests erhöht außerdem auch die Wahrscheinlichkeit, potenzielle Schwachstellen zu entdecken und beheben zu können, bevor sie ausgenutzt werden können.

Vorsicht zahlt sich aus: Diese Präventionsmaßnahmen sind sinnvoll

Auch wenn es sich auf den ersten Blick eventuell so anhört: Penetrationstests sind nicht nur für größere Unternehmen unverzichtbar, sondern auch für kleinere und mittelständische Unternehmen ein wirksames und wichtiges Tool. Da Cyberkriminelle oft nach leichteren Zielen suchen, sind gerade mittelständische Unternehmen besonders gefährdet, da in ihnen oftmals ein leichtes Opfer gesehen wird.

Cyberangriffe haben nicht selten verheerende Auswirkungen. Daten werden gestohlen, Netzwerke müssen abgeschaltet werden, finanzielle Verluste lassen sich nicht verhindern und der Ruf des Unternehmens leidet nachhaltig. Einmal in das IT-System eingedrungen, können Hacker und Malware erheblichen Schaden anrichten, welcher oft irreparabel ist.

Daher ist es umso wichtiger, sich proaktiv zu wappnen und präventive Maßnahmen zu ergreifen. An diesen Punkten können Sie gezielt ansetzen:

Back-Up-Recovery und Datensicherung: Das regelmäßige Erstellen von Backups und die Implementierung eines soliden Wiederherstellungsplans sind entscheidend, um Datenverluste durch Ransomware-Angriffe, Hardwareausfälle oder menschliche Fehler zu verhindern. Sowohl persönliche Benutzer als auch Unternehmen sollten sicherstellen, dass wichtige Daten an sicheren Orten gespeichert sind und leicht wiederhergestellt werden können.

Mitarbeiterschulungen: Die menschliche Komponente ist oft die schwächste Stelle in der Cybersicherheit. Deshalb ist die Schulung und Sensibilisierung der Mitarbeiter ein essenzieller Teil einer jeden Sicherheitsstrategie. Was sind Phishing-Angriffe? Wie sieht ein sicheres Passwort aus? Und wie erkenne ich verdächtige Aktivitäten? Über all das und viel mehr müssen Ihre Mitarbeiter Bescheid wissen.

Patch Management: Die Aktualisierung von Betriebssystemen, Anwendungen und Software ist ein wichtiger Bestandteil der Cybersicherheit. Softwareanbieter veröffentlichen regelmäßig Patches und Updates, um Sicherheitslücken zu schließen. Unternehmen und Benutzer sollten sicherstellen, dass sie diese Updates zeitnah einspielen, um bekannte Schwachstellen zu beheben und sich vor Angriffen zu schützen.

Berechtigungsmanagement: Die Vergabe von Zugriffsrechten sollte restriktiv gehandhabt werden. Jeder Benutzer oder jede Anwendung sollte nur auf diejenigen Ressourcen zugreifen können, die für die Ausführung ihrer Aufgaben erforderlich sind. Das Prinzip des geringsten Privilegs, auch Zero Trust genannt, minimiert das Risiko von Datenlecks oder unbefugtem Zugriff.

Netzwerksegmentierung: Die Segmentierung von Netzwerken ist eine weitere wichtige Sicherheitsmaßnahme. Hierbei werden Netzwerke in Teilnetze unterteilt, um die Ausbreitung von Angriffen zu begrenzen. Selbst wenn ein Angreifer Zugriff auf ein Netzwerksegment erhält, ist es dann eine neue Aufgabe, in einen weiteren Bereich vorzudringen.

Cyberversicherungen: Cyberversicherungen sind in den letzten Jahren immer beliebter geworden. Diese Versicherungen bieten Schutz bei finanziellen Verlusten im Rahmen eines Cyberangriffs. Sie können die Kosten für die Wiederherstellung von Daten, rechtliche Schritte und den Verlust von Einnahmen abdecken und können je nach Unternehmen und Anwender sinnvoll sein.

Vorsichtsmaßnahmen sind also essenziell und mittlerweile auch in geltenden Normen und Vorschriften wie dem IT-Sicherheitsgesetz und bald auch dem NIS2 verankert. Lesen sie hier wie Sie NIST CSF mit Cato’s SASE Security umsetzen.

Ihre sichere Netzwerk-Infrastruktur mit SASE Security

Die Vielzahl von Bedrohungen durch Hackerangriffe erfordert proaktive Vorkehrungen, damit Ihr Unternehmen geschützt ist. Ein regelmäßiges Durchführen von Penetration Tests kann ein Unternehmen vor erheblichen Schäden durch Cyberangriffe schützen. Eine Kombination der oben aufgelisteten Maßnahmen in Verbindung mit den fortschrittlichen Cybersicherheitslösungen von Cato Networks schafft eine robuste Verteidigungslinie gegen die ständig wachsende Bedrohungslandschaft. Mit Cato Networks bauen Organisationen eine sichere und hochleistungsfähige Netzwerk- und Sicherheitsinfrastruktur auf. Wir stehen Ihnen dabei gerne für eine Demo oder mit einem Beratungsgespräch zur Verfügung.

Sicherheitsanalysten brauchen bessere Tools Sicherheitsanalysten sind weiterhin mit einer sich ständig weiterentwickelnden Bedrohungslandschaft konfrontiert, und ihre traditionellen Ansätze erweisen sich als recht begrenzt. ... Mehr lesen ›

Cato XDR: Ein SASE-basierter Ansatz zur Erkennung und Reaktion auf Bedrohungen Sicherheitsanalysten brauchen bessere Tools

Sicherheitsanalysten sind weiterhin mit einer sich ständig weiterentwickelnden Bedrohungslandschaft konfrontiert, und ihre traditionellen Ansätze erweisen sich als recht begrenzt. Sie werden weiterhin mit Sicherheitswarnungen überschwemmt und ihre SIEMs können häufig nicht alle relevanten Daten richtig korrelieren, wodurch sie Cyber-Bedrohungen stärker ausgesetzt sind. Diese Analysten benötigen eine effektivere Methode, um Bedrohungen schneller zu verstehen und Sicherheitsrisiken in ihrer Umgebung zu reduzieren.

Extended Detection and Response (XDR) wurde eingeführt, um Sicherheitsabläufe zu verbessern und diese Risiken zu beseitigen. XDR ist eine umfassende Cybersicherheitslösung, die über herkömmliche Sicherheitstools hinausgeht. Sie wurde entwickelt, um einen ganzheitlicheren Ansatz zur Erkennung und Reaktion auf Bedrohungen über verschiedene IT-Umgebungen hinweg zu bieten. Standard-XDR-Tools haben jedoch ein Problem mit der Datenqualität, da sie zur Verarbeitung von Bedrohungsdaten in eine Struktur normalisiert werden müssen, die das XDR versteht. Dies führt häufig zu unvollständigen oder reduzierten Daten, und diese Inkonsistenz erschwert die Erkennung von Bedrohungen.

SASE-basiertes XDR

Cato Networks erkannte, dass XDR weiterentwickelt werden musste. Die Datenqualitätseinschränkungen aktueller XDR-Lösungen musste überwunden werden, um sauberere Daten für eine genauere Bedrohungserkennung zu erzeugen. Um dies zu erreichen, musste die Art und Weise, wie XDR Daten aufnimmt und verarbeitet, geändert werden - angefangen bei der Plattform. Diese nächste Weiterentwicklung von XDR würde in eine SASE-Plattform integriert werden, um so einen umfassenderen Ansatz für Sicherheitsvorgänge zu ermöglichen.

SASE-basiertes XDR ist ein völlig anderer Ansatz für Sicherheitsabläufe, der die Einschränkungen von Standard-XDR-Lösungen überwindet. Integrierte native Sensoren überwinden Datenqualitätsprobleme und erzeugen qualitativ hochwertige Daten, die keiner Integration oder Normalisierung bedürfen. Die von diesen Sensoren erfassten Daten werden in einem einzigen Data Lake gespeichert und ermöglichen es KI/ML-Algorithmen, auf diesen Daten zu trainieren, um hochwertige XDR-Vorfälle zu erstellen.

[boxlink link="https://www.catonetworks.com/resources/cato-networks-sase-threat-research-report/"] Cato Networks SASE Threat Research Report H2/2022 | Download the Report [/boxlink]

KI/ML in SASE-basiertem XDR

KI/Machine Learning (ML) spielt eine wichtige Rolle im SASE-basierten XDR, wobei fortschrittliche Algorithmen für mehr Genauigkeit in Korrelations- und Erkennungs-Engines sorgen. Fortgeschrittene ML-Modelle trainieren auf Petabytes an Daten und Billionen von Ereignissen aus einem einzigen Data Lake. Die über die nativen Sensoren eingegebenen Daten erfordern keine Integration oder Normalisierung und keine Datenreduktion. Die KI/ML wird anhand dieser Rohdaten trainiert, um Versäumnisse bei der Erkennung und Fehlalarme zu eliminieren, was zu qualitativ hochwertigen Threat Incidents führt.

SASE-basierte XDR-Threat Incidents

SASE-basiertes XDR erkennt verschiedene Arten von Cyber-Bedrohungen und reagiert darauf. Jede Bedrohung in der Verwaltungskonsole wird als Vorfall betrachtet, der eine Darstellung einer Bedrohung von ihrer Entstehung bis zu ihrer endgültigen Lösung darstellt. Diese Vorfälle werden im Dashboard angezeigt und bieten Sicherheitsanalysten eine Roadmap zum Verständnis der erkannten Bedrohungen. SASE-basiertes XDR generiert drei Arten von Vorfällen:

Threat Prevention – Korreliert Blockereignissignale, die von Präventions-Engines wie IPS generiert wurden.

Threat Hunting – Erkennt schwer fassbare Bedrohungen, die keine Signaturen haben, indem verschiedene Netzwerksignale mithilfe von ML und erweiterter Heuristik korreliert werden.

Erkennung von Anomalien – Erkennt ungewöhnliche verdächtige Nutzungsmuster im Laufe der Zeit mithilfe fortschrittlicher statistischer Modelle und UEBA (User and Entity Behavior Analytics).

Threat Intelligence für SASE-basiertes XDR

SASE-basiertes XDR enthält ein Reputations-Bewertungssystem zur Eliminierung von Fehlalarmen. Dieses System nutzt maschinelles Lernen und KI, um leicht verfügbare Netzwerk- und Sicherheitsinformationen zu korrelieren und erfasst Millionen von IoCs aus über 250 Quellen für Bedrohungsinformationen. Es bewertet sie mithilfe von Echtzeit-Netzwerkinformationen, die von ML-Modellen gesammelt werden.

Die Anreicherung von Bedrohungsinformationen stärkt das SASE-basierte XDR, indem es die Qualität der von der XDR-Engine verarbeiteten Daten erhöht und so die Genauigkeit der XDR-Vorfälle verbessert. Sicherheitsteams sind jetzt besser gerüstet, um ihre Vorfälle zu untersuchen und Cyber-Bedrohungen in ihrer Umgebung zu beheben.

Cato XDR: Der Game-Changer

Cato XDR ist die branchenweit erste SASE-basierte XDR-Lösung, die Sicherheitsteams entlastet und einen 360-Grad-Ansatz für Sicherheitsabläufe ermöglicht. Es nutzt fortschrittliche KI/ML-Algorithmen für eine höhere Genauigkeit der Korrelations- und Erkennungs-Engines von XDR bei der Erstellung von XDR-Storys. Darüber hinaus nutzt es eine Reputations-Bewertungsengine für Bedrohungsinformationen, um Bedrohungsquellen zu bewerten und Fehlalarme zu identifizieren und zu beseitigen.

Cato XDR überwindet auch das Datenqualitätsproblem von Standard-XDR-Lösungen. Der Schlüssel dazu sind native Sensoren, die in die SASE-Plattform integriert sind. Diese hochwertigen Sensoren erzeugen hochwertige Metadaten, die keiner Integration oder Normalisierung bedürfen. Diese Metadaten werden in unseren riesigen Data Lake eingepflegt, und Algorithmen für maschinelles Lernen trainieren darauf, um die Bedrohungslandschaft abzubilden.

Cato XDR ist ein echter Game-Changer, der einen saubereren Weg zu effizienteren Sicherheitsabläufen darstellt. Dank der in die Plattform integrierten XDR- und Sicherheitsfunktionen sind die Ergebnisse eine sauberere und genauere Erkennung, was zu einer schnelleren und effizienteren Untersuchung und Behebung führt.

Weitere Informationen zu XDR finden Sie hier.

Vorfälle wie der Klau von Daten der Schweizer Bundesregierung machen deutlich: Heutzutage gelten Daten als das „neue Gold“ oder das „neue Erdöl“ und wecken unerwünschte... Mehr lesen ›

Title: Wie Cato Networks Data Loss Prevention (DLP) die Datensicherheit neu definiert Vorfälle wie der Klau von Daten der Schweizer Bundesregierung machen deutlich: Heutzutage gelten Daten als das „neue Gold“ oder das „neue Erdöl“ und wecken unerwünschte Begehrlichkeiten. Daher ist die Annahme naheliegend, dass der Schutz dieser wertvollen Ressource entscheidend für den Erfolg und die Sicherheit Ihres Unternehmens ist. Cato Networks‘ Ansatz von Data Loss Prevention bietet nicht nur Schutz vor Datenverlusten durch umfassende Überwachung und präzise Regelsetzung, sondern integriert sich dabei nahtlos in die Secure Access Service Edge (SASE)-Architektur, um ganzheitliche Sicherheit zu gewährleisten. Dieser Blogbeitrag beleuchtet, wie die innovativen Aspekte der Cato DLP-Lösung Sie dabei unterstützen, sensible Informationen zu schützen und gleichzeitig Compliance-Anforderungen einzuhalten.

Die wachsende Bedeutung von Daten im Unternehmenskontext

In der digitalisierten Wirtschaftslandschaft sind Daten zu einem der wichtigsten Vermögenswerte eines Unternehmens geworden. Von der Produktentwicklung über die Analyse des Kundenverhaltens bis hin zur Optimierung der Betriebsabläufe – Daten ermöglichen es Unternehmen, Wettbewerbsvorteile zu erzielen, Innovationen voranzutreiben und personalisierte Kundenerfahrungen zu bieten. Die exponentielle Zunahme des Datenvolumens, getrieben durch Technologien wie das Internet der Dinge (IoT), soziale Medien und mobile Anwendungen, hat jedoch auch neue Herausforderungen in Bezug auf Datensicherheit und Datenschutz mit sich gebracht. Denn wenn Daten Wert generieren können, kann der Verlust oder Missbrauch von Daten ebenso massive Verluste an Vertrauen und Wirtschaftskraft mit sich bringen.

Die Herausforderung des Datenverlusts

Was verstehen wir unter sensiblen Daten: von personenbezogenen Daten bis hin zu geistigem Eigentum

Sensible Daten umfassen ein breites Spektrum an Informationen, die für ein Unternehmen von Bedeutung sind. Dazu gehören personenbezogene Daten, die durch Datenschutzgesetze wie die Europäische Datenschutz-Grundverordnung (DSGVO) geschützt sind, aber auch Finanzinformationen, Kundendaten, Geschäftsgeheimnisse und geistiges Eigentum. Der Verlust oder Missbrauch dieser Daten kann zu finanziellen Verlusten, Reputationsschäden und rechtlichen Konsequenzen führen.

Die Rolle von DLP in der modernen Datenlandschaft

Data Loss Prevention (DLP) Technologien spielen deswegen eine entscheidende Rolle beim Schutz sensibler Daten in einer digitalen Welt. DLP-Lösungen identifizieren, überwachen und schützen Daten im Ruhe- und im Übertragungszustand sowie während der Nutzung. Sie ermöglichen es Unternehmen, Richtlinien für den Umgang mit Daten festzulegen, um Datenverluste zu vermeiden und die Einhaltung von Datenschutzbestimmungen zu gewährleisten.

Cato DLP: Eine Lösung mit umfassenden Funktionalitäten

Cato DLP bietet einen durchdachten Ansatz zur Verhinderung von Datenverlusten, der es Unternehmen ermöglicht, sensible Daten in verschiedenen Umgebungen konsistent zu schützen. Mit einem Katalog von über 350 vordefinierten Datentypen erleichtert es die sofortige Implementierung und präzise Klassifizierung sensibler Informationen. Die Unterstützung von Sensitivity Labels und die Möglichkeit, benutzerdefinierte Datentypen zu erstellen und zu validieren, optimieren den Schutz und reduzieren Fehlalarme. Cato DLP umfasst sowohl Inline- als auch Out-of-Band-Schutzmaßnahmen und bietet ein zentrales Dashboard für ein effizientes Datenschutzmanagement.

Cato DLP ermöglicht eine globale, konsistente Durchsetzung von Sicherheitsrichtlinien und bietet skalierbaren Schutz, der Multi-Gig-Verkehrsströme handhaben kann. Das autonome Lebenszyklusmanagement der SASE-Cloud-Plattform gewährleistet eine hohe Verfügbarkeit und geringe Latenz. Eine zentrale Oberfläche vereinfacht die Verwaltung von Sicherheits- und Netzwerkfunktionen, was die Integration neuer Funktionen erleichtert.

Erfahren Sie mehr über die einzigartigen Funktionen unserer DLP-Lösung und wie sie Ihrem Unternehmen helfen kann, sensible Daten effektiver zu schützen.

Integration in die SASE-Architektur für verbesserte Sicherheit

Die Integration von Cato DLP in die SASE-Architektur bietet erhebliche Sicherheitsvorteile, einschließlich konsistenter Richtliniendurchsetzung und skalierbarem Schutz. Durch den Einsatz einer Cloud-nativen SASE-Plattform profitieren Unternehmen von globaler Verteilung, massiver Skalierbarkeit und erweiterter Ausfallsicherheit. Dieses Modell unterstützt ein autonomes Lebenszyklusmanagement und eine geringe Latenz für die Sicherheitsverarbeitung, wodurch die Sicherheit optimiert wird. Die zentrale Verwaltungsschnittstelle erleichtert die konsistente Verwaltung aller Sicherheits- und Netzwerkfunktionen.

Innovative Merkmale der Cato DLP-Lösung

Anpassungsfähige Regelsetzung und maschinelles Lernen

Cato DLP nutzt fortschrittliche Technologien wie maschinelles Lernen, um Muster im Datenverkehr zu erkennen und adaptiv Regeln anzupassen. Dies ermöglicht eine präzisere Erkennung sensibler Daten und minimiert das Risiko von Falschpositiven, was eine effizientere Überwachung und Durchsetzung von Sicherheitsrichtlinien ermöglicht.

Unterstützung von über 350 Datentypen und Dateiformaten

Mit der Unterstützung von über 350 Datentypen und Dateiformaten bietet Cato DLP einen umfassenden Schutz für eine Vielzahl von sensiblen Informationen. Dies gewährleistet, dass Unternehmen in der Lage sind, ihre Datenbestände effektiv zu schützen, unabhängig von deren Format oder Speicherort.

Implementierung von Cato DLP

Bei der Implementierung und Konfiguration von Cato DLP sind mehrere Schritte erforderlich, darunter die Definition von Datenklassifikationen und Sicherheitsrichtlinien, die Konfiguration der DLP-Module innerhalb der SASE-Plattform und die Einstellung von Überwachungs- und Kontrollmechanismen. Es folgt die Anpassung der Regeln an die spezifischen Bedürfnisse des Unternehmens und die Integration in die bestehende IT-Infrastruktur. Dieser Prozess ist entscheidend für die effektive Umsetzung der DLP-Strategie und gewährleistet, dass die Schutzmaßnahmen nahtlos mit den Unternehmensrichtlinien und der IT-Umgebung übereinstimmen.

Verwaltung und Überwachung

Die Verwaltung und Überwachung durch Administratoren ist ein kritischer Aspekt der Cato DLP-Implementierung. Diese unterstützt Administratoren bei ihrer Aufgabe, die DLP-Richtlinien kontinuierlich zu überprüfen und anzupassen und auf Veränderungen in der Datenlandschaft des Unternehmens oder in den regulatorischen Anforderungen zu reagieren. Sie nutzen das Dashboard von Cato Networks, um Aktivitäten zu überwachen, Berichte zu generieren und Alarme zu konfigurieren, die auf potenzielle Datenverlustereignisse hinweisen. Diese Proaktivität ermöglicht es, schnell auf Vorfälle zu reagieren und potenzielle Datenverluste zu minimieren.

Die Bedeutung einer robusten DLP-Strategie

In der datengetriebenen Geschäftswelt ist eine robuste Strategie zur Verhinderung von Datenverlusten unerlässlich. Die Einhaltung von Datenschutzbestimmungen stärkt das Vertrauen ihrer Kunden und Partner und vermeidet rechtliche und finanzielle Risiken. Cato Networks bietet mit seiner DLP-Lösung einen umfassenden Ansatz, der Unternehmen dabei unterstützt, diese Ziele zu erreichen.

Die Zukunft der Datensicherheit mit Cato Networks

Unser Anspruch bei CATO Networks ist, stets führend bei Innovationen im Bereich der Datensicherheit zu sein. Das erreichen wir durch die kontinuierliche Weiterentwicklung unserer Data Loss Prevention-Lösung und der zugrunde liegenden SASE. Mit der zunehmenden Verbreitung von Cloud-Technologien, mobilen Arbeitsplätzen und IoT-Geräten wird die Fähigkeit, Daten sicher und effizient zu schützen, immer wichtiger. Durch die Kombination von fortschrittlicher Technologie, fundiertem Fachwissen und einem starken Fokus auf den Erfolg unserer Kunden setzen wir neue Standards für die Datensicherheit im digitalen Zeitalter.

Bereiten Sie Ihr Unternehmen auf die Zukunft vor und erfahren Sie, wie unsere DLP-Lösung Ihre Daten schützen kann.

Die Expansion in den asiatisch-pazifischen Raum und insbesondere nach China ist für viele globale Unternehmen Realität – doch sind die Herausforderungen in Bezug auf zuverlässige... Mehr lesen ›

Wie Sie ein zuverlässiges, leistungsstarkes Netzwerk für Standorte in China bereitstellen Die Expansion in den asiatisch-pazifischen Raum und insbesondere nach China ist für viele globale Unternehmen Realität – doch sind die Herausforderungen in Bezug auf zuverlässige und leistungsstarke Netzwerkkonnektivität in dieser Region nicht zu unterschätzen. Anhand von Kundenbeispielen untersuchen wir, wie Cato Networks bei drei essenziellen Anliegen hilft: Der WAN-Bereitstellung in Asien-Pazifik und China, hochverfügbarer und selbstheilender Architektur und dem Übergangsprozess von MPLS zu Cato SD-WAN.

Cato Networks bietet dazu innovative Lösungen, die sowohl die Komplexität der chinesischen Internetregulierung als auch die Herausforderungen der internationalen Netzwerkkonnektivität meistern.

Die einzigartige Landschaft der chinesischen Internetregulierungen

Die „Große Firewall von China“ stellt eine erhebliche Barriere für die globale Konnektivität dar, indem sie den Zugang zu vielen internationalen Websites einschränkt und die Internetnutzung streng reguliert. Unternehmen müssen diese regulatorischen Herausforderungen berücksichtigen, um eine effektive Konnektivität zu gewährleisten.

Neben den regulatorischen Besonderheiten kämpfen Unternehmen auch mit infrastrukturellen Problemen der Last Mile und hohen Latenzzeiten bei internationalen Verbindungen, die die Leistung beeinträchtigen und die Produktivität hemmen, dies wird durch das Filtern der Great Chinese Firewall zusätzlich verstärkt.

ADB SAFEGATE optimiert Konnektivität in China und den Zugang zu SAP S/4HANA

ADB SAFEGATE, ein führender Anbieter von integrierten Lösungen für Flughäfen, Fluggesellschaften und Flugsicherungsdienstleistern, stand vor der Herausforderung, seine Netzwerke nach einer Firmenfusion zu integrieren und den Zugang zu ERP- und anderen wichtigen Geschäftsanwendungen zu ermöglichen, die in die Cloud migriert wurden. MPLS oder auch SD-WAN allein konnten die Anforderungen von ADB SAFEGATE nicht erfüllen. Dagegen bot Catos globales Backbone eine nahtlose Lösung, die die Dimensionen Sicherheit, Mobilität und Konnektivität adressierte.

Die Anbindung an China, wo das Unternehmen mit teuren Verbindungen und begrenzter Bandbreite kämpfte, wurde deutlich verbessert und führte zu einer Erhöhung der Zufriedenheit und Produktivität der Mitarbeiter. Frustration und nicht genehmigte lokale Lösungen mit separaten öffentlichen Internetverbindungen und Schattennetzwerken gehören der Vergangenheit an. Hier können Sie die ganze Case Study lesen.

Transformation des globalen Unternehmensnetzwerks bei Vitesco Technologies

Vitesco Technologies, ein führendes Unternehmen in intelligenten und elektrifizierten Antriebssystemen für nachhaltige Mobilität, stand vor der Herausforderung, eine neue Netzwerk- und Sicherheitsarchitektur zu etablieren, die seine globalen Standorte und die Anforderungen von 20.000 Remote-Nutzern unterstützt. Die Unterstützung von Benutzern und Standorten in China war eines der kritischsten Themen, mit denen die IT-Leitung konfrontiert war. So sollte der Office 365-Datenverkehr aus China herauskommen, ohne gegen Gesetze zu verstoßen.

Die Lösung fand das Unternehmen in der Cato SASE Cloud und deren einheitliche Verwaltungsplattform für WAN, Internet und Remote-Zugriff. Mit Catos Hilfe konnte Vitesco neue Standorte in Minuten einrichten und eine flexible, skalierbare Infrastruktur aufbauen, die spezielle Anwendungen unterstützt und den Datenverkehr sicher steuert. Cato half zudem dabei, den Datenverkehr über einen PoP in Hongkong bis hin zum entsprechenden Microsoft Tenant zu steuern, sodass Office 365 nun in China genauso gut wie an jedem anderen Standort funktioniert.

Durch die schrittweise Implementierung und die einfache Integration in bestehende Systeme gelang es Vitesco, seine globalen Netzwerkanforderungen effizient zu erfüllen und eine hohe Verfügbarkeit sowie Konsistenz über alle Standorte hinweg zu gewährleisten.

Catos innovative Lösung

Cato Networks' weltweit verteiltes Netzwerk von Points of Presence (PoPs) ist ein Kernstück der hochverfügbaren und selbstheilenden Architektur. Mit mehr als 80 PoPs weltweit, einschließlich wichtiger Standorte in den USA, Europa, Asien und China, bietet Cato eine unübertroffene Reichweite. Diese PoPs sind über mehrere Tier-1-Carrier miteinander verbunden, unterstützt von klaren Service Level Agreements (SLAs) für die Verfügbarkeit in Höhe von 99.999%, was eine minimale Latenz, signifikant reduzierte Paketverluste und vorhersehbare Konnektivität garantiert.

Catos proprietäre Software überwacht kontinuierlich die Qualität aller Inter-PoP-Verbindungen, um die optimale Route zwischen Standorten zu bestimmen. Kunden profitieren somit von einer sicheren und zuverlässigen Verbindung, die die Unberechenbarkeit globaler Internetrouten umgeht und Latenzspitzen, die die Produktivität der Endnutzer beeinträchtigen könnten, vermeidet. Zusätzlich bietet Cato integrierte, Cloud-native Netzwerksicherheit, die es ermöglicht, zentrale Sicherheitsrichtlinien auf WAN- und Internetverkehr anzuwenden, ohne dass Sicherheitsgeräte in Niederlassungen erforderlich sind.

Gewährleistung kontinuierlicher Konnektivität

Die Selbstheilungsmechanismen und die Hochverfügbarkeitsarchitektur von Cato sind speziell darauf ausgelegt, eine kontinuierliche und optimierte Konnektivität zu gewährleisten, selbst in herausfordernden Netzwerkumgebungen wie China. Durch die Verwendung privater und verschlüsselter Verbindungen über einen von der Regierung genehmigten Anbieter zu Catos PoP in Hongkong ermöglicht Cato SASE Cloud Kundenverkehr, der China verlässt, konsistente, niedrige Latenzzeiten und nahe-null Paketverlust zu genießen.

Dies ist besonders kritisch, da der globale Internet-basierte Datenverkehr aus China hohen Paketverlust und hohe Latenzzeiten aufweist. Catos Ansatz ermöglicht es, diese Herausforderungen effektiv zu umgehen und eine nahtlose globale Netzwerkleistung zu sichern, die speziell auf die Anforderungen von Unternehmen in China zugeschnitten ist.

Der Übergang von MPLS zu Catos fortgeschrittenem Netzwerk

Cato Networks ermöglicht einen nahtlosen Übergang von traditionellen MPLS-Netzwerken zu einer fortschrittlichen SASE Cloud-Infrastruktur. Dieser Übergang unterstützt Unternehmen dabei, eine allmähliche Erweiterung und letztendliche Ablösung von MPLS durchzuführen, indem gleichzeitig ein umfassender Sicherheitsstack und Optimierungen für den mobilen Zugang integriert werden.

Durch die Migration zu Cato können Unternehmen von MPLS zu SD-WAN wechseln, die globale Konnektivität zu On-Premise- und Cloud-Anwendungen optimieren, sicheren Internetzugang überall ermöglichen und Cloud-Datenzentren sowie mobile Benutzer nahtlos in das Netzwerk integrieren. Dies führt zu einer vollständigen WAN-Transformation, die durch den globalen Cloud-nativen Service angeboten wird.

Integration von Sicherheit und Optimierung des mobilen Zugangs

Cato vereinfacht die Integration von Sicherheit und die Optimierung des mobilen Zugangs durch eine umfassende, auf der SASE-Plattform basierende Lösung. Diese Konvergenz von SD-WAN und Netzwerksicherheit in einem globalen, Cloud-nativen Service optimiert und sichert den Anwendungszugriff für alle Benutzer und Standorte. Kunden profitieren von vereinfachtem Management, verbesserter Leistung und Sicherheit sowie Kosteneinsparungen, indem verteilte Firewalls eliminiert und die Komplexität der IT in entfernten Büros reduziert werden.

Speziell für China verbessert Cato die mobile Zugangsoptimierung und ermöglicht eine effiziente Nutzung von Cloud-Anwendungen wie Office 365, indem Verkehr über optimierte Routen geleitet wird, was entscheidend für die Aufrechterhaltung hoher Produktivitäts- und Leistungsniveaus in einem global vernetzten Geschäftsumfeld ist.

Der Weg für Unternehmen in China – mit Cato Networks

Eine solide Netzwerkinfrastruktur bildet das Rückgrat einer jeden international agierenden Unternehmung, insbesondere in Märkten wie China, wo die digitale Landschaft ihre eigenen einzigartigen Herausforderungen birgt. Die „Große Firewall“ und die strenge Internetregulierung verlangen nach einer Netzwerklösung, die nicht nur effizient, sondern vor allem regelkonform ist.

Hier zeigt sich die Stärke von Cato SASE. Die SASE-Plattform bietet nicht nur eine verbesserte und sichere Vernetzung für Unternehmen in China, sondern auch die Gewissheit, dass man sich auf eine Plattform verlässt, die mit den lokalen Anforderungen im Einklang steht. Die kontinuierliche Entwicklung und Anpassung der Lösungen von Cato an die sich wandelnden Bedürfnisse und regulatorischen Anforderungen in China stellt sicher, dass Ihr Unternehmen auch in diesem komplexen Umfeld erfolgreich sein kann.

In diesem Blog beleuchten wir die bemerkenswerte Positionierung von Cato in führenden Branchenberichten – von der Anerkennung im Forrester Wave™ für Zero Trust Edge und... Mehr lesen ›

Branchenexperten: Cato Vorreiter der SASE-Innovation In diesem Blog beleuchten wir die bemerkenswerte Positionierung von Cato in führenden Branchenberichten - von der Anerkennung im Forrester Wave™ für Zero Trust Edge und SASE über die Einstufung als Challenger im Gartner Magic Quadrant für Single-Vendor SASE bis hin zu den Führungsrollen in den Berichten von GigaOm, Frost Radar und Omdia. Diese Bewertungen spiegeln den innovativen Ansatz und die führende Rolle von Cato in der sich schnell entwickelnden Welt der Netzwerksicherheit wider. Wir betrachten detailliert, wie Cato in verschiedenen Aspekten von SASE und SD-WAN als herausragender Anbieter hervorgehoben wird.

Seit der Gründung vor acht Jahren hat Cato ein umfassendes Spektrum an Netzwerk- und Sicherheitsservices entwickelt und bietet diese als globalen, einheitlichen Cloud-Service an. Diese Innovationen haben die Netzwerk- und Sicherheitsinfrastruktur für Organisationen aller Größen vereinfacht, gestrafft und verbessert. Mit der Cato SASE Cloud können Organisationen aller Größen ihre Geschäftsabläufe effektiv sichern und optimieren.

Forrester: Anerkennung als Vorreiter in ZTE und SASE

Cato wurde in der Forrester Wave™: Zero Trust Edge Solutions, Q3 2023 als führender Anbieter und „Vorzeigekind" für Zero Trust Edge (ZTE) und Secure Access Service Edge (SASE) hervorgehoben. Diese Anerkennung markiert einen bedeutenden Meilenstein in der Entwicklung von Cato.

Forrester betont Catos SASE-DNA, die Netzwerk und Sicherheit als vereinheitlichten Dienst anbietet. Die Cato SASE-Lösungen sind an die individuellen Bedürfnisse der Kunden zugeschnitten und erhöhen maßgeblich den Wert der IT-Infrastruktur. Sie heben sich durch ihre konvergierten und Cloud-basierten Dienste von traditionellen Geräte- und Point-Solution-Architekturen ab. Cato entwickelt derzeit Integrationen für EDR-Anbieter wie CrowdStrike und Defender und ist bestrebt, sein Partner-Ökosystem für das Management von Drittanbietern zu erweitern.

Der schnelle und nahtlose Bereitstellungsprozess von Cato sorgt für ein elegantes und intuitives Benutzererlebnis. Besonders hervorgehoben wird das Engagement von Cato für seine Kunden. Early Adopter und Referenzkunden sind begeistert, insbesondere multinationale Unternehmen, Finanzinstitute und Firmen, die Sicherheitsfunktionen konsolidieren und MPLS ersetzen wollen, finden in Cato eine überzeugende Lösung.

Diese Anerkennung durch Forrester unterstreicht Catos Position als Vorreiter im SASE/ZTE-Markt. Unternehmen, die eine umfassende und zukunftssichere Lösung für ihre Netzwerk- und Sicherheitsbedürfnisse suchen, finden in Cato einen zuverlässigen und innovativen Partner.

Laden Sie hier The Forrester Wave™: Zero Trust Edge Solutions herunter.

Gartner: Exzellente Kundenerfahrung und -feedback

Cato, als Challenger im Gartner Magic Quadrant 2023 für Single-Vendor SASE eingestuft, zeigt signifikante Vorteile und Innovationskraft in der SASE-Landschaft. Die Cato SASE Cloud, als Kernangebot von Cato, erweist sich als eine leistungsstarke und vereinheitlichte SASE-Plattform, die eine breite Kundenbasis in Nordamerika, Europa und Asien anspricht. Die Plattform richtet sich gleichermaßen an große Unternehmen wie auch an kleine und mittelständische Betriebe (SMBs) und deckt alle Branchen ab.

Ein wesentlicher Vorteil der Cato SASE Cloud ist ihre Benutzerfreundlichkeit. Die Oberfläche ist einfach und intuitiv gestaltet, wodurch Kunden eine zentrale und effiziente Verwaltung aller Produktfunktionalitäten genießen. Diese Benutzerfreundlichkeit trägt wesentlich zu den hervorragenden Kundenbewertungen bei, die Cato in verschiedenen Quellen, einschließlich Gartner Peer Insights und Kundenanfragen, erhalten hat.

Als Pionier auf dem SASE-Markt hat Cato die Erwartungen der Kunden maßgeblich mitgestaltet und geprägt. Diese führende Rolle spiegelt sich in der fortlaufenden Innovation und Entwicklung von Cato wider. Der Schwerpunkt liegt dabei auf der Bereitstellung einer umfassenden und integrierten SASE-Lösung. Nur in wenigen Bereichen, wie der SaaS-Kontrolle und Datensicherheit, besteht weiteres Entwicklungspotenzial. In Zukunft will Cato sein Angebot weiter verbessern und plant Investitionen in angrenzende Sicherheitsfunktionen sowie die Erweiterung der Unterstützung für IoT und OT.

Die Einstufung als Challenger unterstreicht, dass Cato als ein ernstzunehmender Akteur im SASE-Markt angesehen wird. Mit einem Fokus auf einfache, intuitive Lösungen und starkem Engagement für Kundenzufriedenheit bleibt Cato ein attraktiver Partner für Unternehmen aller Größen, die fortschrittliche, zukunftsorientierte SASE-Lösungen suchen.

Lesen Sie mehr im vollständigen Gartner® Magic Quadrant™ for Single-vendor SASE.

Frost & Sullivan: Cato mit starker Eigendynamik

Cato hat eine herausragende Position im Bereich Secure Access Service Edge (SASE) erreicht, wie der Frost Radar Secure Access Service Edge, 2023 zeigt. Die SASE-Plattform von Cato, die auf einer globalen und Cloud-nativen Architektur basiert, stellt Dienste über eine konvergierte Plattform bereit, ohne dass lokale Hardwarekonfigurationen erforderlich sind. Kunden können die Cato SASE Cloud als co-managed, vollständig verwaltete oder selbstverwaltete Lösung nutzen. Unabhängig von der gewählten Option verwaltet Cato stets die zugrundeliegende gemeinsame Infrastruktur. Die Plattform wird über ein globales Netzwerk von miteinander verbundenen Points of Presence (PoPs) betrieben, die dank einem privaten globalen Backbone-Netzwerk für einen konsistenten und latenzarmen Pfad zwischen den Standorten und Nutzern sorgen. Um seine Kunden besser unterstützen zu können, erweitert Cato kontinuierlich die Anzahl der PoPs um 3 bis 4 pro Quartal.

Ein Schlüsselelement der SASE-Plattform von Cato ist der Cato Single Pass Cloud Engine (SPACE), der eine Single-Pass-Architektur nutzt, um Netzwerk- und Sicherheitsrichtlinien der Kunden zu analysieren und zu verarbeiten, wodurch leistungsstarke und latenzarme Dienste bereitgestellt werden. Cato hat seine Sicherheitsfähigkeiten durch die Einführung von CASB und DLP im Jahr 2022 und RBI im Jahr 2023 erweitert und plant, bis Ende 2023 XDR und eine Endpoint Protection Platform (EPP) in seine SASE-Plattform zu integrieren.