AIとクラウドが融合する時代における認証情報フィッシング対策

フィッシングは、認証情報を窃取し、企業環境への侵害を引き起こす手段として、今なお最も有効な攻撃手法の一つです。 高度化したメールセキュリティやブラウザ保護が普及する一方で、攻撃者はAIや自動化技術を駆使し、従来の防御を上回るスピードで攻撃手法を進化させていますVerizonの「2024年データ侵害調査報告書(DBIR)」によると、全侵害の68%は人為的要因に起因しており、その多くはフィッシングを起点として、わずか数秒のうちに発生しています。実際には、リンクをクリックするまでに21秒、認証情報を入力するまでに28秒しかかかっていません。 現在のフィッシングキャンペーンは、巧妙に偽装されたメールにとどまらず、偽のSaaSログインポータル、悪意あるファイル共有、さらにはAIによって生成された高度ななりすましなどへと広がり、クラウドプラットフォーム全体においてユーザーの信頼を巧みに悪用しています。 Cato Networksは、すべてのトラフィックフローをインラインで可視化・制御し、コンテキストを考慮した相関分析によってフィッシング活動を検知・封じ込める、統合型SASEプラットフォームを通じて、こうした進化し続ける脅威への対策を支援します。

フィッシングの新たな顔:欺瞞から自動化へ

従来のフィッシングは、ソーシャルエンジニアリングと人為的なミスに依存する攻撃手法でした。しかし現在では、攻撃者はAIによって生成されたコンテンツ、複製されたSaaSのログインポータル、さらには悪意ある自動化技術を活用し、欺瞞を大規模に展開しています。その結果、攻撃はこれまで以上に高速かつ巧妙で、見分けがつきにくいものになっています。

近年の多くのフィッシングキャンペーンでは、正規のクラウドインフラそのものが悪用されています。これは「Living off the Cloud」と呼ばれる手法で、Google Drive、SharePoint、Trelloといった信頼されたプラットフォーム上に悪意あるペイロードを配置するケースが確認されています。さらに、新たに登録されたドメイン(NRD)やTLS暗号化を用いて通信内容を隠蔽し、セキュリティによる検知を回避する手法も広く使われています。

Gartnerは、2027年までにAIエージェントの普及により、アカウントの露出を悪用するまでに要する時間が50%短縮されると予測しています。これは、自動化がもはや補助的な要素ではなく、認証情報の不正利用をマシンスピードで加速させる中核的な要因となっていることを示しています。

最近のCato CTRLによる調査では、攻撃者がAI系マーケティングプラットフォームを利用し、極めて精巧で本物と見分けがつかないMicrosoft 365のフィッシングポータルをホスティングしていたことが明らかになりました。これにより、警戒心の薄い企業ユーザーから認証情報が窃取されていました。この事例は、AIとソーシャルエンジニアリングが急速に融合している現状、そして従来型の防御策がその進化に追いつけていない現実を端的に示しています。

Threat Actors Abuse Simplified AI to Steal Microsoft 365 Credentials | Read the blogフィッシング検知がかつてないほど難しくなっている理由

高度なセキュリティ対策を講じている企業であっても、フィッシングを十分に早い段階で検知できずに苦戦するケースが増えています。その背景には、次の4つの課題があります。

- 新規登録ドメイン(NRD):攻撃インフラが常に切り替わるため、レピュテーションに基づくブロック手法は効果を発揮しにくくなっています。

- 暗号化トラフィック:TLSによる暗号化により、フィッシング用のフォームやペイロードが正規のHTTPSセッションの中に隠され、可視化や検査が困難になっています。

- SaaSの悪用:攻撃者は正規のクラウドサービスを悪用し、偽のログインページをホスティングすることで、ユーザーの警戒心を巧みに回避します。

- 分断された可視性:ポイントソリューションでは、メール、ネットワーク、IDといった複数のレイヤーを横断してイベントを相関分析することができません。

Gartnerは、2028年までに全体の25%の組織が、リモートアクセスやエンドポイントセキュリティを強化する目的でセキュア・エンタープライズ・ブラウザを採用すると予測しています。 Cato Networksは、リモートブラウザ分離(RBI)とZTNA(Cato Browser ExtensionまたはZTNAクライアント経由)を通じて、同じ根本的な課題にアプローチしています。これらの機能を組み合わせることで、ブラウザトラフィックに対するポリシー制御と検査を実施し、信頼できないサイトやAIによって生成されたサイト上での認証情報の送信を防止します。RBIでは、Webセッションを安全なクラウドベースのコンテナ内で実行することで、Gartnerが描く「安全なブラウジング」と「データ保護」の効果を実現します。しかも、新たなブラウザを導入・管理する必要はありません。

Catoの統合型アンチフィッシング・アーキテクチャ

Catoのフィッシング対策は、レイヤー化・相関分析・継続性を軸としたアプローチです。インライン検査、振る舞い分析、そして一元化された可視性を組み合わせることで、フィッシング攻撃のライフサイクル全体にわたる対策を実現します。

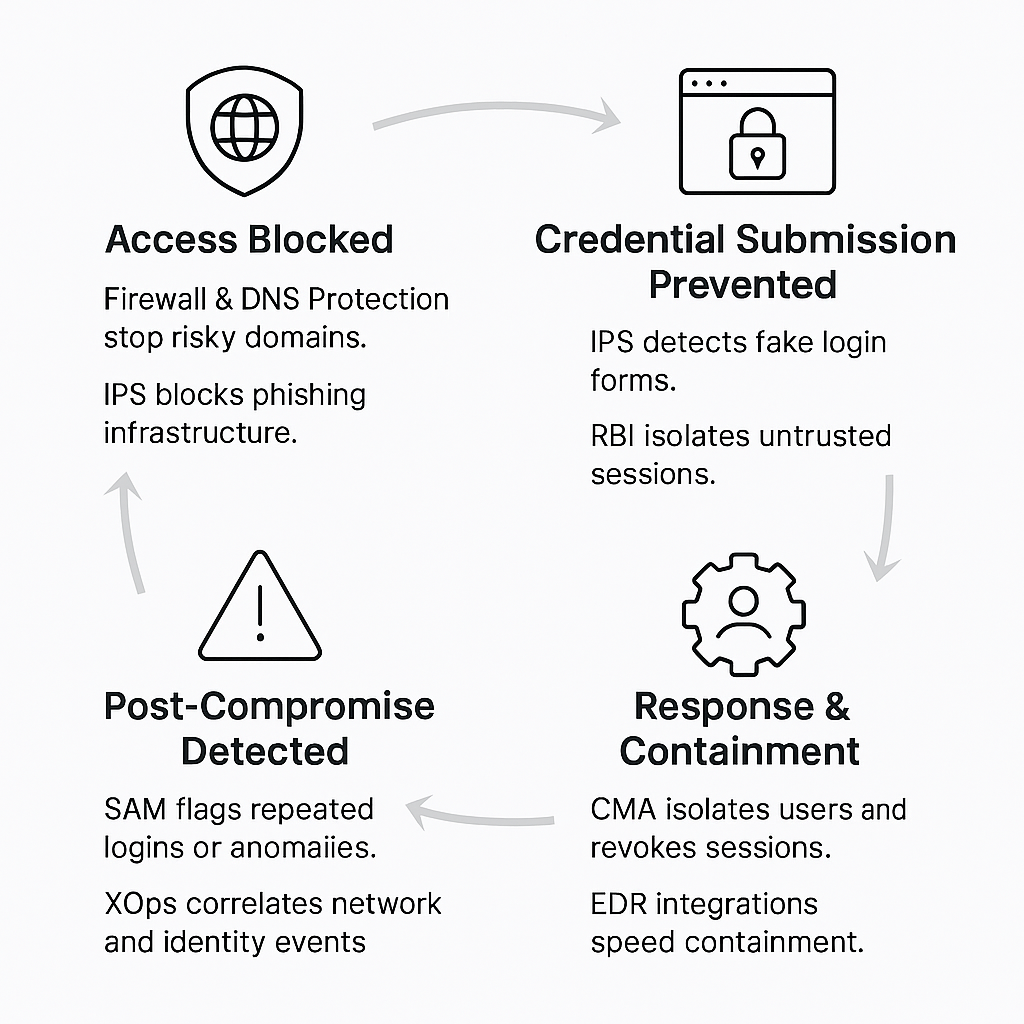

Catoは、予防・検知・迅速な封じ込めを統合した、継続的かつ多段階の防御ライフサイクルによって、認証情報フィッシングのリスクを低減します。図1に示すように、脅威は複数のレイヤーで段階的に遮断されます。

- アクセスの遮断:初期アクセスは、DNSセキュリティ、Firewall-as-a-Service(FWaaS)、IPSといった脅威防御機能によってブロックされます。

- 認証情報の送信防止:IPSおよびRBIによる脅威防御によって、認証情報の送信を検知・隔離し、被害が発生する前に阻止します。

- 対応と封じ込め: CASB(Cloud Access Security Broker)によるアプリケーションおよびデータ保護を通じて、SaaSアプリケーション内でのリスクの高いユーザー操作を制限し、攻撃の最中や攻撃後にクラウドサービスが悪用されるのを防ぎます。 さらに、Suspicious Activity Monitoring(SAM)とXOpsが侵害後の不審な挙動を検知し、ネットワーク全体で相関分析を実施します。加えて、DLPが潜在的なデータの持ち出し(情報流出)を防止します。

- 侵害後の検知:CMAおよびEDRとの連携により、ユーザーの即時隔離やリアルタイムでのポリシー更新が可能となり、脅威を迅速に封じ込めることができます。

図1:認証情報フィッシング対策ライフサイクル

Catoの統合防御は、アクセスの遮断、認証情報送信の防止、侵害後のアクティビティ検知、そしてリアルタイムでのインシデント封じ込めを、継続的なループとして機能させます。

中核となる防御機能の実際

Catoは、複数のセキュリティエンジンを並行して動作させることで、大規模なフィッシング攻撃を検知・封じ込めます。各レイヤーがそれぞれ独自の可視性と制御を提供し、Web、クラウド、アクセスの各トラフィックを横断して防御を実現します。

まず、前述したCatoの主要な機能の一部を簡単にご紹介します。以下の動画では、Catoがフィッシング攻撃に対して、リンクのブロック、ユーザーへの警告通知、SOC向けのイベント記録をリアルタイムで行い、どのように被害を抑止しているかを確認できます。

アクセスから対応までを網羅する、統合型インライン防御

トラフィックを個別に検査するポイント製品とは異なり、CatoはすべてのWAN、インターネット、リモートアクセスのトラフィックを、各PoPにおいてインラインで検査します。

インターネットファイアウォール、IPS、DNS保護、CASB、ZTNA、RBIによるすべての検知はXOpsに集約され、相関分析を通じて、統合された「セキュリティストーリー」として整理されます。

セキュリティチームは、Cato Management Application(CMA)上でフィッシング関連のイベントを可視化し、ユーザーセッションの詳細を掘り下げて確認するとともに、複数のコンソールやツールを切り替えることなく、新たなポリシーを即座に適用できます。

Catoのクロスエンジンによる相関分析は、攻撃全体の流れを素早く理解することを可能にします。その結果、個別に発生していた複数のアラートは、対応に直結する一つの明確なストーリーへと統合されます。

止められない脅威への現実的な対処

フィッシングを完全に排除することは、いかなる組織にとっても不可能です。しかし、検査、アイデンティティ、分析を単一のクラウドネイティブなアーキテクチャに統合することで、Catoはリスクを抑え、検知を迅速化し、認証情報が窃取された場合の影響を最小限にとどめます。

AIを活用した検知、セキュアなブラウザ分離、そして一元化された可視性により、Catoはフィッシング対策を受動的な「事後対応」から、先回りする「予防的な取り組み」へと転換します。フィッシング耐性とは、すべてのリンクをブロックすることではありません。攻撃の意図を的確に捉え、リスクへの露出を制限し、侵害が拡大する前に確実に封じ込めることにあるのです。

Cato CTRLによる、関連ブログ記事もぜひご覧ください。

- Cato CTRL:ロシア系とみられる脅威アクターの活動

- 脅威アクターが簡易化されたAIを悪用し、Microsoft 365の認証情報を窃取

より技術的な解説や設定に関する詳細については、Cato Anti-Phishing Protections のナレッジベース記事をご参照ください。