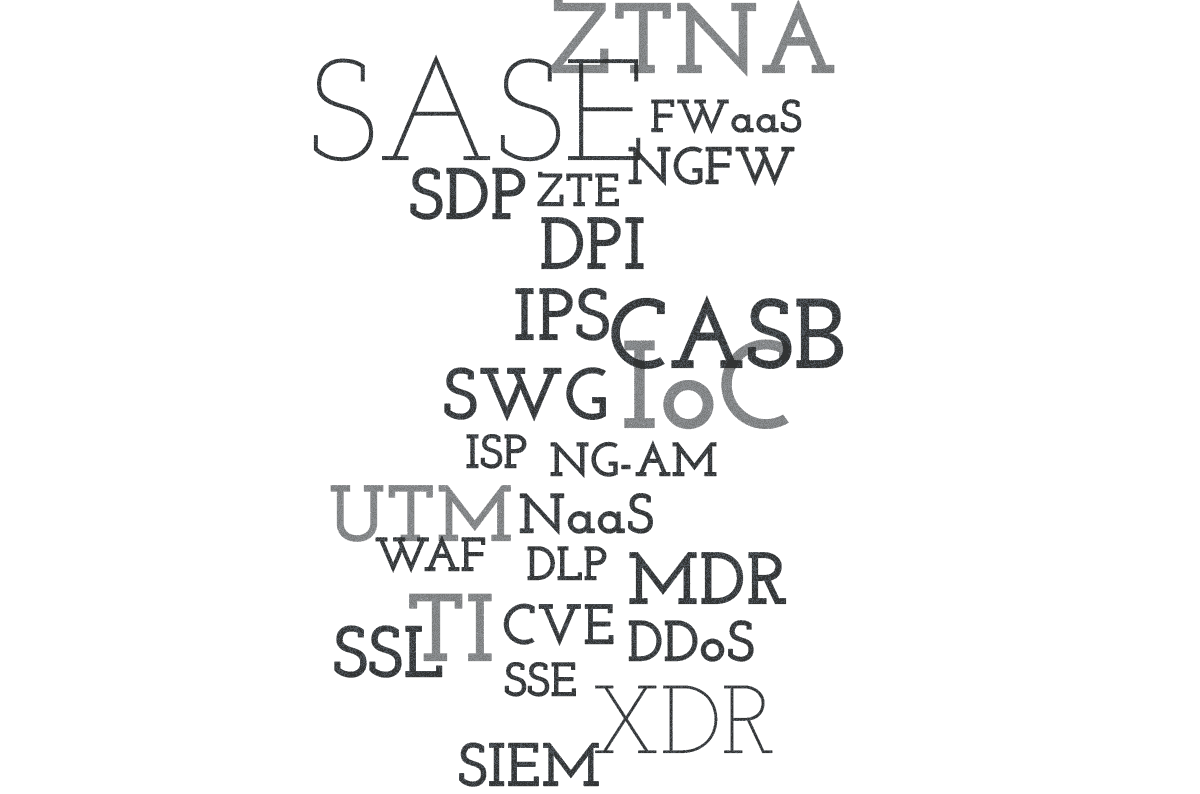

覚えておきたいサイバーセキュリティ関連略称・略語26選

サイバーセキュリティ関連の略語や略称は、AVやVPNといった馴染みの深い単語以外にも多く存在します。ここでは、常に進化し続けるサイバーセキュリティにまつわる状況への対応に役立つ、主要な略語をご紹介します。

SASE

SASE(セキュアアクセスサービスエッジ)は、ネットワークとセキュリティの機能を統合したクラウドベースのソリューションです。SASEに実装されたSD-WAN機能がネットワークを最適化し、次世代ファイアウォール(NGFW)、セキュアWebゲートウェイ(SWG)、ゼロトラストネットワークアクセス(ZTNA)などを含む統合セキュリティスタックが企業WAN上のトラフィックを安全に保護します。この用語を生み出したガートナーは、SASEを「ネットワーク・セキュリティの未来」であると位置づけています。

CASB

クラウド・アプリケーションとユーザーの間に位置するのがクラウド・アクセス・セキュリティ・ブローカー(CASB)です。クラウドベースのアプリケーションとのすべてのやりとりを監視し、企業のセキュリティ・ポリシーを適用します。クラウドの導入が進むにつれ、CASB(SASEソリューションにネイティブに統合されている)は、企業のセキュリティ・ポリシーに不可欠な要素となっています。

ZTNA

Software-Defined Perimeter(SDP:ソフトウェア定義の境界)とも呼ばれるZero Trust Network Access(ZTNA)は、VPNに代わる安全なリモートアクセスのためのソリューションです。VPNと違って、ZTNAはゼロ・トラスト・セキュリティ・ポリシーに準拠し、臨機応変に企業リソースへのアクセスを提供します。ZTNAを、SASEソリューションの一部として導入することで、分散化した今日のリモートワーカーをサポートすることが可能です。

SDP

Software-Defined Perimeter (SDP:ソフトウェア定義の境界)は、ZTNAの別名です。従来型のリモートアクセスソリューションとは異なり、ゼロトラストの原則を適用したセキュアなリモートアクセスソリューションです。

ZTE

Zero Trust Edge(ZTE)は、Forrester版のSASEといえるでしょう。物理的に離れている拠点およびワーカーに、ZTNAを使用することでより安全なインターネット接続ポイントを提供します。ZTEモデルは、ネットワークエッジにセキュリティ機能を分散させ、企業WAN全体にゼロトラスト原則を適用するSASEとともに導入するのが効果的です。

DPI

ディープパケットインスペクション(DPI)は、ネットワークパケットのヘッダだけでなく内容も検査する機能で、アプリケーション層で発生するサイバー攻撃検知のために不可欠です。SASEソリューションでは、DPIを利用することで統合型セキュリティ機能をサポートしています。

NGFW

ディープパケットインスペクション(DPI)を使用して、レイヤー7のアプリケーション・トラフィック解析と侵入検知を実行するのが次世代ファイアウォール(NGFW)です。また、情報に基づいた脅威の判断を行うために脅威インテリジェンスを使用する機能を備え、従来のファイアウォールのポート/ プロトコルインスペクションを超えるそれ以上の高度な機能を搭載していることもあります。

FWaaS

Firewall as a Service(FWaaS)は、NGFWの機能をクラウドベースのサービスとして提供する、SASEソリューションの基盤となるセキュリティ機能の1つです。

IPS

Intrusion Prevention System(IPS)は、ネットワークやシステムに対する攻撃の試みを検知し、ブロックするために設計されました。侵入検知システム(IDS)のように警告を発するだけでなく、必要に応じてファイアウォールのルールを更新するなどして、悪意のあるトラフィックをブロックすることができます。

SWG

Secure Web Gateway(SWG)は、フィッシングやマルウェアなどのインターネット上の脅威から保護と、インターネット閲覧に関する企業ポリシーの実施のために設計されています。SWGはSASEソリューションの組み込み機能であり、企業の全従業員に安全なブラウジングを提供します。

NG-AM

次世代マルウェア対策(NG-AM)は、機械学習や異常検知といった高度な技術を使って潜在的なマルウェアを特定します。これによって、従来のシグネチャベースの検知スキームを回避するように設計された、最新のマルウェアを検知することができます。

UTM

統合脅威管理(UTM:Unified Threat Management)は、複数の異なるネットワークセキュリティ機能を提供するセキュリティソリューションを表す用語です。SASEは、ネットワークセキュリティに必要なすべての機能をクラウドサービスで提供するため、UTMアプライアンスのライフサイクル管理をシンプルにします。

DLP

情報漏洩防止(DLP:Data Loss Prevention)ソリューションは、故意または偶発的なデータ漏洩試行の特定と対処をします。SASEのもつ詳細なネットワーク可視性は、企業WAN全体にわたるDLP機能の提供を可能とします。

WAF

Webアプリケーションファイアウォール(WAF)は、Webアプリケーションへのトラフィックを監視・フィルタリングし、Webアプリケーションの悪用やデータ窃盗試行をブロックします。SASEは、オンプレミスのデータセンターおよびクラウドの両方で、Webアプリケーションを保護するためのWAF機能を実装しています。

SIEM

Security Information and Event Management(SIEM:セキュリティ情報イベント管理)は、セキュリティアプライアンスからデータを収集、集約、分析し、コンテキストに沿ったデータとアラートをセキュリティチームに提供します。この機能は、SASEなどの統合されたネットワーク・セキュリティ・インフラストラクチャではなく、多くのスタンドアロン・ソリューションに依存するレガシーセキュリティの配置に必要とされるものです。

SOC

サイバー攻撃から企業を保護する役割を担うのが、セキュリティオペレーションセンター(SOC)です。セキュリティアナリストがアラートを調査し、それが実際のインシデントであるかどうかを判断し、インシデントレスポンスと修復を行います。

MDR

Managed Detection and Response(MDR:検知と対応のマネージドサービス)は、AIや機械学習を利用して脅威の調査、警告、封じ込めを行い、継続的に脅威の検知と対応を行うマネージドセキュリティサービスモデルです。SASEソリューションにMDRを組み込むことで、SOCチームはあらゆるトラフィックを瞬時に完全に可視化できるため、ネットワークプローブやソフトウェアエージェントの追加の必要がありません。

TLS

トランスポート・レイヤー・セキュリティ(TLS)は、トラフィックをレイヤーで覆うことで暗号化し、サーバーとクライアントの認証を行うネットワークプロトコルです。WebブラウジングにおけるHTTPとHTTPSの違いが、TLSとなります。

SSL

TLSの前身にあたるのがSecure Sockets Layer (SSL)プロトコルで、しばしばSSLまたはTLSとも呼ばれます。

TI

サイバー攻撃の検知と防止に役立つように設計された情報のことを、脅威インテリジェンス(TI: Threat Intelligence)といいます。TIには、マルウェアのシグネチャ、既知の悪質なIPアドレスやドメイン名、現在のサイバー攻撃キャンペーンに関する情報などが含まれることがあります。

CVE

Common Vulnerabilities and Exposure(CVE:共通脆弱性識別子)は、一般公開されているコンピューターのセキュリティ上の欠陥のリストです。新たに発見された脆弱性には、MITRE社などの機関によりCVEが付与され、脆弱性の名称や説明が異なる複数のソース間での情報の追跡と照合を容易にします。

APT

Advanced Persistent Threat(APT:標的型攻撃)は、国家や組織犯罪から資金提供を受ける、高度なサイバー脅威の実行者を通常指します。企業のサイバーセキュリティに持続的な脅威を与えるために必要なリソースと能力を持つという事実から名付けられました。

DDoS

分散型サービス妨害(DDoS: Distributed Denial of Service)攻撃とは、複数の侵害されたシステムが標的となるサービスに対してスパムリクエストを送信するものです。この攻撃の目的は、ターゲットとなるシステムに極端な量のリクエストを送信し、本来のユーザーによるリクエストに応答できないようにすることです。

XDR

Extended Detection and Response(XDR)は、複数の異なるセキュリティ機能を統合し、サイバー脅威に対してより包括的でまとまりのある保護を提供するクラウドベースのソリューションです。高度でステルス性の高いサイバー攻撃を特定し、ブロックすることで、攻撃に対する主体的防御を実現します。

SSE

セキュリティサービスエッジ(SSE)は、セキュリティ機能をネットワークの境界からネットワークのエッジに移動させるものであり、これはSASEソリューションの基本原理でもあります。

IoC

Indicators of Compromise (IoC) は、マルウェアのシグネチャ、既知のIPアドレスやドメインなど、システムがサイバー攻撃によって侵害されているかどうかを判断するために使用できるデータです。IOCは、一般的に脅威インテリジェンスフィードの一部として配布されます。