単一のプラットフォームでOTを完全保護:CatoによるCISA緩和ガイドラインへの対応

OTデバイスが無防備にさらされるとき

それは、水処理システム内の化学物質濃度が突如変化したことから始まりました。脅威アクターが水酸化ナトリウムの濃度を通常の100倍以上に調整し、数百万人が中毒の危険にさらされたのです。幸い、事態は間一髪で阻止されました。

これは作り話ではありません。2021年にすでに報告された実際の複数の事例のひとつです。その後も、重要な水道施設やその他のOTインフラを標的とする事例が確認されています。こうしたOT重要インフラへの脅威は現実に存在し、すでに進行しています。

OT環境がますます接続性を高める中、リスクはもはや理論上のものではありません。米国CISA(サイバーセキュリティ・インフラストラクチャ安全局)が最近公開した「Operational Technologyに対するサイバー脅威を軽減するための主要緩和策」によれば、脅威アクターは不十分なアクセス制御、フラットなネットワーク構成、そしてインターネットに直接公開されたシステムを悪用し、産業資産を侵害しています。

これらのリスクに対処するため、CISAは5つの主要な緩和策を示しています:

- OTネットワークのインターネット接続を遮断する。

- OTネットワークへの安全なリモートアクセスを強制する。

- OTネットワークとITネットワークを分離する。

- デフォルトパスワードを即時変更し、強力かつ一意のパスワードを使用する。

- OTシステムを手動で運用できる能力を訓練し、維持していく。

CISAの推奨を補完する形で、米国国立標準技術研究所(NIST)はSP 800-82においてガイダンスを提供しています。同ガイドラインでは、リスク低減のためにOTネットワークとITネットワークを分離することを推奨し、IIoTシステムがしばしばインターネット接続に依存していること(第2.3.8節)を指摘しています。また、OTデバイスが直接露出するのを防ぐための境界防御の重要性を強調しています。さらに、強力な認証と継続的な監視によってリモートアクセスを保護すること(第6.2.10節および第5.2.5.4節)の重要性も示しています。

Cato SASE Cloud Platformを活用すれば、組織はこれらの推奨事項を単一の統合ソリューションで即座に実行できます。これにより、完全な可視化、安全なリモートアクセス、詳細なセグメンテーション、脅威防止、そしてOTからインターネットへの送信接続の制御を実現し、OT環境が公共インターネットにさらされるリスクを低減します。

当社が提供できる支援:CatoのSASEプラットフォームによるCISA緩和策の実現

表1では、CatoがCISAの主要なOTセキュリティ推奨事項の実装をどのように支援するかを簡単にまとめています。続くセクションでは、それぞれの主要な緩和策について、実践的な事例や解説、そしてOT環境をどのように支援しているかを示すビジュアルを交えながら、さらに詳しく掘り下げていきます。

表1:CatoがCISA推奨策の緩和を支援する方法の概要

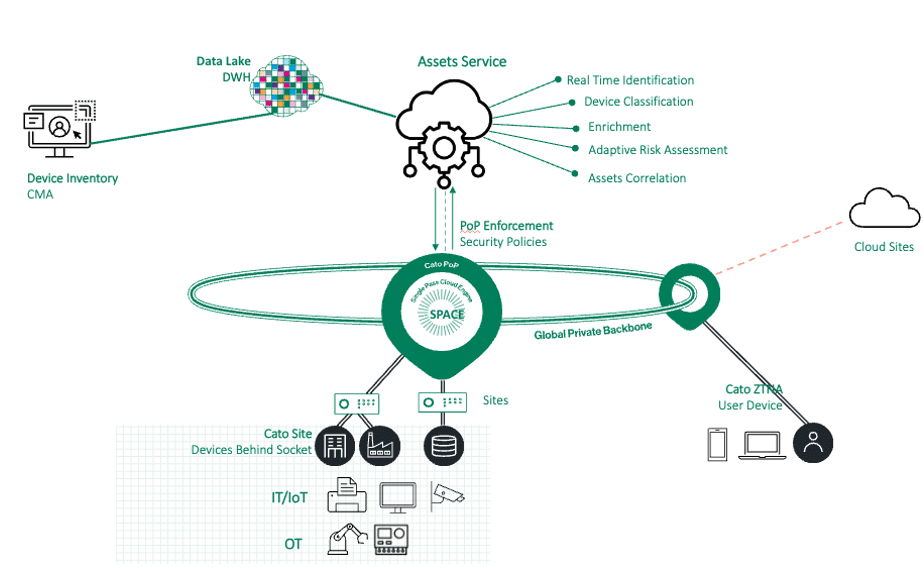

OT環境の可視化と制御

各緩和策の詳細に入る前に、当社がどのようにお客様の組織全体におけるOTリスクガバナンス管理を支援しているかを理解していただくことが重要です。当社のデバイスダッシュボードには、デバイスインベントリの概要ウィジェット(図1)、Discovery Nowウィジェット(図2)、セキュリティウィジェット(図3)が含まれています。ダッシュボードは、デバイス間通信、ネットワークフロー、アクセス制御イベント、ポリシー適用状況について完全な可視化を提供します。さらに、OTトラフィックパターンの監視を可能にし、地域やIPレンジごとに通信を制限できるジオ制限付き通信の定義をサポートすることで、デバイス間のやり取りを容易に制御できるようにします。

図1:デバイスダッシュボード – デバイスインベントリ概要

図2:デバイスダッシュボード – Discover Now ウィジェット

図3:デバイスダッシュボード – セキュリティウィジェット

では、当社が支援できる各種の関連緩和策について詳しく見ていき、より技術的な洞察をご提供しましょう。

OTネットワークのインターネット接続を遮断する。

多くの場合、組織は自社のOTデバイスがパブリックインターネットからアクセス可能であることにすら気付いていません。このような露出は、開放されたポートやModbus、DNP3、BACnetといった安全性の低いプロトコル、あるいは誤設定されたルーティングルールなどが原因で発生します。これらはいずれも、攻撃者にとって貴重な侵入経路となり得ます。

Cato を利用すれば、以下が可能です:

- インターネット、WAN、またはLANのファイアウォールレベルで、これらの産業用プロトコルを即座にブロックできます

- 機密性の高いデバイスからの外向き接続を防ぐ、アプリケーション専用のルールを作成できます

- 外部IPへの不正アクセス試行を監視し、アラートを自動化できます。

さらに、当社のデフォルト拒否とホワイトリスト方式により、許可済みの通信だけが通過可能となり、攻撃者が侵入口を見つける前に効果的に扉を閉じることができます。

図4では、OTプロトコルをブロックするインターネットファイアウォールのポリシー例を示しています。

詳細なファイアウォールポリシーにより、OTセグメントから外部アドレスへのModbus通信の送信をブロックします。また、図5では、LANファイアウォールを使用してOTプロトコルをあるVLANから別のVLANへ通過させる方法を示しています。

図4:OTプロトコルをブロックするインターネットファイアウォールポリシーの例

図5:OTプロトコルを許可するLANファイアウォールポリシーの例

OTネットワークへのアクセスの保護

多くのOT環境ではリモートアクセスが不可欠ですが、十分なセキュリティ対策なしで実装されていることが少なくありません。例としては、ベンダーがセキュリティ保護されていない4Gや5Gのセルラールーターを経由して接続するケース、VPNとOTネットワークの間のゲートウェイとして機能するジャンプホストの利用(これにより複雑さやリスクが増すことがある)、そしてITチームが無料のリモート管理ツールを導入する場合もあり、これらのツールには気付かぬうちにトロイの木馬が含まれていたり、永続的なアクセスのために悪用される可能性があります。こういった運用は攻撃対象範囲を大幅に拡大し、重要なシステムを不正アクセスやマルウェア感染のリスクにさらします。

当社では、企業内外のユーザー、アプリケーション、ホストに対してグローバルプラットフォーム上でゼロトラストモデルを導入することで、これらのリモートアクセスリスクを排除します。トラフィックはパブリックインターネットに一切触れることなく、Catoのセキュアなクラウドバックボーンを経由してルーティングされます。アクセスは以下の方法で厳密に管理されます:

- 多要素認証とアイデンティティ管理

- ユーザーの本人確認をリアルタイムで行う認証トークン

- デバイスの状態検証、すなわち、マルウェア対策、ディスク暗号化、パッチ適用状況など、10以上のセキュリティコントロールをチェック

- 詳細でコンテキストに応じたポリシーにより、ユーザーが特定の役割・場所・作業に必要なシステムにのみアクセスできるように制御

クライアントレスのアクセスオプションにより、セキュリティを損なうことなくベンダーや技術者の接続を簡素化できます。すべてのセッションは監視され、活動内容は全て検査されます。内蔵のIPSおよびアンチマルウェアエンジンにより、暗号化されたトラフィック内であっても、疑わしい挙動や悪意のあるペイロードをリアルタイムでブロックします。デバイスやユーザーがコンプライアンスを逸脱した場合、アクセスは即座に取り消され、詳細なアラートやログが監査・対応用に提供されます。また、XDRプラットフォーム上で自動的にインシデントストーリーを作成し、脅威の記録と対策ガイダンスを提供します。

リモートユーザーは、Cato SASE Cloud Platformを通じて接続します。接続時には本人確認、デバイスの状態チェック、最小権限アクセスが適用され、すべてリアルタイムで監視・保護されます。

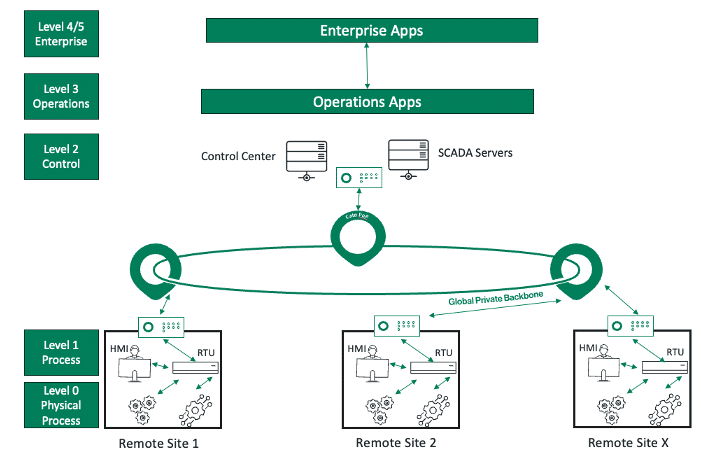

図6では、リモートサイト全体でのデバイス検出と分類のハイレベルな概要を示しています。図7では、分散ネットワーク内での安全なリモートアクセスおよびデバイスアクセス制御のアーキテクチャを示しています。

図6:デバイスの検出と分類 :

図7:安全なリモートアクセスとデバイスアクセス制御 ― 分散ネットワー

IoT/OT security that works as hard as your devices | Get the White PaperITネットワークとOTネットワークの分離

“単一障害の影響範囲”とは、1つのシステムが侵害されることでネットワーク全体の大部分に影響を及ぼすリスクを指し、フラットなアーキテクチャでよく見られる問題です。多くの組織では、IT環境とOT環境の間で十分なセグメンテーションが行われておらず、こうしたリスクに直面しています。このため、攻撃者は1つの侵入口を突破した後、横方向に移動して重要なシステムに容易にアクセスできるようになります。Cato SASE Cloud Platformを使用すれば、複数のレイヤーにわたってネットワークやアクセスを分離・管理することができます:

- WANファイアウォールとポリシーベースルーティングを用いたサイト間でのネットワーク分離

- LANファイアウォールを使用してデバイスグループやVLANを区分するサイト内管理

- ユーザーの役割やサービスに基づき、アイデンティティドリブンのセキュリティポリシーで実施されるアクセス分離

さらに、次のようなメリットもあります:

- ネットワーク分割間の通信挙動監視

- 許可されていないトラフィックパターンのアラート

- エッジ拠点ごとのセキュリティ設定

- FwaaS(新機能)向けの自律的ポリシー

図8では、集中型ネットワークにおけるIT/OTの分離とデバイスアクセス制御の構成例を示しています。

図8:IT/OTの分離とデバイスアクセス制御 ― 集中型ネットワーク

CISAの推奨する対策を実施することは重要ですが、それ以上に、これらの防御をすり抜ける可能性のある脅威アクターを迅速に検知し対応することも同じくらい重要です。そのため、Catoでは予防だけでなく、XDRプラットフォームを通じて迅速な検知と対応を実現しています。

図9では、CatoのXDRプラットフォームによって自動生成されたストーリーの例を示しています。このストーリーでは、OTに関連する脅威、その文脈、推奨される対応手順が詳しく記載されています。最近、XDRのストーリー作成機能を強化し、以下の2つの主要シナリオにおける異常検知に基づく自動生成が可能になりました:

- IoT/OTデバイスによる新しい通信方向での初回通信:これまで使用されていなかった通信方向(インバウンドまたはアウトバウンド)で、IoT/OTとして分類されたデバイスが初めて通信を開始した事例を検知します。これは設定ミス、未承認のアクセス、あるいはデバイスの侵害を示している可能性があります。

- IoT/OTデバイスとハイリスク国との初回通信:脅威インテリジェンスや組織ポリシーに基づきハイリスクと見なされる国との間で、IoT/OTとして分類されたデバイスが初めて通信した事例を検知します。このような活動は、未承認のアクセス、デバイスの侵害、またはポリシー違反を示している可能性があります。」

図9:OT脅威検知に関連するXDRストーリー

結論:CISAのOT対策を実践する

CISAのガイダンスでは、OTシステムをパブリックインターネットから隔離すること、リモートアクセスを安全に管理すること、そしてITとOTネットワークを分離することの重要性が強調されています。Cato SASE Cloud Platformは、これらの制御を実装するために必要なツールを提供しており、アイデンティティベースのアクセス管理、継続的なデバイス状態の検証、ネットワーク分離ポリシーなどが含まれます。OTとITシステムの相互接続が進む中、これらの対策を一貫して適用することは、リスクの低減と全体的なセキュリティ態勢の向上において極めて重要なのです。