Security as a Service

Le imprese si trovano di fronte alla difficile scelta tra la gestione di un’infrastruttura complessa con più soluzioni specifiche di rete e di sicurezza o il pagamento di ingenti somme ai provider di servizi che le “metterebbero insieme” al posto loro. Dimensionare le appliance di sicurezza per sedi diverse significa spesso trovarsi criteri di sicurezza incoerenti in tutta la rete. Cato, il carrier cloud-native fornisce l’unico servizio SD-WAN gestito sicuro, costruito con la portata globale, il self-service e l’agilità del cloud. Cato sostituisce le soluzioni di sicurezza specifiche con uno stack di sicurezza convergente e uniforme costruito per l’azienda digitale.

Security as a Service di Cato è un insieme di strumenti integrati direttamente nella rete Cato Cloud come parte di uno stack software strettamente integrato. Per questo motivo, può essere applicata in modo coerente a tutto il traffico che attraversa la rete, eliminando la necessità di dispositivi di sicurezza edge diversi. I nostri servizi di sicurezza includono il controllo degli accessi e la prevenzione delle minacce e si avvalgono dei Security Research Labs di Cato.

Security as a Service per le aziende di oggi

Con Security as a Service di Cato, ottenete il vantaggio di una sicurezza uniforme su tutta la rete, scaricando la gestione quotidiana a Cato. Niente più pianificazione della capacità, aggiornamenti software, complessità operative o costi nascosti. Allo stesso tempo, mantenete un controllo granulare di tutti i criteri di sicurezza, con una facile configurazione attraverso il portale di gestione centralizzato di Cato.

La nostra rete è stata progettata pensando alla sicurezza. Tutti i nostri PoP sono interconnessi tramite tunnel criptati e full mesh. I clienti si collegano a Cato attraverso tunnel criptati, stabiliti dal nostro Cato Socket (un’appliance zero-touch implementata presso le sedi fisiche), o attraverso tunnel IPsec da appliance di sicurezza esistenti. Tutti i nostri servizi di sicurezza sono supportati dal nostro enorme data warehouse per rilevare e proteggere la vostra rete dalle minacce più avanzate. Come parte del servizio, Cato impiega un team di ricerca dedicato di esperti di sicurezza, i Security Research Labs di Cato, che monitorano, analizzano e mettono a punto continuamente tutti i motori di sicurezza, i feed di dati sul rischio e i database per ottimizzare la protezione dei clienti.

Controllo degli accessi in tutta la rete

Cato offre alle aziende funzionalità di controllo degli accessi attraverso il nostro firewall di nuova generazione (NGFW) e il Secure Web Gateway (SWG). Il nostro NGFW offre una piena consapevolezza delle applicazioni, con la possibilità di ispezionare il payload dei dati dei pacchetti e di distinguere tra i diversi tipi di traffico Web. SWG di Cato consente ai clienti di monitorare, controllare e bloccare l’accesso ai siti Web in base a categorie predefinite e personalizzabili.

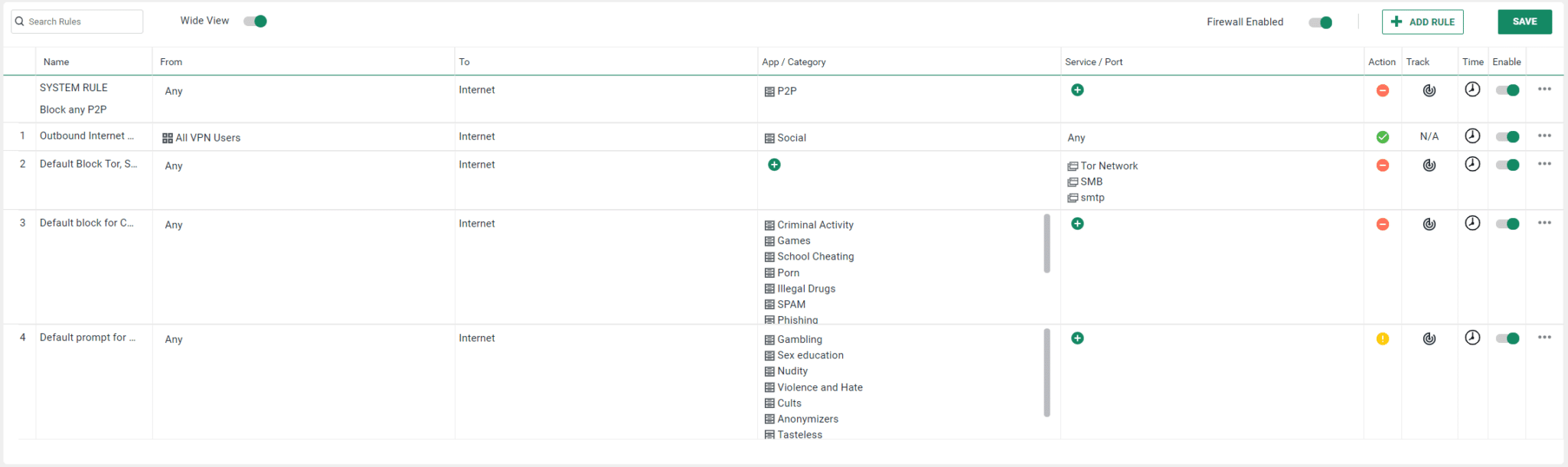

Firewall di nuova generazione

L’NGFW di Cato ispeziona sia il traffico WAN che quello Internet. Può applicare regole granulari basate su entità di rete, restrizioni temporali e tipo di traffico. Il motore Deep Packet Inspection (DPI) classifica il contesto rilevante, come applicazioni o servizi, già al primo pacchetto e senza dover decifrare il payload. Cato fornisce un elenco completo di firme e parser per identificare le applicazioni più comuni. Inoltre, le definizioni di applicazioni personalizzate identificano le applicazioni specifiche dell’account in base alla porta, all’indirizzo IP o al dominio.

Internet Firewall Rules

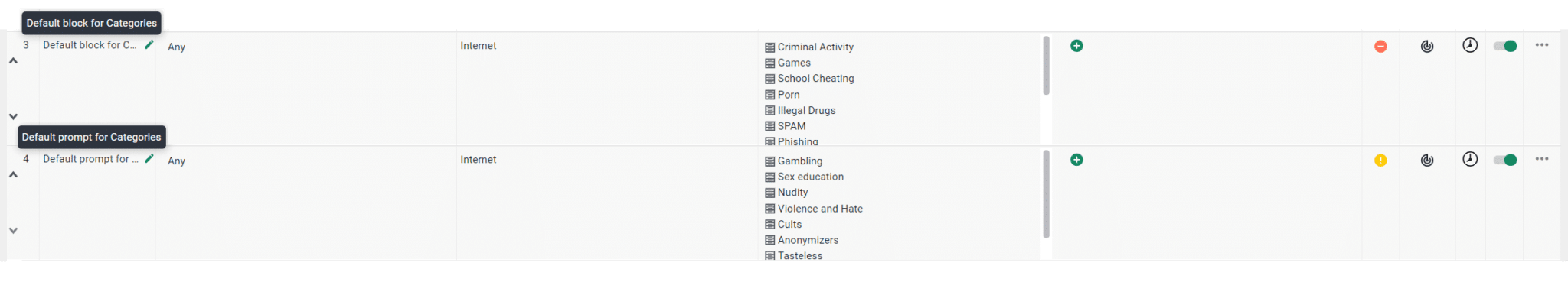

Secure Web Gateway

Cato fornisce un SWG per fornire un controllo granulare sul traffico Internet, consentendo l’applicazione dei criteri aziendali e impedendo il download di software indesiderati o dannosi. Forniamo criteri predefiniti per decine di diverse categorie di URL e supportiamo regole personalizzate, migliorando la granularità del controllo degli accessi al Web. Come per il resto del nostro servizio, l’SWG è facilmente gestibile attraverso il portale di gestione di Cato e coperto da un audit trail completo.

URL Categories and Default Action

Sicurezza cloud e dei dati

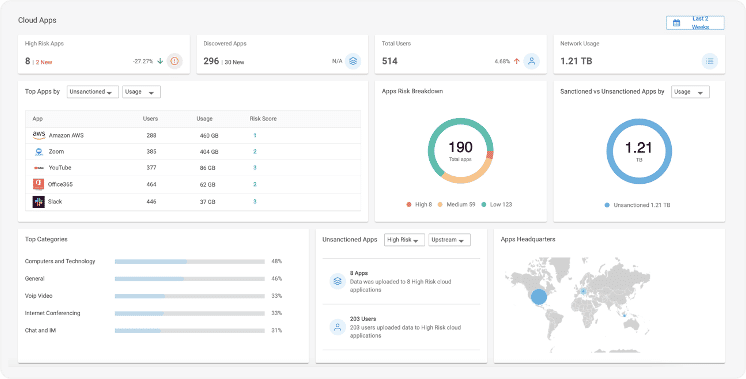

SASE Cloud di Cato consente alle aziende di ottenere una migliore visibilità e un maggiore controllo sulle applicazioni ospitate sul cloud. Il Cloud Access Security Broker (CASB) di Cato fornisce una visibilità approfondita sull’utilizzo di SaaS e consente ai responsabili IT di gestire meglio lo shadow IT.

Cloud Access Security Broker (CASB)

Il Cloud Access Security Broker (CASB) di Cato fornisce ai responsabili IT una visione completa dell’utilizzo delle applicazioni cloud della loro organizzazione, sia per le applicazioni autorizzate sia per quelle non autorizzate (Shadow IT). Il CASB di Cato consente di valutare ogni applicazione SaaS per valutarne il rischio potenziale e di definire regole di accesso altamente granulari e flessibili per garantire i privilegi minimi e la minima esposizione al rischio.

Shadow IT Dashboard

Prevenzione avanzata delle minacce

Nell’ambito di Advanced Threat Protection, Cato offre protezione anti-malware e funzionalità di Intrusion Prevention System (IPS). Entrambi i servizi ispezionano il traffico WAN e Internet. Inoltre, i PoP Cato ispezionano il traffico crittografato TLS in Cato Cloud, quindi non ci sono vincoli di scalabilità o latenza aggiuntiva.

Next Generation Anti Malware

Il rilevamento e la prevenzione dei malware sfruttano motori anti-malware multi-livello e strettamente integrati. Il primo livello include un motore di ispezione basato su firma ed euristica, che viene mantenuto sempre aggiornato in base ai database di intelligence globale delle minacce, che scansiona i file in transito per garantire protezione effettiva dal malware conosciuto. In secondo luogo, abbiamo stretto una partnership con SentinelOne, leader del settore, per sfruttare l’apprendimento automatico e l’intelligenza artificiale per identificare e bloccare i malware informatici sconosciuti. I malware informatici sconosciuti possono presentarsi come attacchi zero-day o, più frequentemente, come varianti polimorfiche di minacce note, progettate per eludere i motori di ispezione basati sulle firme. Grazie alle protezioni basate sulle firme e sull’apprendimento automatico, i dati dei clienti rimangono privati e riservati, in quanto Cato non condivide nulla con gli archivi basati sul cloud.

Managed Intrusion Prevention System (IPS)

Cato offre un servizio IPS completamente gestito e adattivo basato sul cloud. I Research Labs di Cato aggiornano, sintonizzano e mantengono le euristiche context-aware, sia quelle sviluppate internamente (basate sulla raccolta di big-data e sull’analisi del traffico dei clienti) sia quelle provenienti da feed di sicurezza esterni. Di conseguenza è drasticamente ridotto il rischio di falsi positivi rispetto ad altri IPS che non dispongono di un SOC esperto. Cato Cloud è scalabile per supportare i requisiti di calcolo delle nostre regole IPS, in modo che i clienti non debbano bilanciare protezione e prestazioni per evitare aggiornamenti non pianificati quando il carico di elaborazione supera la capacità disponibile.

- Identificare le deviazioni dal traffico normale o previsto in base alle firme comportamentali

- Bloccare gli IP noti come compromessi o dannosi sulla base di feed reputazionali

- Bloccare il traffico in base al Paese di origine o di destinazione

- Convalidare la conformità dei pacchetti al protocollo, riducendo la superficie di attacco degli exploit che utilizzano il traffico anomalo

- Proteggere contro le CVE conosciute e adattarsi rapidamente all’identificazione di nuove vulnerabilità

- Bloccare il traffico in uscita verso i server C&C

- Rilevare e bloccare i bot

IPS Protection Engine

Rilevamento e risposta alle minacce gestite per ridurre i tempi di permanenza

Il servizio di rilevamento e risposta alle minacce gestite (MDR) di Cato consente alle aziende di scaricare il processo di rilevamento degli endpoint compromessi, che richiede molte risorse e competenze, sul team SOC di Cato. Cato applica senza problemi un servizio MDR completo alle reti dei clienti. Raccogliamo e analizziamo automaticamente tutti i flussi di rete, verifichiamo le attività sospette e comunichiamo ai clienti gli endpoint compromessi. Si tratta della potenza della convergenza di gestione delle reti e sicurezza per semplificare la protezione della rete per le aziende di tutte le dimensioni.