重要なアプリケーションがMicrosoft Azu... 詳しくはこちら ›

Azure SD-WAN:Cato Networksによるクラウドデータセンターの統合 重要なアプリケーションがMicrosoft Azureへと移行する今、企業はコスト増加と複雑さを抑えながら、必要なクラウド提供が可能なWANの構築を行うという課題に直面しています。これまでに、Azure SD-WANの構築を実現する優れたアプローチは存在しませんでした。CatoのAzure SD-WANへのアプローチは、パフォーマンスを向上し、セキュリティを簡素化し、さらに適正な価格で提供されます。どう実現されるのかを紹介します。

Azure SD-WANが抱えるMPLSとSD-WANの問題点

組織がAzureに依存し始めるにつれ、次第に次の2つの問題が明らかになってきます。1つ目の問題は、Azureインスタンスのセキュリティの確保をどう実現するかです。Azureで仮想ファイアウォールを実行すると、クラウドのコンピュートリソースとサードパーティのライセンスを追加購入する必要があるため、複雑化し、多大な費用がかかります。さらに、仮想ファイアウォールの容量には限りがあり、トラフィックが増加するとアップグレードが必要になります。ファイアウォールがネットワークを圧迫するため、クラウドのパフォーマンスが突然低下する可能性もあります。また別のクラウドインスタンスを追加するには別のツールが必要となり、運用が複雑になってしまいます。

引き続き集中セキュリティゲートウェイに頼ることで、各拠点のゲートウェイ検査からトラフィックを返送し、インターネットを越えてAzureにトラフィックを送信することができます。Azure ExpressRoute(閉域網)などのプレミアム接続サービスを利用することで、ゲートウェイとAzure間の接続を改善することもできますが、ここで「接続性」にどう対処するのかという2つ目の問題が出てきます。

Azureへの入口から少し離れた場所にある拠点は、Azureに到達する前にトラフィックを集中ゲートウェイに戻して検査する必要があります。このアプローチは、MPLSネットワークから離れた場所にいるモバイル・ユーザーには役に立ちません。

また、クラウド戦略が進化し、Amazon AWSやGoogle Cloudなど、他のクラウドデータセンターサービスを追加したらどうなるでしょうか。今度は、全く新しいセキュリティと接続性のソリューションが必要となり、さらにコストと複雑さが増すのです。

また、エッジSD-WANにはセキュリティが組み込まれていないため、これも同様にこの問題には対処できません。プライベートなグローバルネットワークもないため、予測可能な接続性を確保するためにMPLSに依存することになります。エッジSD-WANソリューションでは、Azureクラウドに接続するために追加のエッジSD-WANアプライアンスを導入するコストと複雑さも追加されます。そしてまた、エッジSD-WANの対象外であるモバイルユーザーには何の役にも立たないのです。

CatoとAzureをつなぐAzure SD-WANのしくみ

Catoは、Azure SD-WANの接続性とセキュリティの課題をすべて解決します。Catoは、世界中に75以上のPoP(Point of Presence)を持つグローバルプライベートバックボーンを有しており、適正な価格でプレミアム接続を提供しています。CatoのPoPの多くは、Azureへの入り口と同じ物理データセンター内に設置されています。AzureからCatoへの接続は、高速なLAN接続を横断するだけで、Catoのお客様はExpressRouteと同等のパフォーマンスを追加料金なしで手に入れることができます。

Catoの顧客が、このCatoのユニークなアプローチを利用のためにすべきことは2つです。まず、エージェントレス構成を利用してCatoとAzureを接続するために、2つのサービス間でIPsecトンネルを確立し、Azureトラフィックの出口ポイントとしてPoPを確立します。エージェントや仮想アプライアンスの追加導入の必要はありません。Catoは、Cato PoPからのAzureトラフィックを最適化し、Cato Cloudを経由して目的のPoPまで最短かつ最速の経路でルーティングします。

次に、サイトとモバイルユーザーは、インターネット接続を介して最寄りのCato PoPに暗号化されたトンネルを確立することによって、AzureトラフィックをCatoに送信します。サイトは、CatoのSD-WANアプライアンス「Cato Socket」を実行するか、既存のサードパーティ製セキュリティデバイスからIPsecトンネルを確立します。モバイルユーザーは、デバイス上でCatoモバイルクライアントを実行します。

また、すべてのCato SD-WAN機能をAzureで活用したい場合は、IPsecトンネルの代わりに簡単にCatoの仮想ソケットを導入可能で、自動PoP選択、高可用性、自動フェイルオーバーなどの機能を備えます。Catoの仮想ソケットは、数分で簡単に導入できるのが魅力です。Catoの仮想ソケットを導入するには、AzureマーケットプレイスでCato Networksを検索し、「Get It Now」をクリックして概略の構成ガイドラインに従ってください。

Azure SD-WANによるAzureリソースの保護方法

接続性に加えて、CatoのAzure SD-WANソリューションは、ネットワークベースの脅威からクラウドリソースを保護します。すべてのCatoのPoPは、Catoのあらゆるセキュリティサービスを提供し、バックホールの必要性を排除します。

Cato Security as a Serviceは、エンタープライズグレードの高速ネットワークセキュリティ機能を提供するフルマネージドパッケージです。現在は、アプリケーション対応の次世代ファイアウォール・アズ・ア・サービス(FWaaS)、セキュアWebゲートウェイ(SWG)、標準および次世代型アンチマルウェア(NGAM)、マネージドIPS(IPS)、クラウド・アクセス・セキュリティ・ブローカー(CASB)などを有します。Catoは、侵害されたエンドポイントを検出する総合的な検知と対応のマネージドサービス(MDR)サービスにより、さらにお客様のネットワークの安全性を高めます。

Azureインスタンスやサイト、モバイルユーザー、その他のクラウドリソースを含むCatoに接続されたすべてのリソースは、共通のセキュリティポリシーセットで保護されるため、Azureやその他のクラウド環境に固有のセキュリティツール導入時の混乱を回避できます。

Azure SD-WANのメリット

Azure SD-WANは、最小限の複雑さとコストで接続性とセキュリティを実現することができます。

Microsoft Azureの優れたパフォーマンス

Microsoft Azureアプリケーションのパフォーマンスは、グローバルなCatoのPoPとプライベートバックボーン、そしてMicrosoft Azureコロケーションの組み合わせにより、一般的な企業のインターネットベースの接続に比べて最大20倍の速度を実現します。遅延が最小限に抑えられるだけでなく、Catoに組み込まれたネットワークの最適化により、データ転送のスループットはさらに改善されます。これらすべてが、支社やモバイルユーザーのために提供される結果、クラウドプロバイダーによる特別なトランスポートサービスを利用せずとも優れたユーザーエクスペリエンスの実現が可能となります。

セキュリティと導入の簡素化

Catoを利用することで、低遅延のクラウド接続実現のために不可欠なインターネットへの直接アクセスのための、多数の拠点向けセキュリティソリューションの規模や調達、管理を忘れることができます。クラウドリソースも、企業バックボーン上の他のリソースやユーザーと同じセキュリティポリシーセットで保護されます。Catoのエージェントレス構成は、顧客がAzureクラウドにSD-WANアプライアンスを追加インストールする必要はありません。マルチクラウドに対応する企業にとって、この点は特に大きなメリットとなります。通常は、プライベートデータセンターサービスごとに個別の接続ソリューションが必要となります(Azureの追加機能をご利用になりたい場合は、Catoの仮想ソケットを使って数分で統合することができます)。

Networking and security agility

シンプルなCatoのSD-WANや、Azureとの統合、ビルトインされたセキュリティスタックにより、拠点やモバイルユーザーは最大数時間でMicrosoft Azureに接続することができます。これに対し、アプライアンスベースのSD-WANは数週間から数ヶ月の時間を要します。

適正な価格と迅速なROI向上

企業は、拠点のSD-WANハードウェア、キャリアのSD-WANサービス、Microsoft Azure ExpressRouteトランスポートなどの高額なコストを排除し、優れたクラウドパフォーマンスをの恩恵を手に入れることができます。また、Catoでクラウドリソースを保護するのには、追加のセキュリティサービスに投資する必要がありません。

Catoとクラウドの統合方法の詳細については、Cato Networksにお問い合わせいただくか、データセンター用ファイアウォールのクラウド移行に関するeBookをご覧ください。

主要なネットワーク・プロバイダやネットワークセキュ... 詳しくはこちら ›

ガートナーのシングルベンダーSASE製品マーケットガイド:SASEマジック・クアドラントレポートに最も近い製品とは 主要なネットワーク・プロバイダやネットワークセキュリティベンダーがSecure Access Service Edge(SASE)の採用をはじめて以来、ITリーダー達はガートナーによるSASEマジック・クアドラントレポートを待ち望んでいます。

これは一体、どのような理由があるのでしょうか。

この業界では、様々なアプローチによる製品がSASEとして販売されています。ある企業は他の企業と提携し、一部だけが統合された製品による共同ソリューションを提供しています。ZscalerとそのほとんどのSD-WANパートナーがそれに当たります。また別の企業は、単に既存のソリューションをSASEとしてリブランディングしました。VMware SD-WAN(以前のVeloCloud)がVMware SASEへと呼称を変更したのがこの例にあたります。

市場が統合されたことにより、何年もかけて統合する必要があるような、本質的に異なるサービスを提供する会社がさらに増えています。例えば、HPE、Aruba、Silver Peakは統合作業を行うことでSASE製品を生み出しています。一方Cato Networksは、完全に統合されたグローバルネットワークとセキュリティのソリューションを一から構築するという、全く異なる道を選びました。ガートナーはこれを「シングルベンダーSASE」と呼んでいます。

SASEマジック・クアドラントレポートが発表されれば、このような業界の混乱は沈静化し、誰がリーダーであるかが明らかとなるでしょう。ガートナーは、まだSASEマジック・クアドラント発表の準備はできていないようですが、次善の策として、SASE市場、特にシングルベンダーSASEを詳細に分析したMarket Guide for Single-Vendor SASE(シングルベンダーSASEのマーケットガイド)を発行しています。

大幅な拡大が予想されるシングルベンダーSASE市場

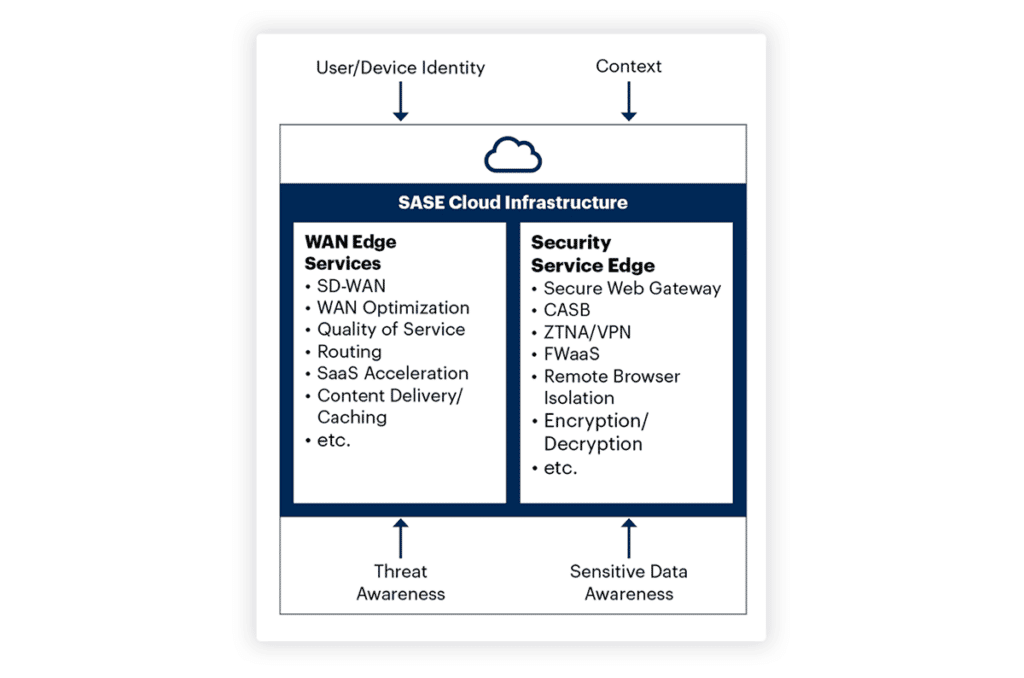

シングルベンダーSASEとは、クラウド中心のアーキテクチャを使用し、ネットワークとSecurity as a Service(SECaaS)を統合した機能を提供するものであるとガートナーにより定義されています。Catoは、シングルベンダーSASEプロトタイプのリーダーです。シングルベンダーSASEのサービス例としては、SD-WAN、SWG、FWaaS、ZTNA、CASBなどがあります。これらすべてのサービスが、基本的なアーキテクチャ、サービス提供、および管理インターフェイスにおいて完全に統合されている点が重要です。シングルベンダーSASEが他のアプローチと異なるのは、これらが本当に単一クラウドサービスである点です。

こういった統合サービスは、シングルベンダーSASE市場の新たな参入者たちの全機能を網羅しているかもしれませんが、Catoにとってはスタート地点に過ぎません。これらのサービスに加え、Catoはグローバルプライベートバックボーン、データ漏洩防止(DLP)、迅速かつ精度の高い脆弱性軽減(CVEベース)、検知対応のマネージドサービス(MDR)、SaaS最適化、UCとUCaaS最適化などを含む様々な機能を提供しています。

ガートナーは、シングルベンダーSASEの導入が今後数年間で急速に進み、2022年のシングルベンダーSASEソリューションの導入が全体の10%だったのに対し、2025年までに新規SASE導入の3分の1がシングルベンダーになるとしています。また同じ時期までに、SD-WANの新規購入の半分が、シングルベンダーSASEのソリューションに含まれるだろうとも予想しています。

この市場の大きな成長要因となったのは、導入されるソリューションやベンダーの数を減らし、シンプルにすべきであるという要望です。Catoは長年にわたり、エンタープライズクラスの機能を提供しつつ、複雑さの低減も実現してきました。

ガートナー® シングルベンダーSASEのマーケットガイド | レポート

この「未熟な」市場の未来を牽引するCato

レポートの著者は「シングルベンダーSASEは、コアカテゴリーに含まれる各機能を所有、または直接管理している(OEM、パートナーとのサービスチェーンではない)必要がある」と述べています。「適切に設計された」ソリューションは、すべてのサービスが完全に統合されていること、単一の統合制御プレーンと単一のセキュリティポリシー、統一された拡張可能なソフトウェアベースのアーキテクチャ、および柔軟性と使いやすさを備えていることが必要とされます。レポートでは、セキュアWebゲートウェイ、CASB(クラウドアクセスセキュリティブローカー)、ZTNA(ゼロトラストネットワークアクセス)、SD-WANの各分野における中核的な機能要件が挙げられています。

ガートナーは、「未熟な」業界には、分析会社の最低要件を満たすベンダーが複数存在しており、似て非なるも多く存在すると指摘します。

シングルベンダーSASEは、ネットワークとセキュリティを1つのソリューションにまとめ、多くの機能を提供します。そのためガートナーは、ネットワーク専門家とセキュリティ専門家の合同チームを編成し、組織の最も重要なニーズに基づいてソリューションを評価するよう推奨しています。

シングルベンダーSASEによる沢山のメリット

このように、シングルベンダーSASEは多くのメリットを持っています。ガートナーは、シングルベンダーSASEソリューション導入の理由として、以下を挙げています。

組織のセキュリティ体制の向上:様々なセキュリティ機能の複雑さが軽減され、あらゆる場所で単一のポリシーが適用されることで、攻撃対象が縮小することによりもたらされます。

ネットワークとセキュリティスタッフのマンパワーの有効活用:導入時間の短縮、統合されたプラットフォームによる管理スキルやリソースの削減、様々なセキュリティ機能に単一のポリシーが適用されることから、無駄な作業から開放されます。

ユーザーとシステム管理者のエクスペリエンスの向上:レイテンシーやジッタなどのパフォーマンス問題を抑制あるいは排除しやすくなり、問題をエンドツーエンドで診断することが容易になるほか、ログやその他のイベントデータのリポジトリも一元化されます。

もちろん、このようなソリューションの導入にあたっては、組織の縦割り構造や、既存のIT投資についてどうするかなどの課題もあります。また、初期段階のベンダーにとっては、グローバルなカバレッジが問題になることもあります。Catoは現在、世界中に75以上のPoPを持ち、広範囲をカバーしています。ソリューションの成熟度が問題となるのは、主に新規参入ベンダーの問題であるとガートナーは述べています。Catoは、シングルベンダーSASE業界において8年以上の実績があり、市場で最も成熟したベンダーの一社です。

ガートナーの推奨

ガートナーは、戦略・計画、評価、導入に関する推奨事項を発表しています。

ネットワークとセキュリティの両方を担当する部門横断的なチームを立ち上げ、実装成功の可能性を高めること

シングルベンダーSASEと、マルチベンダーまたはマネージドベンダーSASEと比較して評価し、どの方式が最も柔軟性があるか判断すること

シングルパス・スキャン、単一統合コンソール、全機能をカバーするデータレイクを提供するシングルベンダーSASEを選択し、ユーザー体験とスタッフの効率性を改善すること(Catoはこれら全てを提供しています)

概念実証(PoC)プロジェクトを実際のロケーションとユーザーで行い、ニーズをどの程度満たすことができるかを検証すること(Catoは、いますぐPoCのセットアップが可能です)

最も成熟した、機能豊富なシングルベンダーSASEをお探しなら、世界中で最も多くのPoPを持つCato Networksをおいて他にはありません。デモのご依頼はこちらから。https://www.catonetworks.com/ja/contact-us/.

CISOへの道は人それぞれ CISOになるための道... 詳しくはこちら ›

CISOになるために:5ステップの行動計画 CISOへの道は人それぞれ

CISOになるための道は決してひとつではありません。

ですから、ご自身のキャリアパスが上記に当てはまらなくても、所謂「典型的」なものでなくても落胆しないでください。最終目標が「CISOになること」であるのなら問題ありません。今章では、IT、IS、またはサイバーセキュリティにおける現在の職務から、世界レベルのCISOになるための総合的な行動計画について解説します。

ステップ1:

CISOになるためには、視点を変える必要がある

IS、IT、サイバーセキュリティとCISOの役割の違い:戦術的な役割から戦略的な役割へ

セキュリティ・エンジニアから未来のCISOへとシフトする

CISOになりたいセキュリティ・エンジニアはしばしば焦点が狂いがちです。セキュリティ・エンジニアとして成功するためには、問題解決にフォーカスすることが重要です。一流のセキュリティ専門家であるためには、他の人が見つけることのできない脆弱性を特定し、修正することにかけてプロフェッショナルである必要があります。

CISOを目指すものとしてどう考え、行動するか

CISOは、セキュリティ・エンジニアが発見した問題の解決策を、経営幹部、CEO、取締役会向けに提案します。CISOとしての役割を果たすには、問題志向から解決志向への変換スキルが必須です。

CISOになる際に犯しがちな間違いとして、自分の技術的能力を売り込むという最も慣れ親しんだ方法でリードしてしまうことがあります。セキュリティ・チームとの対話において技術的な理解は不可欠ですが、経営陣や役員との対話では必要ありません。経営幹部や役員は、問題そのものではなく、解決策に関心を持っています。あなた自身はビジネスを完全に理解し、サイバー・ソリューションを特定し、ビジネス・リスク、利益、損失の観点からそれら自身を持って説明できなければなりません。新しいビジネスタスクを成功させるためには、ビジネス目標への成長予測を達成するためのイネーブラーとして、サイバー活用に重点を置いてください。

CISOになるために必要なスキル一覧

技術的な要件をビジネス要件に変換する

経営幹部、VPS、Cレベル、投資家、取締役会へのブリーフィングの実施

担当するビジネスを高レベルで理解する

(会社、目標、競合他社、年間売上高、売上予測、競合他社の直面する脅威など)

高度なコミュニケーション能力。効果的なメール送信、インパクトあるプレゼンテーション

リスク評価を実施し、機能性とセキュリティのバランシングをする

組織における収益と利益率の向上に注力する

問題志向ではなく、解決志向を重視する

ステップ2:

CISOの役割を明確にする:CISOの実際の役割とは?

CISOの役割と責任(R&R)を知る

CISOは、基本的にセキュリティ技術チームと経営陣の間を取り持つ存在です。

ステップ3:

CISOとして成功するために、何が重要であるかを判断する。

最終的にキャリアの成功を決定づけるのは、自分の役割の中でどう判断するかにかかっています。CISOはしばしば、ゼロサムセキュリティゲームにより自ら失敗の可能性を高めてしまうことがあります。

これは、セキュリティインシデントが発生する=CISOが解雇される=関係者すべての不利益となる、ということを意味します。

一方有能なCISOは、サイバーセキュリティとはセキュリティと機能性の確保という微妙なバランスの上に成り立つ行為であることを知っています。

100%のセキュリティとは0%の機能性を意味します。逆も然りです。

戦略的なCISOは、このことを理解し、CEOや取締役会と協力して露出を最小限に抑えながら、成功への現実的なKPIを確立し、成功への道を切り開きます。

CISOの役割を成功させるための指標を確立する

CISOの役割を成功させるためには?

唯一の成功の指標:99.999%の可用性

これにより、CISOは目標達成に必要とされるR&Rに集中することができます。

CISOのKPIとKPI設定プロセスの提案

組織において攻撃未遂が毎週何件発生しているかを分析し、ベンチマークを設定する。

エグゼクティブレポートに毎週の攻撃試行の指標(例:300 件)を記載する。

成功に向けたベンチマーク案を作成する:例: 98%の攻撃を防御する

提案したKPIについて、経営陣の同意を得る。

攻撃に関する指標(週次攻撃試行回数+防御回数)を定義し、経営陣に週次報告する。(セキュリティインシデントを経営幹部および取締役会に速やかに報告するようにする)

必要に応じてKPIを調整し、経営陣の同意を得る

ステップ4:

ギャップを意識する:現在の技術的なギャップとビジネス上のギャップを埋める

推奨される技術的教育

GIAC / GSEC Security Essentials

CISSP (セキュリティ プロフェッショナル認定資格制度)

またはCISM(公認情報セキュリティマネージャー)認定資格またはCISA(公認情報システム監査人)認定資格

SASE(セキュアアクセスサービスエッジ)認定資格

SSE(セキュリティサービスエッジ)認定資格

推奨される技術経験

IS、サイバーセキュリティ、ネットワーク、ITの分野で3~5年以上の経験を有し、セキュリティに強い関心を持っていること。

推奨されるビジネス教育

MBAまたは同等のビジネス学位、または関連するビジネス経験

CPAまたは会計コース

推奨されるビジネス経験

3〜5年のビジネス経験

ビジネスオペレーション、ビジネスマネジメント、SOCマネージャー、またはビジネス、マネジメント、リーダーシップのスキルを証明する職務経験

推奨される理解度:

業界のセキュリティの標準(NIST、ISO、SANS、COBIT、CERT、HIPAAを含む)

現行のデータプライバシー規制(例:GDPR、CCPA、地域別基準)

ステップ5:

CISOの仕事に未経験で就く方法

共通したジレンマ - 関連する経験を、未経験で積むにはどうしたらよいのでしょうか。

バーチャルCISOの役割を友人や家族の中小企業で引き受ける。

週に3時間、バーチャルCISOとしてサービスを提供する。

その代わり、月に3回推薦してもらい、ポジティブな参考文献としてのサービス提供を依頼する。

既存のCISOから指導を受けることは可能か?

友人、家族、元同僚など、コンタクト可能なCISOから始めてみましょう。

LinkedInでCISOにコンタクトを取り、お茶やディナーに招待する。

月に一度、夕食を共にし、指導を受けることができないか聞いてみましょう(彼らが決めた場所へ出向き、費用はあなた持ち)。

何度か断られたり、反応がなくても、がっかりしないでください。

最初のCISOとしての仕事を得るために:キャリアを成功させるためのアクションプラン

求人に応募する

履歴書を送付し、面接にこぎつけましょう。

1週目:

CISOの求人に既存の履歴書を20通送る。

何人が返信し、面接を申し込んだか(2週間以内)?

成功率が50~70%未満であれば、履歴書を修正する必要があります。

このプロセスを繰り返し、20通の履歴書送付ごとに、最低10通のポジティブな反応を得ることを目標とします(リクルーターが反応するまでは1.5~2週間ほどかかります)。

面接獲得のために履歴書を修正する

面接獲得率が50~70%に達しない場合は、履歴書を修正する必要があります。しかし、一体どこを修正すればいいのでしょうか?

CISOの履歴書における最も一般的な誤り(要注意!)

履歴書においては、技術的能力だけでなく、ビジネスセンスをアピールすべきです。前述の戦略的スキルを見直し、それらをアピールしましょう(関連する学歴、職歴、キャリアなどがあればそれも追加しましょう)。

経営陣や役員への説明経験はあるか?

有効なプレゼンテーションを行ったことがあるか?

リスク管理プログラムを作成し、組織全体の調整の経験があるか?

サイバーセキュリティのベストプラクティスに関するオンラインフォーラムを主宰しているか?

実際の技術的な能力だけでなく、ビジネスやリーダーシップに精通していることをアピールする方法を考えましょう。

面接ラウンド

通常、CISOの面接は5〜7回行われます。

覚えておこう:一次面接のゴールは、二次面接を受けることです。二次面接のゴールは、三次面接を受けることです。法務、財務、CEO、CIO、人事担当などとの面接に備えましょう。

ポジション獲得:CISO就任までの道のり

「未来を予測する最良の方法は、未来を創造することである」とは、アブラハム・リンカーンの言葉です。このガイドが、新しいエキサイティングなCISOとしての未来に向けたスタートとなることを願っています。皆さんと皆さんの将来の成功を信じています。幸運を祈ります。また、このガイドが役に立ったと感じたら、新たにCISOのポジションを探している友人や同僚に、積極的に共有してあげてください。

CISOのポジションを獲得した後にすべきこと

おめでとうございます!あなたはCISOとして採用されました。

ついにここまできましたね。CISOのポジションに初めて就きました。ここまでの努力と献身を、私たちはとても誇りに思います。新しい職務に就く前に、キャリアを成功に導くためのベストプラクティスをいくつかご紹介します。

CISOとして成功するために:念頭に置くべきこと

2016年以降、1000人以上のCISOと対話した結果、次のことを念頭に置くことが重要です。

CISOの焦点と影響を決めるネットワークセキュリティアーキテクチャ

組織や範囲に関わらず、CISOの役割は、約束したKPIを過不足なく満たすことです。そこで、セキュリティ・チームへの対応を事後対応型にするか、事前対応型にするかを決めなくてはなりません。セキュリティ脆弱性の精査やパッチ適用、異なるセキュリティ・ポリシーの緩和に時間を割きたいですか?それとも、収益を生み出す大きなミッションの達成にサイバーセキュリティを通じて専念したいですか?あなたは、ネットワーク・セキュリティ・アーキテクチャによって企業の攻撃対象領域を最小化し、自身と担当するチームが適切に注意を払うことができるようにしなければなりません。

そのために、WAN、クラウド、インターネットのトラフィックを完全に可視化・制御し、サイバーセキュリティを通じてビジネス目標を達成するためのタスクを実行する必要があります。さもなければ、サイバーセキュリティを通じたビジネスの実現は絵空事となり、機能が戦術的なものに戻ってしまいます。

Cato SSE 360 = SSE + 完全な可視化&制御

一貫性のないセキュリティポイントソリューションは、リソースに限りのあるセキュリティチームへの過度の負担となり、セキュリティ体制に影響を与え、設定ミスによる総合的リスクを増大させます。従来のSSE(Security Service Edge)への収束はこれらの課題を軽減しますが、インターネット、パブリッククラウドアプリケーション、一部の内部アプリケーションにしか可視性と制御は提供されません。WANトラフィックは精査されず、最適化もされないまま放置されます。また、シングルベンダーのSASEを基としないSSEプラットフォームでは、SD-WANへの収束を拡張し、SASEへアップグレードすることができません。

Cato NetworksのSSE 360 サービスはこの問題を解決します。SSE 360は、あらゆるWAN、クラウド、インターネットのアプリケーション・リソースに対して、またすべてのポートとプロトコルに渡って、すべてのトラフィックを最適化し、セキュリティを担保します。Catoの統合ネットワークセキュリティの全製品に関しては、SSE 360のホワイトペーパーをご覧ください。Cato SSE 360は、企業のISチームのニーズを満たす設定可能なセキュリティ・ポリシーを完備しています。

世界的なパンデミックが起こるずっと以前から、少なく... 詳しくはこちら ›

企業向けリモートアクセス技術の形態 世界的なパンデミックが起こるずっと以前から、少なくとも企業は一部の従業員にリモートワーク環境を提供していました。出張中の営業担当や、週に数日自宅で仕事をする在宅勤務者など、ごく一部の社員はリモートで会社のリソースにアクセスする必要がありました。

パンデミックにより一瞬にして、世界中に何百万人ものリモートワーカーが誕生したようです。従業員は、できる限り自宅から隔離状態で仕事をするように命ぜられました。企業は突如として、世界中のどこからでも同時にアクセスする、数百、数千のユーザーに対してリモートアクセスを提供することを余儀なくされました。すでに少数のリモートワーカーにVPNサービスを提供していた多くの企業は、自宅に隔離されたより多くの従業員向けに機能拡張を急ぎました。しかし現在、VPNは企業にとって最適なリモートアクセス技術なのか、他の技術の方がより優れた長期的ソリューションを提供できるのか、考え直す時期に来ているのではないでしょうか。

長期的なリモートアクセスが一定期間常態化する可能性

ナレッジワーカーの一部は従来のオフィスに戻りつつありますが、それ以上に多くの従業員がまだ自宅から仕事を続けており、今後もしばらくその状態が続くことになります。Global Workplace Analyticsは、2021年末までに労働人口の25~30%が週に数日、自宅から仕事をするだろうと予測しています。また、従来のオフィスに戻ることなく、この先もずっと在宅勤務(WFH)を続けることを選ぶ人もいるかもしれません。

企業はこれに対応するため、使いやすく高パフォーマンスで、安全性の高いネットワークアクセスといった、在宅勤務者にオフィスと同様のエクスペリエンスを提供するリモートアクセスソリューションを導入する必要があります。さらにそのソリューションは、技術者を増やすことなく、費用対効果が高く、管理が簡単でなければいけません。

VPNは依然、選択肢の1つとしてありますが、その他はどうでしょう。他の選択肢としては、アプライアンスベースのSD-WANやSASEが挙げられます。それぞれのアプローチについて解説します。

VPNはあらゆる従業員をサポートする設計ではない

一部の従業員にとっては便利なリモートアクセスソリューションですが、多人数の従業員にリモートアクセスを提供するには非効率的な技術です。VPNはポイント・ツー・ポイント接続用に設計されているため、リモートワーカーとデータセンター内のネットワークアクセスサーバー(NAS)間の安全な接続には、それぞれ独自のVPNリンクが必要です。各NASの同時接続可能なユーザー数には限りがあるため、大規模なリモートユーザーに対応するには、本格的なデータセンターのインフラが必要となる場合があります。

VPN接続では、ユーザーとVPN間のあらゆる通信が暗号化されます。この暗号化処理には時間がかかるため、使用する暗号の種類によっては、インターネット通信に大幅な遅延が生じる可能性があります。リモートユーザーが、IaaSやSaaSといったアプリケーションやサービスにアクセスの必要がある場合に発生する遅延はより重大です。トラフィックは、エンドユーザーとNASの間を移動してからクラウドに送信され、帰りはその逆経路を取るため、複雑化します。

VPNは、特定のリソースへのきめ細かいアクセス制御のオプションを持たないにも関わらず、ネットワーク全体への過剰なアクセス権を提供してしまうという重大な問題点を持っています。いくつかの有名なデータ流出事件に、VPNを使って盗まれた認証情報が関与しています。攻撃者は正規の認証情報を使用し、VPN経由で接続することで、標的とする企業ネットワークに侵入し、自由に移動することができたのです。さらに、接続するデバイスのセキュリティ状態を確認することができないため、安全でないユーザーデバイスを経由してマルウェアがネットワークに侵入する可能性もあります。

リモートユーザートラフィックのルーティングのためのインテリジェンスを提供するSD-WAN

在宅ワーカーにリモートアクセスを提供するためのもう一つの選択肢として、アプライアンスベースのSD-WANが挙げられます。SD-WANは、VPNでは実現しないインテリジェンスな接続を提供します。Doyle Researchの主席アナリストであるLee Doyle氏は、ホームオフィスのユーザーを企業ネットワークに接続するためにSD-WANを使用するメリットについて、次のように概説しています。

致命的要素となるアプリケーションや、遅延の影響を受けやすいアプリケーションの優先順位付け

クラウドベースサービスへのアクセスの高速化

暗号化、VPN、ファイアウォール、クラウドベースのセキュリティとの統合によるセキュリティ強化

IT管理者向け一元管理ツール

アプライアンスベースのSD-WANの注意点として、主に拠点の接続用に設計されていることです(在宅の個人ユーザーにも対応が可能)。しかし、企業がSD-WANを採用していない場合、何百、何千もの在宅ベースのユーザーに対する実装や設定が簡単にできる技術ではありません。さらに、多種多様な通信機器やセキュリティ機器に巨額の投資が必要となります。

よりシンプルかつ安全で、手軽に拡張可能なソリューションを提供するSASE

CatoのSecure Access Service Edge(SASE)プラットフォームは、多くの従業員が同時にリモートアクセスする場面で、VPNに代わる優れた選択肢となります。このプラットフォームは、スケーラブルなアクセス、最適化された接続性、および統合的な脅威防止といった、大規模リモートアクセスを継続的にサポートするために必要な要件を提供します。

Catoのプラットフォームを使って在宅勤務に対応する場合、企業はリモートユーザーの数に関係なく、簡単に素早く拡張が可能です。地域ごとにハブや、VPNコンセントレータを設置する必要はありません。Catoが所有する、世界規模で分散した数十のPoP(Point of Presence)上にSASEサービスは構築されており、あらゆるロケーションとユーザーに幅広いセキュリティとネットワークサービスを提供します。CatoのPoPに複雑なスケーリングは組み込まれており、組織が購入、設定、導入するインフラストラクチャはありません。エンドユーザーにリモートアクセスを提供する場合、ユーザーのデバイスにクライアントエージェントをインストールするか、セキュアブラウザ経由で特定のアプリケーションにクライアントレスでアクセスできるようにするだけです。

ゼロトラストネットワークアクセスを採用したCato SASEプラットフォームは、ユーザーが必要とする特定のリソースやアプリケーションへのアクセスを許可します。このきめ細やかなセキュリティは、SASEが要求するネットワークアクセスに対するIDベース管理型アプローチが実現します。すべてのトラフィックは、SASEサービスに組み込まれた完全なネットワークセキュリティスタックを通過します。そのため、リモートユーザーからのトラフィックにも、多要素認証と完全なアクセス制御、および脅威防御が適用されます。ユーザーに最も近いPOP内ですべての処理が行われ、企業のネットワークとセキュリティポリシーが完全に適用されます。これにより、ネットワーク上の特定のセキュリティチョークポイントにトラフィックを強制的に送り込むことで起こる「トロンボーン効果」を排除することが可能です。さらにIT管理者は、企業内WANのすべてのトラフィックを一貫して可視化し、制御することができます。

長短期の在宅勤務をサポートするSASE

従業員の一部がオフィスに戻りはじめている一方、多くの従業員は未だ在宅勤務を続けており、さらに継続する可能性すらあります。Cato SASEプラットフォームは、安全性が不十分かつ不便なVPNを経由することなく、通常のネットワーク環境にアクセスすることができる理想的な手段です。

世界中何百万人もの人々が、パンデミックによる不自由... 詳しくはこちら ›

リモートアクセスセキュリティ:VPNの危険性 世界中何百万人もの人々が、パンデミックによる不自由な生活を未だ強いられており、リモートで仕事をしています。リモートワークという働き方が、多くのワーカーにとって今後のスタンダードとなる可能性も出てきました。このような状況を受けて、企業はVPNを利用したリモート・アクセスを提供するようになりましたが、これは長期的な接続方法として正しい選択なのでしょうか。

VPNは手軽な接続性を提供しますが、企業はその安全性と、濫用が組織にもたらすリスクについても考える必要があります。答えは明確であり、リモートアクセスのセキュリティに関するVPNの危険性や不具合を考慮し、長期的な使用を前提とした代替手段の検討の必要があります。代表的な代替手段である、ZTNA(Zero Trust Network Access)を組み込んだSASE(Secure Access Service Edge)プラットフォームは、VPNのセキュリティ上のリスクや、その他のデメリットを軽減します。

リモートアクセスセキュリティを危険に晒すVPN

VPNは一般に、トラフィックの暗号化と単純なユーザー認証によって最低限のセキュリティを提供するものであり、そのため以下のように多くのリスク要因を抱えています。

VPNユーザーに付与される過剰な権限:VPNは、特定のリソースへのきめ細かなユーザーアクセスを提供しません。ユーザーがVPNを使用してリモートで作業する場合、VPNに割り当てられた共有IPアドレスプールを介してネットワークにアクセスします。そのため、ユーザーはネットワーク上にある未承認のリソースを「見る」ことができ、パスワードさえあればアクセスできるようになります。

簡素で不十分な認証:VPNは簡素なユーザー認証を提供しますが、実際にはユーザーとそのデバイスに対するより強固な認証が不可欠です。多要素認証や企業内ディレクトリ・システム、RADIUS(Remote Authentication Dial In User Service)認証サーバーなどによる認証が提供されない場合、攻撃者は盗み出した認証情報を使ってネットワーク中にアクセス可能となります。

ネットワークにマルウェアを拡散する危険性のあるエンドポイント:接続するデバイスのセキュリティ状態を精査しないため、マルウェアがネットワークに侵入する可能性があります。

ユーザーの自宅はフルセキュリティスタックの範囲外:企業は、フルスタックのセキュリティソリューションを本社や支社オフィス内に構築しており、そのセキュリティは従業員の自宅には届きません。そのため、適切なセキュリティを維持するには、ネットワーク上のVPNエンドポイントでセキュリティ・スタックを経由し、トラフィックをルーティングする必要があります。非効率的なルーティングや、ネットワーク遅延の増加の他に、セキュリティ負荷分散のため、複数の拠点でセキュリティスタックの購入・導入・監視・保守の必要となる可能性もあります。

障害の原因となるVPNアプライアンス:大規模なリモートワークをVPNを使ってサポートする企業は、DoS攻撃などによってVPNが故障または機能しなくなった場合、業務の遂行ができなくなるリスクが高まります。アプライアンスが機能しない場合は、すべてのユーザーがアクセスできなくなります。

既知の脆弱性を持つVPNの存在:企業は、脆弱性を監視し、必要に応じてデバイスを更新し、パッチを適用する責任を負っています。パッチが適用されていない重大な欠陥は、組織を危険にさらす可能性があります。例えばイランのハッカーが、VPNの脆弱性を利用して企業や政府のネットワークにバックドアを設置していることが2020年3月に報告されました。知名度の高い複数のVPNブランドが、この攻撃キャンペーンの標的とされました。

ネットワーク全体を複雑化するVPN:データセンターに新たなVPNを追加して管理・設定することにより、ネットワーク管理全体の複雑さが増大し、その結果セキュリティ上の脆弱性が拡大する可能性があります。

ネットワーク管理者によるVPN接続の可視化ができない:IT部門は、VPN接続を可視化できません。これらのアプライアンス上で起こっていることを可視化できないため、問題が発生した場合、快適に利用できないばかりか、誰も根本的な原因を知ることができません。

スプリットトンネルによる攻撃の機会の増大:組織はVPNの容量制限の緩和のため、スプリットトンネルを採用することがあります。このネットワークアーキテクチャの構成では、トラフィックをVPNクライアントから企業ネットワークに誘導し、さらにゲートウェイを経由してインターネットに接続します。この場合、インターネットと企業ネットワークに同時にアクセスすることが可能となります。そのため、パブリック・ネットワーク上の攻撃者がリモート・コンピュータを危険にさらし、更にそれを利用して内部ネットワークにアクセスするリスクが生じます。

VPNのもうひとつの欠点セキュリティ上の問題以外にも、VPNは長期的なリモート・アクセス接続に向いていないという欠点があります。例えば、アプライアンスがサポート可能な同時接続ユーザー数に限りがあります。通常、リモートワークを行う従業員の割合が10%以下の企業では、問題になりません。しかし、それ以上の割合の従業員が同時かつ継続的にアクセスを必要とする場合、VPNの容量をすぐに超過してしまう可能性があります。そのため、より多くの、またはより大きなアプライアンスを導入する必要があり、コストと管理要件が大幅に増加します。企業はこの拡張性の欠如に対処するため、スプリットトンネルなどの回避策を使用しますが、これはトラフィックの可視性とセキュリティを低下させる可能性があります。

安全なリモートアクセス実現のための長期的ソリューションとはVPNはもはや、企業のリモートアクセスにおいて最良の選択肢ではありません。ガートナー社は『Zero Trust Network Access (ZTNA) に関するマーケットガイド』において、2023年までに60%の企業がVPNを廃止し、代わりにZTNAを採用すると予測しています。企業のネットワーク境界の形が変化していることが、ZTNA採用の主な要因です。クラウドワークロード、在宅勤務、モバイル、オンプレミスなどのネットワーク資産を考慮する必要がある場合、VPNアプライアンスのようなポイントソリューションは適したツールではありません。

ZTNAの主なメリットは、誰がどのエンドユーザーデバイスから、どのリソースに、ネットワークアクセスを取得・維持するかをきめ細かく制御できることに凝縮されます。アクセスはセキュリティポリシーに基づき、最小限の権限のみが許可されます。

しかしゼロトラストは、リモートアクセスソリューションの一部にすぎません。ZTNA単体では対処できない、パフォーマンスや継続的なセキュリティに関する問題が存在します。例えば、すべてのトラフィックは宛先に到達する前にセキュリティ検査を通過する必要があります。この場合、ZTNAをSASE(Secure Access Service Edge)ソリューションに完全に統合することが最も効果的です。

SASEは、ZTNA、次世代ファイアウォール(NGFW)などのセキュリティサービスを、SD-WAN、WANの最適化、帯域集約などのネットワークサービスとともに、クラウドネイティブプラットフォームに統合したものです。SASEネットワーク・アーキテクチャを活用する企業は、ZTNAのメリットに加え、管理が簡単かつ拡張性の高い統合ネットワーク、およびセキュリティ・ソリューションの完全なパッケージを利用可能です。CatoのSASEソリューションは、このすべてをクラウドネイティブプラットフォームで提供します。

SASEは、ZTNA、次世代ファイアウォール(NGFW)などのセキュリティサービスを、SD-WAN、WANの最適化、帯域集約などのネットワークサービスとともに、クラウドネイティブプラットフォームに統合したものです。SASEネットワーク・アーキテクチャを活用する企業は、ZTNAのメリットに加え、管理が簡単かつ拡張性の高い統合ネットワーク、およびセキュリティ・ソリューションの完全なパッケージを利用可能です。CatoのSASEソリューションは、このすべてをクラウドネイティブプラットフォームで提供します。

CatoのSASEソリューションは、リモートユーザーが安全かつ最適化された接続を介して、すべてのビジネスアプリケーションにアクセスすることを、クライアントまたはクライアントレスブラウザからのアクセスにより可能にします。グローバルなクラウドネイティブサービスであるCato Cloudは、専用のVPNインフラを導入することなく、任意の数のユーザーに適用するように拡張可能です。リモートワーカーが、最寄りのCatoのPoP(世界中に75以上のPoPを所有)に接続すると、Catoのグローバルなプライベートバックボーンを経由し、オンプレミスまたはクラウドアプリケーションへのトラフィックが最適にルーティングされます。Catoのセキュリティサービスは、リモートユーザーを脅威から保護し、アプリケーションのアクセス制御を実現します。

要約すると、CatoのSASEプラットフォームは、あらゆるリモートワーカーに最適化された安全性の高いアクセスを迅速かつ簡単に提供することを可能とします。リモートワーカーをどうやってサポートするかについて、詳しくは、無料のCato eBook『Work From Anywhere for Everyone』をご参照ください。

COVID-19の発生により、ビジネスVPNの使用... 詳しくはこちら ›

企業向けVPNの欠点 COVID-19の発生により、ビジネスVPNの使用がごく短期間で急増しました。具体的に、VPNを使った通信量は複数の地域で、数週間で200%以上増加しました。ほとんどの企業はオフィスが閉鎖されているにもかかわらず、VPNを使用し率先して自宅から迅速に仕事を始めることによって、ビジネスの継続が可能となりました。

しかしニューノーマルが定着するにつれ、多くの企業がVPNにはいくつかの欠点が存在することを理解しつつあります。リモートアクセスVPNにおいては、スケーラビリティとパフォーマンス、セキュリティのすべてが課題となり得ます。SDP(ソフトウェア定義の境界)は、企業にこれらVPNの欠点に対するソリューションを提供します。SDP(ZTNAまたはゼロトラストネットワークアクセスとも呼ばれる)は、リモートアクセスとネットワークセキュリティにソフトウェア定義のアプローチを採用し、それらの課題への対処をより長期的で持続可能な方法で促進します。

それでは、SDPと従来のリモートアクセスVPNとの明確な違いは一体何なのかを確認してみましょう。

VPNの利点

リモートアクセスVPNは、企業にリモート作業を可能にする手段を提供します。ほとんどの場合、WAN内の仮想アプライアンスまたは物理アプライアンス、パブリックインターネット、および従業員のPC上のクライアントソフトウェアは、在宅勤務の主導をサポートするのに十分です。多くの場合、そのような厳密な種類のリモートアクセスVPN構成は、パンデミック発生の際に企業が活動を続けるのに役立ちました。

VPNの欠点

リモートアクセスVPNにより、一部の企業が窮地を脱したのは事実ですが、使用量の増加により、いくつかのVPNの大きな欠点がさらに拡大したのも事実です。

#1:継続使用のために設計されていない

企業全体をWANに接続することは、リモートアクセスVPNの活用事例ではありませんでした。企業は従来、ごく一部の従業員を短期間接続するためにVPNソリューションを購入していました。大規模な自宅からの作業への移行に伴い、既存のVPNインフラストラクチャは、意図されていない継続的な作業量のサポートを余儀なくされています。これにより、VPNサーバーが過度の負荷にさらされ、パフォーマンスとユーザーエクスペリエンスに悪影響を与える可能性のある環境が引き起こされます。

#2:スケーラビリティを妨げる複雑さ

企業が追加のVPNアプライアンスやVPNコンセントレーターを使用することで、VPNの過負荷の問題に対処しようとすることにより、ネットワークにコストと複雑さが加算されます。同様に、VPNアプライアンスをHA(高可用性)構成にするとコストが増加し、より複雑な構成が必要になります。

さらに、VPNサーバーはリモートアクセスを提供しますが、エンタープライズ・グレードのセキュリティと監視は提供されないため、管理ソリューションとセキュリティツールを使って補完する必要があります。これら追加のアプライアンスとアプリケーションは、さらに多くの構成とメンテナンスにつながります。追加のソリューションが階層化されるたびに、ネットワークはより複雑になり、より拡張が困難となります。

#3:きめ細やかなセキュリティの欠如

VPNアプライアンスは、典型的なCastle-and-Moat(城と堀)セキュリティの例です。ユーザーがVPN経由で接続すると、サブネットの他の部分にも事実上無制限にアクセス可能となります。これは一部の企業においては、管理者以外のユーザーが重要なインフラストラクチャに、不必要にネットワークアクセスできることを意味します。さらにCastle-and-Moatアプローチは、マルウェアの拡散とデータ侵害のリスクを増加します。

多くの場合、リモートアクセスVPNにきめ細かいセキュリティ制御を追加するためには、企業は追加のセキュリティポイントソリューションを配備する必要がありますが、これによって構成ミスや人的エラーの可能性が発生する他、コストが増し、より複雑となります。

#4:予測できないパフォーマンス

VPN接続はパブリックインターネットを介することで作成されるため、ネットワークパフォーマンスはパブリックインターネットのパフォーマンスに直接関係しています。インターネットに共通するジッタ(パケット遅延の変動)とパケットロスにより、ミッションクリティカルなアプリとユーザーエクスペリエンスに大打撃を与える可能性があります。さらに、グローバル・フットプリント指標を持つ企業は、さらなるVPNトンネリングのオーバーヘッドが追加されることを考慮するまでもなく、世界中にインターネットトラフィックを送信しようとすると、重大な遅延が課題となることを理解しています。

#5:可用性への低い信頼性

予測不可能なパフォーマンスの範囲を超えて、リモートアクセスをパブリックインターネットに依存する企業には、可用性の保証がありません。パブリックインターネットの停止が組織全体の生産性の低下を意味する場合、パブリックインターネットのみに依存するリスクは、そのメリットを遥かに上回る可能性があります。

SDPのリモートアクセスVPNの欠点への対処法

総合的なSecure Access Service Edge(またはSASE)プラットフォームの一部として使用される場合、SDPはVPNの欠点に直接対処し、企業にスケーラブルかつ信頼性の高いリモートネットワークアクセスへのソリューションを提供します。

SASEは、ネットワークとセキュリティ機能をクラウドネイティブサービスに統合する、エンタープライズネットワーキングのカテゴリのひとつです。SASEフレームワークの重要な一部であるSDPは、グローバル・パフォーマンスの最適化と脅威からの保護、きめ細かいアクセス制御が組み込まれた、リモートアプリケーションアクセスへの最新アプローチです。

次の通りSDPの考え方は簡単です:

√ ユーザーを安全に認証(例:MFAと暗号化されたネットワークプロトコルを使用)

√ プロファイルと特定のアプリケーションに基づいてアクセス権を割り当て

√ 各ユーザーセッション中に継続的に行われるリスク評価

一例として、CatoのSASEプラットフォームの導入により、企業はSASEとSDPを使用して次のようなリモートアクセスソリューションが利用可能となります:

継続的なアクセスを意図した構築。グローバルに分散されたCatoクラウドネイティブプラットフォームは、継続的なアクセスを目的として構築されています。クラウドネイティブなインフラで、単一のVPNアプライアンスへの過負荷を企業が心配する必要がありません。さらにCatoのグローバル・プライベートバックボーンには、パフォーマンスの最適化およびHAが組み込まれているため、VPNがパブリックインターネットに依存する原因となったパフォーマンス問題の多くが解消されます。

高いスケーラビリティの実現。拡張のためのアプライアンスを企業が追加する必要がありません。SDPとSASEにより、クラウドの高いスケーラビリティがリモートアクセスにもたらされます。

きめ細やかなアクセス制御を提供。SDPの使用により、企業はアプリケーションレベルでユーザープロファイルに基づいたアクセス制御を設計できます。これによってネットワークレベルでのVPNのアプローチと比較して、リスクが大幅に軽減されます。

積極的な脅威からの保護。ネットワークトラフィックはSDPを使用することにより、悪意のある動作を検出・防止するように設計された、堅牢なクラウドベースのセキュリティスタックを使用して、エンドツーエンドなパケットの検査を通過します。これは追加のセキュリティソリューションを展開・維持する必要なしに発生します。

99.999%の稼働率を誇るSLAによるサポート。Catoのグローバルプライベートバックボーンは、Tier-1 ISPにより相互接続され、99.999%稼働率のSLAにより支えられた、70を超えるPoPで構成されています。この可用性保証により、従業員全員が遠隔地にいるときに雲泥の差が生まれる可能性があります。

これらのすべてが一体となり、SASEとSDPを理想的なリモートアクセスVPNの代替手段にします。

リモートワークやSDP、SASEについてより詳しく知りたいですか?

ニューノーマルに対応するためには、リモートアクセスVPNが長期的なソリューションとして適切ではない可能性について企業は理解しつつあります。SASEとSDPが拡張可能かつ安全で信頼性が高く、高性能なリモートワークの実現のため理想的であることも多くの人が学んでいます。

レガシーVPNの持つ課題に、SDPとSASEがどのように対処できるかを詳しく知りたい場合は、Work from Anywhere forEveryone(eBook)をダウンロードしてください。ご自身で実際にCato SASEプラットフォームの動作を確認したい場合は、今すぐお問い合わせいただくか、デモにご登録ください。

昨年、ガートナー(Gartner のゼロトラストネ... 詳しくはこちら ›

セキュアアクセスサービスエッジ(SASE[サシ―])のゼロトラストネットワークアクセス機能 昨年、ガートナー(Gartner のゼロトラストネットワークアクセス(ZTNA)のマーケットガイド では、2023年までに企業の60%がVPNを段階的に廃止し、代わりにZTNAを使用すると予測しています。 ZTNA採用の主な推進力は、エンタープライズネットワーク境界の形状の変化です。 クラウドワークロード、テレワーク、モバイル、およびオンプレミスのネットワーク資産を考慮する必要があり、VPNアプライアンスなどのポイントソリューションはその仕事に適したツールではありません。

大まかに言えば、VPNに対するZTNAの利点を1つの単語で要約できます: それは精度です。 ゼロトラストネットワークアクセスにより、企業はVPNレベルでアクセスを制限できますが、ネットワークセキュリティに対する他の「城と堀」のアプローチでは絶対に不可能です。

このきめ細かいレベルの制御は、ゼロトラストネットワークアクセスがネットワークアクセス SASE(セキュアアクセスサービスエッジ) の要求に対するアイデンティティ主導のアプローチを補完する理由でもあります。 ゼロトラストネットワークアクセスがクラウドネイティブネットワークプラットフォームに組み込まれているため、SASEは、モバイルユーザー、サイト、クラウドアプリケーション、クラウドデータセンターなどの最新の企業のリソースを適切なアクセスレベルで接続できます。 しかし、ZTNAとSASEは、この約束を果たすためにどのように正確に連携するのでしょうか。 見てみましょう…

ゼロトラストネットワークアクセスとは何か?

ソフトウェア定義の境界(ブラッククラウド)[SDP]software-defined perimeter (SDP)とも呼ばれるゼロトラストネットワークアクセスは、クラウドとオンプレミスの両方でアプリケーションとサービスへのアクセスを保護するための最新のアプローチです。 ZTNAの仕組みは単純です。明示的に許可されていない限り、リソースへのすべての人とすべてのアクセスを拒否します。 このアプローチにより、全体的なネットワークセキュリティとマイクロセグメンテーションが強化され、侵害が発生した場合に横方向の動き(ラテラルムーブメント)を制限できます。

今日、レガシーネットワークセキュリティポイントソリューションでは、ユーザーがセキュリティアプライアンスを通過すると、同じサブネット上のすべてのものへのネットワークアクセスが暗黙的に取得されます。 これは本質的にリスクと攻撃対象領域を増加させます。 ZTNAは、そのパラダイムを真っ向から反転させます。 ZTNAを使用すると、ITはネットワークリソースへのアクセスを明示的に許可する必要があり、アプリケーションレベルまで制限を適用できます。

ゼロトラストネットワークアクセスとSASEが連携する方法

ZTNAはSASEのごく一部です。 SASEは、ZTNAの原則に従って、すべてのエッジ(サイト、モバイルユーザー、およびクラウドリソース)へのアクセスを制限します。 言い換えると、SASEのNGFWおよびSWG機能は、SASEがアクセスを制限する方法です;ZTNAは、SASEエッジのアクセスが制限されている度合いです。

SASEは、ゼロトラストネットワークアクセス、NGFW、およびその他のセキュリティサービスを、SD-WAN、WAN最適化、帯域幅集約などのネットワークサービスとともにクラウドネイティブプラットフォームにバンドルします。 つまり、SASEアーキテクチャを活用する企業は、ゼロトラストネットワークアクセスのメリットに加えて、管理が簡単で拡張性の高いネットワークおよびセキュリティソリューションの完全なスイートを利用できます。

SASEとゼロトラストネットワークアクセスの利点

SASEとゼロトラストネットワークアクセスの最初の利点は、セキュリティに対するID主導のデフォルト拒否アプローチにより、セキュリティ体制が大幅に改善されることです。 悪意のあるユーザーがネットワーク資産を侵害した場合でも、ZTNAは被害を制限できます。 さらに、SASEセキュリティサービスは、通常のネットワーク動作のベースラインを確立できます。これにより、ネットワークセキュリティ全般、特に脅威検出へのよりプロアクティブなアプローチが可能になります。 ベースラインがしっかりしていると、悪意のある動作の検出、封じ込め、防止が容易になります。

セキュリティ上の利点に加えて、SASEとZTNAを組み合わせることで、ポイントソリューションが現代の企業にもたらす別の一連の問題、つまりアプライアンスの無秩序な増加とネットワークの複雑さを解決します。 VPNポイントソリューションを使用すると、企業はSD-WANやNGFWなどの機能のために追加のアプライアンスを展開する必要があります。 これは、アプライアンスを必要とするサイトが増えるごとに、運用コストと設備投資が増えることを意味します。 また、アプライアンス、モバイルユーザー、クラウドサービスを統合すると、ネットワークが大幅に複雑になります。

SASEとZTNAは、すべてのネットワークエッジで機能するクラウドネイティブソリューションを提供することにより、これらの問題を取り除きます。つまり、クラウドサービス、モバイルユーザー、IoT、ブランチオフィス、企業ネットワークはすべて、展開の複雑さやコストを大幅に増加させることなく、同じレベルのセキュリティを利用できます。

要約すると、従来のポイントソリューションと比較すると、SASEを使用したゼロトラストネットワークアクセスは以下のとおりです:

拡大/縮小が容易. アプライアンスの無秩序な増加により、ネットワークの成長に伴ってVPNポイントソリューションの管理が困難になります。 SASEは、マルチテナントクラウドネイティブプラットフォームのスケーラビリティをネットワークセキュリティにもたらします。

よりきめ細かく。 . 従来のポイントソリューションを使用すると、企業はIPアドレスに基づいてアクセスを制限するポリシーを実装できます。 SASEとゼロトラストネットワークアクセスにより、特定のアプリケーションとIDのレベルまでアクセス制御とネットワークの可視性が可能になります。

より安全に。 . 城と堀」のパラダイムが十分なネットワークセキュリティを提供していた時代には、ポイントソリューションは十分に優れていました。 ただし、最新のネットワークには、このパラダイムに単純に適合しないトポロジがあります。 すべてのネットワークエッジが確実に考慮されるようにし(たとえば、クライアントレスモバイルアクセスを有効にすることによって)、最新のネットワークトポロジ専用に構築されたセキュリティソリューションを使用することで、SASEとZTNAはセキュリティ体制を大幅に向上させることができます。

より高速で信頼性が高くなります. くの場合、VPNアプライアンスはボトルネックになり、WANの速度が低下し、パフォーマンスに悪影響を及ぼします。 これは、個々のアプライアンスにCPUとリソースの制限があるためです。 クラウドネイティブアプローチにより、SASEはこれらのリソース制限を排除し、基盤となるネットワークファブリックの一部としてWAN最適化も提供することにより、WANパフォーマンスをさらに向上させます。

ゼロトラストネットワークアクセスを備えた最初の真のSASEプラットフォーム

SASE市場はまだ成熟しきったたわけではなく、多くのベンダーはSASEの真の使命を果たすには至っていません。 Cato Networksは、ガートナー(Gartner)の2019エンタープライズネットワークのハイプ・サイクル(2019 Hype Cycle for Enterprise Networking)でSASEのサンプルベンダーとして評価されているだけでなく、世界初の真のSASEプラットフォームでもあります。

CatoのSASEプラットフォームは、最新のエンタープライズネットワークを念頭に置いてゼロから構築されました。 このプラットフォームは、ゼロトラストネットワークアクセス、SWG、NGFW、IPSなどのセキュリティ機能をSD-WANや WAN最適化 などのネットワークサービス、および99.999%の稼働率SLAを備えたグローバルプライベートバックボーンと組み合わせています。 その結果、Catoは、パフォーマンス、セキュリティ、およびスケーラビリティの観点から目下SASEの真の約束を提供できる唯一のベンダーです。

Cato SASEプラットフォームの動作を確認したい場合は デモにサインアップ するか、今すぐおすぐお問い合わせください. SASEの詳細については、eBook 「デジタルビジネスのネットワークはセキュアアクセスサービスエッジ(SASE)から始まる」 をご覧ください。