Zero Trust mit einem Klick: Wie Catos agentenlose Mikrosegmentierung laterale Bewegungen blockiert und die Netzwerksicherheit vereinfacht

Inhaltsverzeichnis

- 1. Die Herausforderung: Warum Mikrosegmentierung für IT und OT bis hin zu KI und jedem VLAN wichtig ist

- 2. Catos Antwort: Agentenlose Mikrosegmentierung, die mit einem Klick funktioniert

- 3. Über Bedrohungsschutz hinaus: Ein einfacher, intelligenter Weg zu Zero Trust

- 4. Zukunftssicherung von KI, IoT und OT: Mikrosegmentierung für die nächste Generation von Infrastrukturen

- 5. Eine einheitliche Plattform: NAC ersetzen, Segmentierung vereinfachen, Zero Trust ermöglichen

- 6. Klein anfangen, schnell skalieren und laterale Bedrohungen heute eliminieren

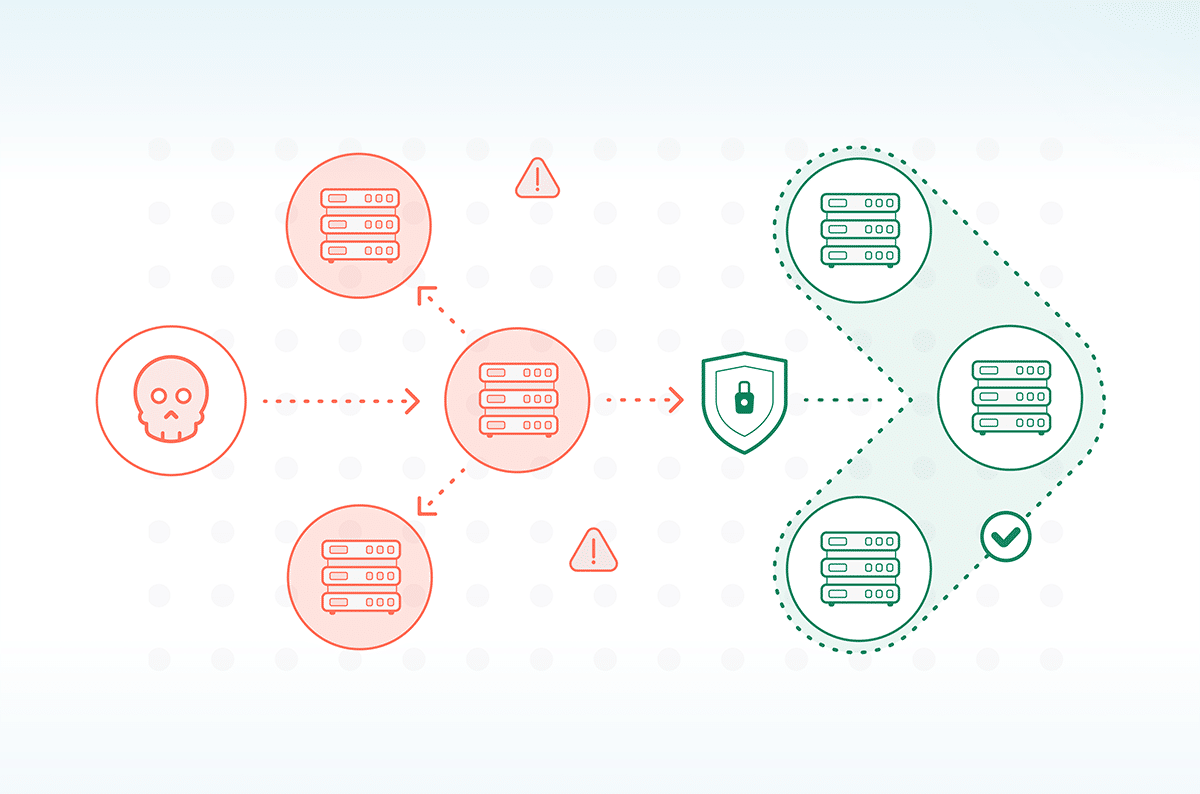

Ein Klick auf eine bösartige E-Mail. Ein kompromittiertes Gerät. Das ist oft alles, was nötig ist, damit Malware oder Ransomware sich innerhalb von Minuten über ein ganzes Netzwerk ausbreitet. In anderen Fällen agieren die Angreifer monatelang unbemerkt, bevor sie zuschlagen. Catos agentenlose Mikrosegmentierung stoppt laterale Bewegungen an ihrer Quelle, isoliert jedes Gerät und verhindert, dass Bedrohungen sich ausbreiten, bevor sie echten Schaden anrichten.

Die Herausforderung: Warum Mikrosegmentierung für IT und OT bis hin zu KI und jedem VLAN wichtig ist

Moderne Bedrohungen und fortgeschrittene, hartnäckige Angreifer hören nicht mehr beim Eindringen in den Perimeter auf. Sie bewegen sich lateral über flache Netzwerke und gemeinsame VLANs und verwenden oft heimliche Techniken wie LOLBins und LoLScripts, um monatelang verborgen zu bleiben. In dieser Zeit eskalieren sie Berechtigungen, stehlen Daten, setzen Ransomware ein oder stören kritische OT-Systeme. Wie wir bereits in unserem Blogbeitrag zum Thema OT-Schutz erwähnt haben, ist die Segmentierung zwischen IT und OT eine wichtige Empfehlung sowohl von CISA als auch von NIST SP 800-82, um Risiken zu reduzieren und den Ost-West-Verkehr im Betrieb zu kontrollieren.

Aber es ist nicht nur Malware, gegen die wir uns verteidigen müssen. Da KI-Agenten zunehmend in Produktionssysteme integriert werden, bringen sie neue Risiken mit sich, sei es durch böswillige Nutzung oder unbeabsichtigte Aktionen. Ohne angemessene Segmentierung könnte ein falsch konfigurierter oder kompromittierter KI-Agent unbeabsichtigt eine Kettenreaktion über ein ganzes Netzwerk auslösen. Mikrosegmentierung bietet die notwendigen Leitplanken, um diese Risiken einzudämmen und eine sichere, isolierte Ausführung in sowohl menschlichen als auch maschinengestützten Umgebungen zu gewährleisten.

Catos Antwort: Agentenlose Mikrosegmentierung, die mit einem Klick funktioniert

Deshalb hat Cato agentenlose Mikrosegmentierung in die Cato SASE Cloud Platform integriert und eine zuvor komplexe Aufgabe in eine einfache, richtliniengesteuerte Aktion verwandelt.

So können Sie es aktivieren:

- Per VLAN über die Cato Management Application (CMA)

- oder global über alle VLANs über die Cato API.

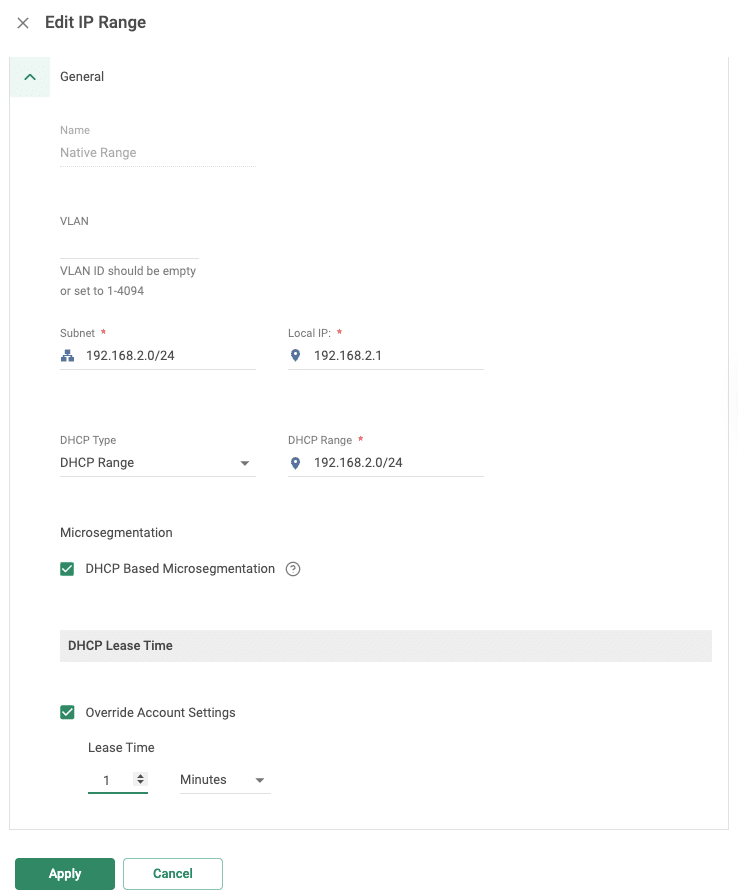

Sobald aktiviert, wird jedem Gerät ein /32-Subnet über DHCP zugewiesen. Dadurch werden Hosts auf Layer 2 isoliert, wodurch der Intra-VLAN-Verkehr (Ost-West) über den Cato Socket geleitet wird, wo unsere Next-Gen LAN Firewall den Datenverkehr prüft und die Richtlinien durchsetzt. In Abbildung 1 sehen Sie, wie einfach es ist, das Kontrollkästchen anzuklicken und die Mikrosegmentierung für Ihr VLAN zu aktivieren. Anschließend können Sie bei Bedarf problemlos die entsprechenden Firewall-Regeln einrichten.

Abbildung 1. Konfiguration der Mikrosegmentierung in CMA

Das Ergebnis: Die Geräte können nur mit ihrem Gateway kommunizieren, keine Peer-to-Peer-Kommunikation, keine laterale Erkundung, keine unbemerkte Verbreitung.

Über Bedrohungsschutz hinaus: Ein einfacher, intelligenter Weg zu Zero Trust

Bei Sicherheit geht es nicht nur darum, Bedrohungen abzuwehren, sondern auch darum, dies zu tun, ohne den laufenden Betrieb zu beeinträchtigen.

Mit Cato:

- Es gibt keinen Agenten zu implementieren und keine hostbasierte Durchsetzung zu verwalten.

- Sie müssen Ihr Netzwerk nicht mit Dutzenden von VLANs fragmentieren.

- Die Durchsetzung von Richtlinien ist zentralisiert, visuell und konsistent über alle Standorte.

Die Mikrosegmentierung wird zu einer Erweiterung Ihrer Zero-Trust-Strategie und wird einheitlich angewendet, egal ob Sie eine entfernte Zweigstelle, ein zentrales Rechenzentrum oder ein OT-Netzwerk schützen. Im Gegensatz zu anderen Tools, die eine laterale Ausbreitung erst nach einem Einbruch erkennen, blockiert Cato diese von vornherein und ermöglicht gleichzeitig eine selektive Isolation durch unsere Firewall. Wenn ein Gerät versucht, einen Botnetz-C&C-Server zu kontaktieren oder ein anomales Verhalten zeigt, können wir:

- ausgehende Verbindungsversuche dynamisch blockieren oder

- es vollständig vom Internet isolieren, wobei der interne Überwachungszugriff erhalten bleibt, wie es für OT-Umgebungen empfohlen wird.

Zukunftssicherung von KI, IoT und OT: Mikrosegmentierung für die nächste Generation von Infrastrukturen

Gartner hebt die Mikrosegmentierung als eine Schlüsselfunktion zur Risikominderung hervor, da sie die seitliche Bewegung einschränkt, Arbeitslasten isoliert und sich an moderne, dynamische Umgebungen anpasst. Dies umfasst die Unterstützung virtualisierter Bereitstellungen, die Automatisierung in CI/CD-Pipelines und den Schutz von IoT- und OT-Infrastrukturen.

Cato adressiert diese Bedürfnisse durch:

- Agentenlose Arbeitslastisolierung mit automatischem /32-Subnetting und granularer Firewall-Durchsetzung

- Vollständige API- und Terraform-Unterstützung zur Integration von Mikrosegmentierung in CI/CD-Workflows und Infrastrukturautomatisierung

- Transparenz über Nord-Süd- und Ost-West-Datenflüsse zur Information von Richtlinienentscheidungen

- Unterstützung für virtualisierte Umgebungen und dynamisches Onboarding von Assets über alle VLANs

- Integrierten Schutz für OT- und IoT-Geräte, ohne die Notwendigkeit für lokale Agenten oder komplexe NAC-Setups, siehe auch unseren vorherigen Blogbeitrag über OT-Schutz

- Geräteinventar und Asset-Erkennung

Cato bietet einen praktischen, skalierbaren und einheitlichen Ansatz, der die Mehrheit der Unternehmensanwendungsfälle erfüllt, alles innerhalb der Cato SASE Cloud Platform.

Eine einheitliche Plattform: NAC ersetzen, Segmentierung vereinfachen, Zero Trust ermöglichen

Traditionelle NACs sind unzureichend. Sie erfordern Agenten, Hardware und komplexes Onboarding. Sie können oft nicht mit Cloud- oder Hybridumgebungen Schritt halten.

Mit Cato erhalten Sie:

- Agentenlose, skalierbare Segmentierung innerhalb Minuten

- Richtlinienbasierte Kontrolle ohne VLAN-Ausbreitung

- Cloud-native Durchsetzung über Ihr gesamtes SASE-Netzwerk

Keine Zusatzmodule. Keine Komplexität. Nur echte Mikrosegmentierung als Teil einer konsolidierten Zero-Trust-Architektur.

Klein anfangen, schnell skalieren und laterale Bedrohungen heute eliminieren

Cato empfiehlt, mit einem einzelnen VLAN-Bereich zu beginnen und die DHCP-Leasezeit anzupassen, um die Bereitstellung zu beschleunigen. Sie können die Auswirkungen überwachen, Richtlinien anpassen und unternehmensweit skalieren, alles von einer einzigen Schnittstelle aus.

Sicherheitsteams können beruhigt sein. IT-Teams gewinnen ihre Zeit zurück. Und Ihr Netzwerk wird dramatisch widerstandsfähiger gegen Ransomware, Insider-Bedrohungen, KI-Fehler und OT-Angriffe.