リモートワークやクラウドコンピューティングの普及に... 詳しくはこちら ›

なぜ、いまクラウドセキュリティの必要性が問われているのか リモートワークやクラウドコンピューティングの普及に伴い、企業や個人データやアプリケーションをクラウド上で管理・利用することが一般的となりました。組織はクラウド環境でのデータの保存、処理、共有を活用することで生産性と柔軟性を向上させています。この新たな環境において、セキュリティの考え方やアプローチも変化を遂げています。

クラウドセキュリティとは

現代のデジタル環境における、クラウドコンピューティング環境のデータやリソース保護のためのセキュリティ対策を総称してクラウドセキュリティと呼んでいます。クラウドセキュリティの主な目的は、クラウド上のリソースや情報を機密性、完全性、可用性の三つの要素で保護することです。機密性は、機密データが不正アクセスから守られることを意味します。完全性は、データが改ざんや破損から守られ、信頼性が確保されることを指します。可用性は、サービスやデータが適切な時に必要な人々に利用可能であることを保証します。

クラウドセキュリティの適切な実施には、組織のセキュリティポリシーの策定や教育・訓練、セキュリティイベントの監視などが必要です。そして何よりも、クラウドセキュリティは持続的な取り組みであることを忘れてはいけません。テクノロジーの進化と新たな脅威の出現に対応するために、常に最新のセキュリティ手法を導入し、監視と更新を行う必要があります。また、単なる技術的な手段だけでなく、組織全体の意識や文化を含む継続的な取り組みも求められます。

なぜいまクラウドセキュリティが必要とされるのか

端的に言えば、クラウドの普及はセキュリティ脅威の増加と表裏一体であるからです。クラウド環境は攻撃の標的となりやすく、サイバー攻撃のリスクが高まっています。また、クラウドサービスの利用が広まるにつれて、データの共有や連携が増え、セキュリティの複雑さも増しています。このことから、クラウドセキュリティの強化が喫緊の課題となっているのです。

他のセキュリティとの違い

クラウドセキュリティは、従来のオンプレミス環境と比較していくつかの異なる要素を持っています。

従来のセキュリティでは、企業は自社のデータセンターやネットワークを管理してセキュリティを確保する責任がありました。一方クラウドセキュリティでは、データやアプリケーションがクラウドプロバイダによって管理されるため、セキュリティの責任範囲が変わり、顧客はクラウドプロバイダとの共同責任を持つことになります。

またクラウド環境下では、データやアプリケーションの規模が急速に成長することがあるため、スケーラビリティが求められます。セキュリティソリューションは、柔軟に拡張できる必要があり、大量のデータやユーザーを適切に管理することが求められます。加えて、クラウド環境は多くのユーザーと共有される共有リソースであり、データやアプリケーションが複数のユーザーと共有されることから、テナント(※1)間のセキュリティの隔離やマルチテナント(※2)の管理が必要となります。

クラウドセキュリティはどのように機能するのか?

ユーザーがさまざまなデバイスや場所からアクセスするクラウド環境では、ネットワークの特性やトラフィックの増加に対応するために、クラウドセキュリティは以下の点で従来のセキュリティと異なるアプローチを取ります。

サービスモデルの違い

クラウドセキュリティは、クラウドコンピューティングのさまざまなサービスモデルに適応する必要があります。IaaS(Infrastructure as a Service)、PaaS(Platform as a Service)、SaaS(Software as a Service)など、異なるサービスモデルに対して、適切なセキュリティメカニズムを提供する必要があります。それぞれのサービスモデルに合わせて、セキュリティの要件や責任範囲が異なるため、柔軟性と多様性が求められます。

多要素認証とアクセス制御

クラウドセキュリティでは、従来のユーザー名とパスワードだけでなく、多要素認証が重要な役割を果たします。ユーザーは、追加の認証要素(例:SMSコード、生体認証)を提供することで、セキュリティを強化します。また、アクセス制御も重要な要素であり、ユーザーの役割や特権に基づいて、適切なデータやアプリケーションへのアクセスを制限します。

監視と脅威検知

クラウドセキュリティでは、リアルタイムでの監視と脅威検知が重要です。大量のデータやユーザートラフィックを監視し、異常なアクティビティやセキュリティ侵害の兆候を検出する必要があります。さらに、機械学習や人工知能を活用して、新たな脅威に対応し、迅速な対応を実現します。

クラウドセキュリティのメリットとデメリット

クラウドセキュリティは、ネットワークセキュリティに求められる現代のニーズに応える以下のようなメリットを持ちます。

強化されたデータ保護

クラウドセキュリティの導入により、データの保護が強化されます。データの暗号化やアクセス制御などのセキュリティ対策により、機密情報や個人情報の漏洩を防ぎます。また、クラウドプロバイダはバックアップと復元の機能を提供するため、データの喪失や破損からの回復も容易になります。

高い可用性と信頼性

クラウドプロバイダは物理的なセキュリティや冗長性の確保、定期的なバックアップなどの対策を行っています。これにより、クラウド環境は高い可用性と信頼性を提供します。障害時の影響範囲が限定されるため、サービスの中断やデータの喪失を最小限に抑えることができます。

モニタリングとインシデント対応

クラウドセキュリティでは、リアルタイムでのモニタリングとインシデント対応が重要な役割を果たします。セキュリティイベントや異常なアクティビティの検知により、早期警告や迅速な対応が可能となります。また、クラウドプロバイダが適切な対策を講じることで、セキュリティインシデントに対する迅速な対応が行われます。

一方で、クラウドセキュリティには次のようなデメリットも存在します。

依存度の増加

クラウドセキュリティの導入により、組織はクラウドプロバイダに依存することになります。クラウドプロバイダの信頼性やセキュリティ対策の十分性に依存するため、適切なプロバイダの選択と契約条件の慎重な検討が必要です。また、プロバイダとの連携やコミュニケーションの確立も重要です。

データ漏洩のリスク

クラウド環境では、データが外部のインフラストラクチャやネットワークを通過するため、データ漏洩のリスクが存在します。セキュリティ対策の不備や未探知の脆弱性がある場合、攻撃者によるデータへの不正アクセスが可能となります。組織は、適切な暗号化やアクセス制御の実施、データの監視と検知などの対策を講じる必要があります。

サービス停止の影響

クラウドプロバイダのサービス停止や障害が発生した場合、利用者の業務に深刻な影響を及ぼす可能性があります。組織は、サービス提供者のSLA(サービスレベルアグリーメント)やバックアップポリシーを確認し、災害復旧計画や代替プランの策定などを行う必要があります。

プライバシーとコンプライアンスの課題

クラウドセキュリティは、個人情報やコンプライアンスに関する課題も引き起こす場合があります。クラウドプロバイダがデータの所在地やデータ移転の制限などを明確にしていない場合、特定の法規制や企業のポリシーに適合することが難しくなる可能性があります。データの場所や保管期間、サードパーティへのデータの提供などについて、契約や法的な規制を遵守する必要があります。

総論

このように、クラウドセキュリティの導入は利便性や柔軟性を提供する一方で、いくつかのデメリットも伴います。組織はこれらのデメリットに対処するために、適切なリスク評価と対策計画を策定し、クラウドセキュリティのベストプラクティスを実施することが重要です。多層的なセキュリティアプローチや統合されたセキュリティソリューションを採用することで、クラウド環境におけるデータの保護や脅威からの防御を強化することができます。

適切なクラウドセキュリティ対策を講じることで、企業は信頼性と安全性を確保し、競争力を維持していくことができるでしょう。

※1:ユーザーグループの単位

※2:SaaSやASPサービスなどのように、同一のシステムやサービスを、無関係な複数のユーザー(企業や個人)で共有するモデル

ERP(統合基幹業務システム、※1)の最大手である... 詳しくはこちら ›

「SAP」の脆弱性に起因するリスクを回避するには ERP(統合基幹業務システム、※1)の最大手であるドイツのSAP SE社が開発したソフトウェア「SAP」について知っている、または実際に業務に使用しているという方も多いでしょう。日本でも多くの企業がビジネスプロセス管理や財務会計、人事管理などの業務に利用しており、日本国内における2020年度のERP市場において、SAPのシェアは約22.5%で、Oracleに次ぐ2位でした(※2)。

しかし、SAPには意図せず外部よりアクセス可能となっているセキュリティ上の脆弱性が存在しており、これらが悪用されると企業にとって深刻な問題を引き起こす可能性があることが報告されています。

最近の代表的なSAPの脆弱性

企業に大きな影響を与えた、最近の代表的なSAPの脆弱性の例には以下のようなものがあります。

10KBLAZE(2019年):設定不備のまま、意図せずインターネット上に公開されている多数のSAPシステムを狙うエクスプロイト(※3)。

RECON(2020年):脆弱性を悪用して特権アクセスを獲得することで、企業が使用するすべてのSAP製品が制御可能となる。CVSSv3ハザードレーティングスケールで、脆弱性が10/10点と評価された非常にまれなケース。

SAP Commerce Cloudの脆弱性(2021年):企業がウェブサイトや電子商取引サイトを構築するために使用するソリューションである「SAP Commerce Cloud」のセッション期限に関する脆弱性を利用し、企業の顧客データが侵害を受ける可能性があることが判明。

SAP NetWeaverの脆弱性(2021年):企業がビジネスプロセスを管理するために使用するソリューションである「SAP NetWeaver」のクロスサイトスクリプティングに関する脆弱性により、攻撃者が特権アクセスを獲得し、企業データにアクセスすることができる可能性があることが判明。

これらの脆弱性により、企業は様々な問題に直面することになります。例えば、ひとたび個人情報や財務情報が漏えいしてしまえば、法的な問題に巻き込まれる可能性があります。また、システムがダウンすることで業務の遂行が不可能となり、顧客へのサービス提供に支障が出ることも考えられます。

脆弱性による問題に巻き込まれないために

こうした問題を回避するためにはまず、SAPのシステムを最新のバージョンにアップデートすることが重要です。また、必要に応じて専門家による脆弱性診断を行い、早期に問題を発見し、解決することが求められます。さらに、従業員に対しては、強力なパスワードの設定や、不審なメールの添付ファイルやリンクを開かないようなセキュリティ意識の向上を促す必要があります。

SAPの脆弱性は企業にとって深刻な問題となる可能性がありますが、適切な対策を講じることで安全なシステム運用の実現が可能です。企業は、事業継続性を確保し、顧客の信頼を守るために不可欠なセキュリティ対策への投資を惜しまず、SAPのシステムを常に最新の状態に保つことが大切です。また、従業員には、セキュリティ意識を高める教育やトレーニングを提供し、脆弱性を発見した場合には、迅速かつ適切な対応を行うことができるようにする必要があります。

安全で信頼性の高いシステム構築が重要

SAPの脆弱性に対する対策は、単一の技術や手法に依存するものではありません。企業は、セキュリティ対策に対する意識を高め、脆弱性を回避するための適切な対策を講じることで、安全で信頼性の高いシステムを構築し、顧客の信頼を維持していくことが必要です。

クラウドやリモートワークへの移行に伴い、企業はネットワーク戦略を再考し、よりコスト効率が高く効率的なソリューションを導入する必要があります。Catoの提供するシングルベンダーSASEプラットフォームは、クラウドネイティブかつSD-WANとセキュリティサービスエッジのSSE360をシンプルに統合。あらゆるロケーションのユーザーに、アプリケーションアクセスを最適化しつつセキュリティを確保します。

SASEについてより詳しく知りたい方は、当社までお問い合わせください。

※1:企業内の業務プロセスを統合的に管理し、ビジネスプロセスの最適化を図るための統合業務ソフトウェアのこと。

※2:出典 - 矢野経済研究所「ERP市場におけるトッププレイヤー分析 2020年版」

※3:ソフトウェアの脆弱性やセキュリティ上の欠陥を利用した不正プログラムのこと。

ChatGPTに代表される生成系AIは、自然言語処... 詳しくはこちら ›

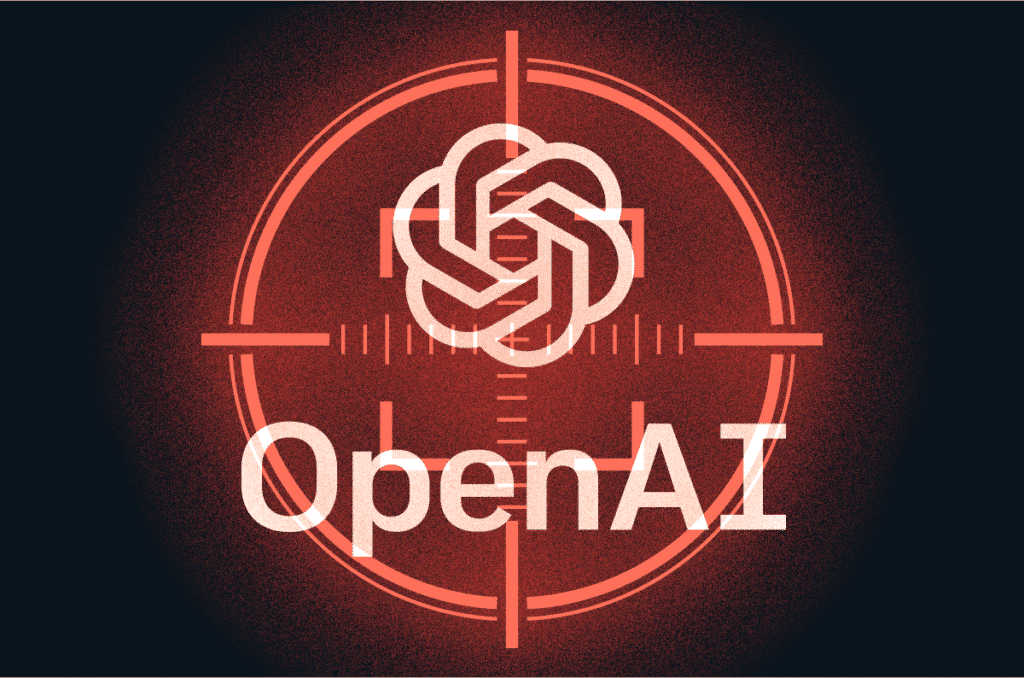

急速に進化するChatGPTなどの生成系AIがサイバーセキュリティに及ぼす影響とは ChatGPTに代表される生成系AIは、自然言語処理や画像処理の分野での進歩により、より人間に近い自然な表現力を持つようになりました。その精度は非常に高く、言うなれば、もはやこの記事を書いているのが人間なのかAIなのか誰にもわからないという状況にあるのです。

生成系AIがサイバーセキュリティにもたらすメリット

数百もの新たな生成系AIが毎週リリースされ、各分野に及ぼす影響がますます拡大する中、サイバーセキュリティ分野においては次のようなメリットが期待されています。

セキュリティ攻撃の予測と検知:AIは過去の攻撃パターンに基づいて、未来の攻撃を予測し、適切な対策を取ることができます。また、不正アクセスやマルウェアなどの攻撃を検知することもできます。

マルウェアの生成と分析:AIによりマルウェアを生成することで、セキュリティ対策の改善や、マルウェア攻撃の対策を取るための情報を得ることができます。

セキュリティの自動化:セキュリティ関連のタスクの自動化が可能です。例えば、異常なネットワークトラフィックを検知し、自動的にブロックすることなどができます。

セキュリティの改善:AIはセキュリティ関連のデータを収集し、分析することにより、セキュリティの脆弱性や問題を特定し、改善することができます。

セキュリティの教育:生成系AIは、セキュリティ関連のトレーニングや教育に利用することができます。例えば、従業員がフィッシング詐欺に引っかかるリスクを減らすために、シミュレーションを行うことができます。

デメリットと懸念事項

しかしこれらは、生成系AIを良い目的で使う場合の話であり、悪用を試みる人がいた場合、これらはすべてそのまま懸念材料にもなり得ます。以下は、主な予想されるデメリットです。

マルウェアの生成:攻撃者が生成系AIを使用して、標的に対してカスタマイズされたマルウェアを作成することができるため、マルウェアの攻撃パターンを追跡することがより困難になる可能性があります。

自動化された攻撃の増加:攻撃者による攻撃を自動化することができ、より効率的な攻撃が可能になります。

サイバーセキュリティ研究論文の悪用:サイバーセキュリティに関連する研究が悪用され、攻撃者がより洗練された攻撃手法を開発するために使用される可能性があります。

フィッシング攻撃の増加:AI生成された偽のメールやWebサイトはより各言語において自然な文脈となるため、攻撃が洗練されます。

偽造された情報の拡散:偽造されたビデオや音声を作成ができるため、それを利用した詐欺やフィッシング攻撃により、人々の安全が脅かされる可能性があります。

データのプライバシー問題:攻撃者は個人情報を収集し、その情報を悪用することができます。

不正利用のリスク:攻撃者のシステム侵入および不正アクセスのリスクが増加する可能性があります。

セキュリティ上の脆弱性の特定:大量のテキストデータを学習して自然言語を生成することができるという特性を利用して、セキュリティ上の脆弱性を特定することができます。

AIの誤解釈:与えられた情報に基づいて自動的に判断を下す、AIそのものが攻撃対象となる可能性があります。例えばAIが偽情報を学習した場合、不適切な判断を下す可能性がでてきます。

適切な規制やガイドライン導入が必要

このように、生成系AIがサイバーセキュリティ業界にもたらす可能性は表裏一体となっており、慎重な検討が必要です。適切な規制やガイドラインを導入することで、生成系AIの利用を管理する必要があるでしょう。同時に、生成系AIの技術の発展を追跡し、新しい脅威や攻撃のタイプに対する防御策を開発することが急務といえるでしょう。

2019年に米ITアドバイザリ企業であるガートナー... 詳しくはこちら ›

5分でわかる:なぜSASEの2年後に「SSE」が提唱されたのか 2019年に米ITアドバイザリ企業であるガートナー社により提唱された、新しいエンタープライズネットワーキングのカテゴリである「SASE」。SASEの概念が提唱された半年後、世界的にコロナウィルスのパンデミックが拡大し、リモートワークの機会が激増しました。これにより多くの企業が、根本的に自社のネットワークとセキュリティを見直さなければならない事態に直面したため、2020年はSASEを導入する企業が飛躍的に増加した「SASE元年」とでもいうべき年となったのです。

しかしその直後の2021年、ガートナーは「クラウド・セキュリティのハイプ・サイクル:2021年」において「SSE(Security Service Edge)」を提唱しています。なぜガートナーはSASE提唱後、たった2年でSSEの提唱に踏み切ったのでしょうか。

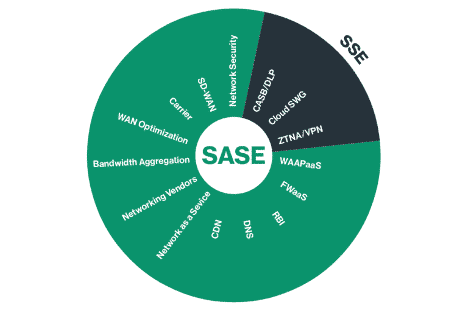

SASEとSSEの違い

ガートナーのSSE定義により、SASEはオンプレミスのSD-WANを中心としたネットワークサービスと、クラウドネイティブなセキュリティサービスの組み合わせであることが明確となりました。SASEのネットワークとセキュリティ機能という2つの柱のうち、セキュリティ機能に該当する部分がSSE(下図参照)であると位置付けられています。

SASEは、よりカバー範囲が広く総合的なアプローチにより、安全で最適化されたアクセスを実現することで、ユーザー環境を最適化し、すべてのアクセスとトラフィックを脅威、攻撃、データ損失から保護します。SSEは、統合クラウドネイティブサービスとしてSWGやCASB/DLP、ZTNAを組み合わせたもので、インターネットやSaaS、特定のプライベートアプリケーションへのセキュアなアクセスを提供する一方、WANリソースへのセキュアなアクセスには対応しません。

なぜ今SSEなのか

SD-WANは、本社やデータセンターを経由せずとも、支店や営業所など直接インターネットに接続することを可能とし、これによりSaaSやクラウドへのアクセス速度向上を実現します。しかしながらSD-WANは、ほとんどのワーカーがオフィスに出社するという、コロナ以前の環境に合致したソリューションでした。コロナ禍に多くの企業がリモート/ ハイブリッドワークへ移行したことにより、オフィスから直接インターネット接続することの必要性が低下し、それに伴いSD-WANの必要性も低下しました。一方、リモートワーカーへの保護の必要性は拡大しているため、ガートナーはSASEに比べ導入の難易度もコストも低いSSEを提唱したものと考えられます。

SASEとSSE、組織はどちらを選ぶべきなのか

ガートナーは、2022年に求められるクラウドセキュリティ技術としてSASEとSSEの両方を挙げ、SASEは今後2~5年、SSEは3~5年で変革的インパクトを与えると予測しています。そんな中ITの専門家たちは、今後のITインフラの在り方にどう取り組むべきかの岐路に立っています。最初から完全に統合されたSASEを選ぶべきなのか、SSEの導入からセキュリティの変革をはじめて、段階的にSD-WANレイヤーを統合していくべきなのか、様々なアプローチがあると思います。いずれにせよSSEの導入は、確実に将来のネットワーク変革やアーキテクチャの統合、ビジネススピードの向上、運用負荷とコストの軽減を実現する戦略的な意思決定といえます。業界の流れはSSE提唱後も変わらず、最終的にSASEへと行き着くものと予想されています。

Cato SSE 360は、SSEを拡張し、すべてのトラフィックに対する完全な可視化と制御、グローバルなアプリケーションアクセスの最適化を提供します。完全なシングルベンダーによるSASEへのシームレスな接続を、必要に応じてサポートする唯一のサービスであるCato SSE 360をより詳しく知るには、ホワイトペーパーをお読みください。

リモートワーカーの急増とZTNAへの移行 従来、I... 詳しくはこちら ›

リモートワーク環境におけるZTNAの優位性 リモートワーカーの急増とZTNAへの移行

従来、IT組織はVPN接続を利用して企業ネットワークへのリモートアクセス環境をユーザーに提供してきました。しかし、COVID-19の影響によるリモートワーカーの急増に伴い、VPN接続の容量が従業員の快適な同時アクセスを妨げるという現実に多くの企業が直面しています。現在、世界中で外出制限等は緩和されていますが、リモートワークの必要性は高まり続けており、リモートワーカーに対するこれまで以上のサポートが求められています。

ZTNA(ゼロトラストネットワークアクセス)は、明確に定義されたアクセス制御ポリシーに基づいて、組織のアプリケーションやデータ、サービスへの安全なリモートアクセスを提供するITセキュリティソリューションです。LANへの完全なアクセスを許可するVPNとは異なり、ZTNAソリューションはデフォルトでアクセスを拒否し、ユーザーが明示的に許可されたサービスへのアクセスのみが提供されます。ガートナー社によると、2022年までに新しいビジネスアプリケーションの約80%がZTNAを通じてアクセスされ、2023年までに企業の約60%がリモートアクセスVPNを廃止し、ZTNAに移行すると予想されています。

広域ネットワークアクセスの境界をなくすZTNA

従来のネットワークセキュリティは、その周辺部のみを保護しているに過ぎませんでした。許可されたネットワーク認証情報を持つユーザーは、ネットワーク上のすべての情報と内部リソースにアクセスすることができ、規制対象やビジネスクリティカルな情報にもアクセスできる状況にあったのです。従業員がオフィス内でデータにアクセスする場合や、情報がオンプレミスで一箇所に保存されている場合、広域ネットワーク境界は問題なく機能していましたが、ネットワークの境界外にあるクラウドデータへのアクセスの必要性や、リモートユーザーの劇的な増加により、データリソースをグループごとに保護するZTNAに移行する企業が増えています。

またデータ漏洩の約30%は組織内部に起因しますが、最小特権アクセス、多要素認証、マイクロセグメンテーションといったゼロトラストの原則を活用することで、ネットワーク内の個々のユーザーに対して厳格な管理を実施できます。ゼロトラスト・アプローチではネットワークの内外を問わず、すべてのユーザーが脅威とみなされ、各エントリーポイントでの認証が必要となります。ZTNAでは、広域ネットワーク境界に依存せずアクセスを許可するための明確な方法が確立されています。

ネットワークアクセスにおけるゼロトラストのメリット

ゼロ・トラストのコンセプトは、企業を保護し、外部からの脅威を阻止し、有害な内部脅威から個人を保護するための様々なポリシーを提供します。ゼロトラストは検証の概念に焦点を当て、次の点で組織にメリットをもたらします。

1. ネットワークの可視化

データとコンピューティングデバイスを横断し、組織全体の脅威を監視するアプローチを強化することで、ネットワークに対する洞察力が高まり、アクセス・リクエストごとのタイムスタンプ、アプリケーション、ユーザー、場所をより意識するようになります。標準的でない動作はすべてセキュリティ・インフラによってフラグが立てられ、リアルタイムですべてのアクティビティを追跡することが可能になります。ネットワーク全体の可視性を高めることで、誰が、あるいは何がネットワークへのアクセスを許可されているか、より深く理解することができます。

2. データ保護の向上

データ漏洩は、サイバー犯罪者が効果的に企業の身代金を要求する方法の一つですが、ZTNAはマルウェアやネットワークの大部分への不当なアクセスを防ぎ、攻撃の可能性を減らすことができます。また、たとえ侵入されたとしても、ネットワークへのアクセスが最小限であれば、被害を最小限に食い止めることができ、ビジネスだけでなく顧客や知的財産も保護することになります。その結果、顧客からの信頼を高め、データ流出から生じる混乱の収束のための財政的負担も回避することができます。

3. 遠隔地の従業員へのセキュリティ強化

COVID-19から生じた最も一般的なビジネス適応はリモートワークでした。しかしリモートワークが広く受け入れられるようになったにもかかわらず、ネットワークやデバイスのセキュリティ対策が不十分なためにリスクが高まっています。世界中で働くワーカーを抱える企業は、非効率なファイアウォールのためにリスクにさらされる可能性を持っています。

ZTNAはあらゆるレベルでユーザーの識別と確認を要求し、プライベートネットワークと別のパブリックネットワークの間にファイアウォールを設置する「境界の概念」に基づいています。すべてのユーザー、デバイス、アプリケーションは、アクセスのためのセキュリティレイヤーが保証され、世界中のどこにいても、データがどこに保管されていても、ワーカーに対してより強固な保護が提供されます。

4. 手作業によるIT管理の必要性を低減

ZTNAのコンセプトは継続的な監視に重点を置いており、自動化されたプロセスを取り入れることで、組織のITチームはよりシンプルに物事を進めることが可能となります。すべてを手作業で行っている場合、各リクエストの承認に多くの時間がかかるため、生産性やワークフローが低下し、ビジネスに悪影響を及ぼすことになります。

自動化パッケージは、特定のセキュリティ識別子に従ってアクセス要求の判断をプログラムすることができるため、ITチームがすべてのリクエストを手動で承認する必要がありません。また手動アクセスはワークフローの低下だけでなく、ヒューマンエラーの可能性も増大させます。自動化により全てが解決するわけではありませんが、自動化によってチームは煩雑な管理業務に追われることなく、ビジネスの改善と革新に取り組むことができるようになります。

リモートワークをサポートする方法について、詳しくはCato eBook「Work From Anywhere for Everyone」をご覧ください。

SASE(セキュアアクセスサービスエッジ)は、20... 詳しくはこちら ›

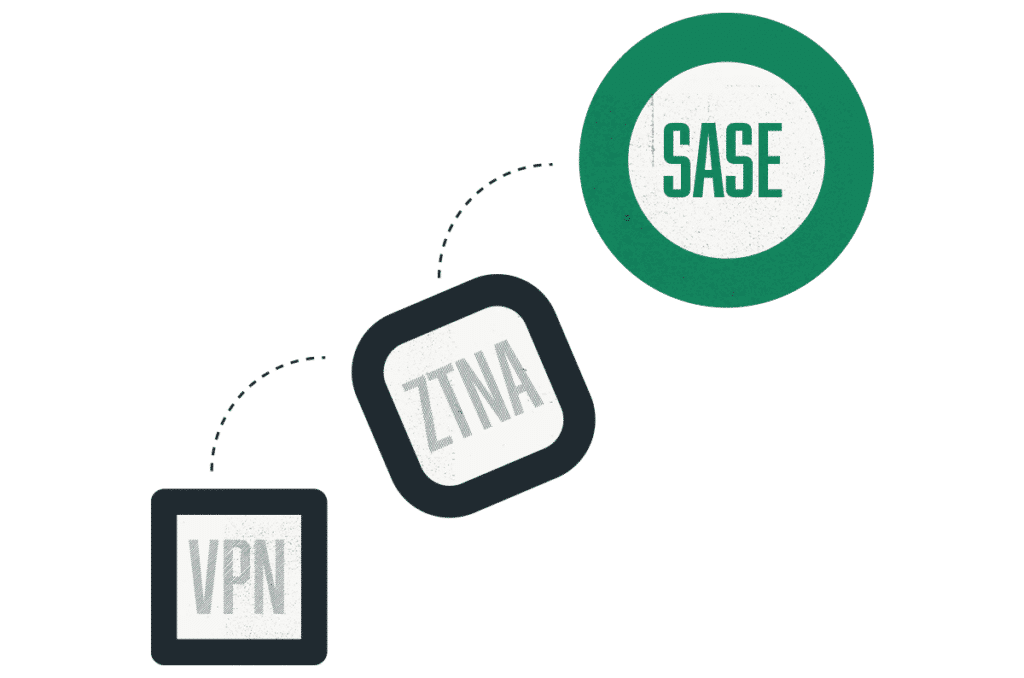

SASEにより廃れゆくVPN:ゼロトラストネットワークアクセス(ZTNA)時代の幕開け SASE(セキュアアクセスサービスエッジ)は、2019年にガートナー社により提唱された、新しいエンタープライズ・テクノロジーのカテゴリです。SASEは、ネットワークおよび、エンドポイントセキュリティ・ソリューションの機能を、統合したされたグローバルなクラウドネイティブサービスに集約します。現在、SASEという用語は新たなトレンドとなっており、多くのベンダーは、真にSASEプラットフォームによるメリットを提供していないにも関わらず、自社製品にSASEという用語を取り入れています。それによって、SASE導入を検討する企業は、どのベンダーが真に要件を満たしているのか特定しなければならないという課題に直面しています。当記事では、SASEの背景的情報と、この新たなテクノロジーが今日の企業ネットワークに革命をもたらし、その過程で従来のVPNに取って代わりつつある理由について説明します。

SaaSアプリケーションと、IaaS型パブリッククラウド・プラットフォーム上に存在する多くのワークロードのために、クラウドで実行されるエンタープライズ・アプリケーションがますます増加傾向にあります。さらに、Covid19以降の「ニューノーマル」時代は、日常的にクラウドにアクセスし、自宅等からリモート環境で働く従業員数が右肩上がりで増えており、企業はこのクラウドの変革とモビリティの変化により、アクセスネットワークの設計方法を再考する必要に迫られています。

何故従来のVPNは時代にそぐわなくなったのでしょうか。典型的なVPNベースのアーキテクチャは、ユーザーが企業ネットワーク内のネットワークセグメントにアクセスできるようにする、ネットワーク中心のソリューションです。通常、アプライアンスとアクセス制御リスト(ACL)、ファイアウォールポリシーが必要であり、ユーザーからアプリケーションに対するきめ細かいマッピングは提供されません。企業の境界がインターネットにまで拡大することにより、リモートアクセスVPNなどのネットワーク中心のソリューションは時代遅れになったのです。従来のVPNなどのネットワーク中心のアプローチの落とし穴は、セキュリティやパフォーマンス、柔軟性、コストの観点から次のように要約できます。

セキュリティ:従来のVPNは、特定のアプリケーションアクセスに対する個々のユーザーのニーズを加味せず、ユーザーをネットワークセグメントに配置します。それらはネットワークアクセスに焦点を合わせており、ユーザーによる完全なネットワークアクセス要求に対して真偽の判断を提供するものですします。VPNサービスのユーザー側のアプリケーション需要に対するこの融通の効かなさと、アプリケーション関連のアクティビティに対するユーザーの可視性の欠如は、セキュリティリスクを大幅に増大させます。第三者のVPNクレデンシャルを盗むことができる悪意のある存在は、知的財産や顧客情報など、組織の機密データを手に入れるため、大胆な行動に出る可能性があります。多要素認証機能の追加がこれらの事故防止に一役買ってはいますが、それでもラテラルムーブメントの非常に大きなリスクは残ります。一方、「ゼロトラスト」の原則を採用するSASEは、データ制御と企業リソースの可視性を提供します。

パフォーマンス:SASEモデルは信頼の置けるブローカーを利用して、特定のプライベート・アプリケーションと、許可を与えられたユーザー間の接続を仲介します。ITチームはゼロトラストを基底としながら、コンテキスト(ID、デバイスなど)に基づいた接続の提供を可能とします。SASEはVPNとは異なり、ネットワークアクセスではなく、なしでアプリケーションにアクセスする手段と、オープンなインターネットからアプリケーションをマスクする機能を提供します。企業がクラウドでSaaSアプリケーションをサブスクライブする場合、パブリッククラウドによりホストされた複数のミラーサイトにアクセスすることが望ましいですを望んでいます。つまり、ユーザーに最適なパフォーマンスを提供するには、エンドポイントから最寄りのクラウドサービスプロバイダーの拠点にトラフィックを転送する必要があります。しかし従来のVPNモデルのセキュリティチェックは、トラフィックを集中型ハブにバックホール(中継)することに依存しています。今日、SaaSを利用した重要なビジネスアプリケーションが多数存在するため、データセンター中心のネットワークインフラストラクチャは、アプリケーションに多大なパフォーマンスのペナルティを課し、全体的なユーザーエクスペリエンスを低下させます。

柔軟性:VPNソリューションは、特定数のユーザーとレガシーネットワークに根ざしているため、柔軟性がありません。このようなソリューションは、トラフィックとユーザー数の変化に応じてスケールを変更することが困難です。ソリューションをスケールアップするために、組織は新しいハードウェアとライセンスを購入し、新しいリソースのインストールと構成にOPEXを割く必要があります。対してスケールダウンの機能はほとんど無視され、使用しない容量とライセンスへの料金を結局支払うことになります。COVID-19のパンデミックにより、ギグワーカーへのより大きな依存が加速しています。プロジェクトの開始・終了と共に変化する人的移動に伴い、組織は双方向のリモートアクセスを拡張する必要がありますが、多くの場合、実践的なIT作業が必要になります。クラウドネイティブのマルチテナントSASEソリューションは、手作業を最小限に抑え、必要に応じてネットワークやコンピュータの設備などのリソースを提供できるよう予測・準備する時間を合理化します。

コスト:SASEソリューションの導入により、企業ネットワークの日常業務の多くの側面でメリットを確認できます。SASEは、企業が複数のポイントプロダクトに代わって、単一のプラットフォームの使用を実現することで、コストを削減します。エンタープライズネットワーク全体でさまざまなポイントソリューションを調達、プロビジョニング、監視、保守することで、CAPEXとOPEXの両方が膨れ上がります向上します。

組織の外部に配置されるユーザー、デバイス、アプリケーション、およびデータが増えるにつれ、既存のVPNアーキテクチャは不十分なものとなっています。SASEは、クラウドから必要なすべてのネットワーキングとセキュリティテクノロジーを提供し、「サービスとして」提供することで、一般的なVPNソリューションの欠点を克服することを目的としています。

SASEの詳細については、eBook「The Network for the Digital Business Starts with the Secure Access Service Edge (SASE)」でご確認ください。 。また認定SASEエキスパートになることもできます。

CatoのSASEプラットフォームを実際にご覧いただくには、デモをご予約いただくか、今すぐお問い合わせください。